“游蛇(银狐)”黑产最新变种攻击活动

时间 : 2025年08月17日

1.概述

2025年8月13日起,游蛇(银狐)黑产实施一个新的攻击波次。安天CERT进行了响应处置。在本波次攻击中,攻击者利用社工技巧,将PE可执行文件进行打包和伪装,利用微信、钉钉等传播植入远控木马,并利用其对受害者进行诈骗。攻击中组合使用了“游蛇”黑产此前使用过的多种免杀手段,试图通过更加隐蔽的方式植入远控木马:利用PoolParty手段将Shellcode注入至目标进程中,该Shellcode与C2服务器连接获取载荷文件,通过该载荷文件在指定路径中释放“白加黑”组件并创建计划任务,“白加黑”组件执行后对bin文件进行解密执行最终的远控木马。

PoolParty是一个开源项目,其中包含了多种利用Windows线程池实现进程注入的方法,能够在目标进程中秘密执行Shellcode。由于该项目开源,今年已发现大量“游蛇”黑产相关样本将其作为主要注入手段,基于这种方式向目标系统进程注入恶意代码以规避安全产品的检测。

“游蛇”攻击组织,其他安全企业又称“银狐”、“谷堕大盗”等,主要针对国内用户进行攻击诈骗活动。安天在2022年下半年发现和分析游蛇组织的早期活动[1],包括伪装常用软件下载站和搜索引擎SEO和钓鱼邮件方式实施投放,采取白加黑方式执行,利用即时通讯软件(微信、企业微信等)进一步扩散。其主要获利方式为通过即时通讯软件拉群的方式进行诈骗,同时也对感染主机形成窃密能力,可能进行数据贩卖等其他活动。其传播的恶意文件变种极多、免杀手段更换极为频繁,影响到的个人和行业极为广泛。

安天CERT认为游蛇团伙形成如此巨大威胁的重要原因,是其已经不简单的是一个黑产团伙,而是形成了欺诈即服务(FaaS,Fraud as a Service)的网络犯罪运营模式,上线以商品化并按需出售或租赁的形式,向实施攻击活动的组织提供攻击方法、工具、基础设施,从而大幅降低实施网络欺诈的门槛。

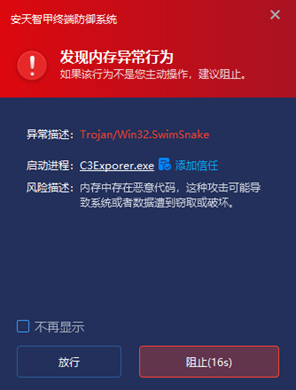

经验证,安天智甲终端防御系统(简称IEP)可有效查杀该远控木马。

图1-1 长按识别二维码查看“游蛇”团伙详细信息

2.感染迹象和活动特点

运行恶意代码后,攻击者获取了远程控制权限,但并不是在第一时间进行远程控制,而是等待时机。例如,在用户下班未关闭电脑后,进行远程控制,利用用户未关机状态下,在微信、钉钉等即时通讯软件未关闭的情况下,建立新群,发送恶意代码进行进一步传播扩散,感染更多的受害者。

攻击者会不定时更新载荷文件,规避反病毒软件的检测。

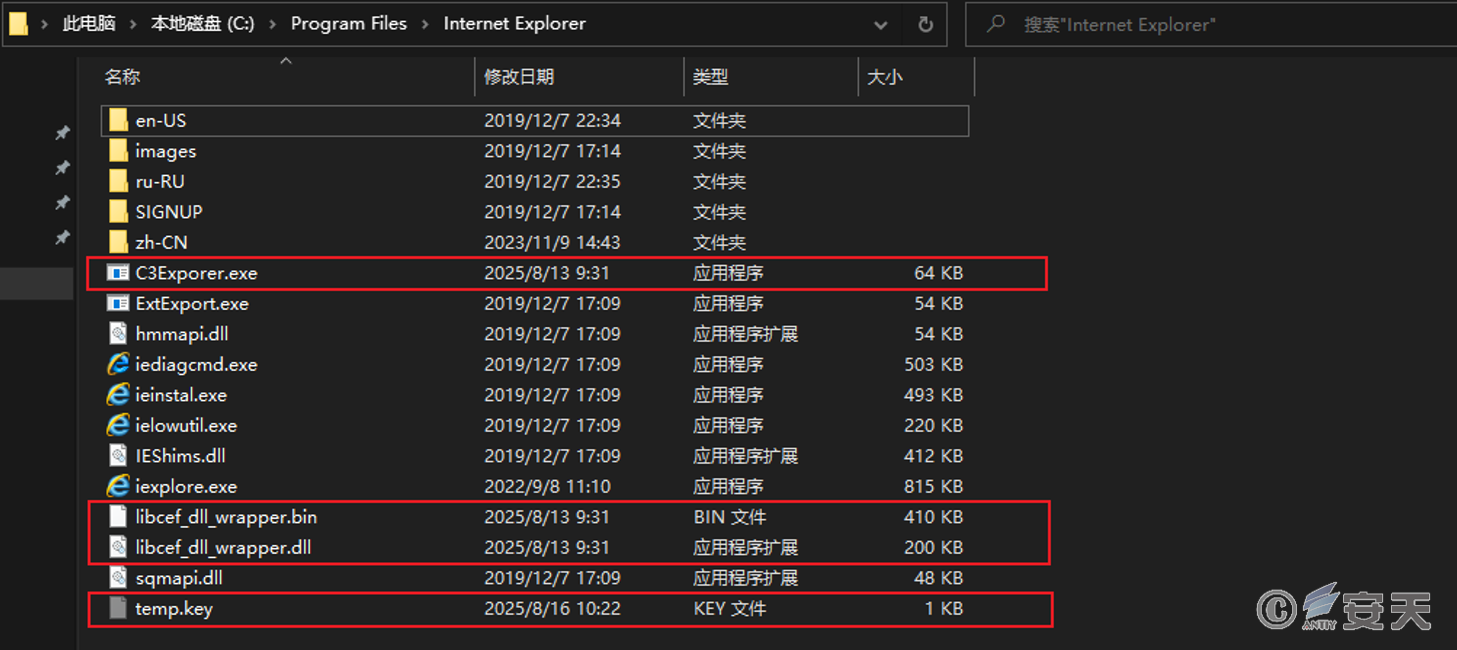

此类恶意程序会在C:\Program Files\Internet Explorer中释放C3Exporer.exe、libcef_dll_wrapper.dll、libcef_dll_wrapper.bin、temp.key等文件。

图2-1 相关恶意文件

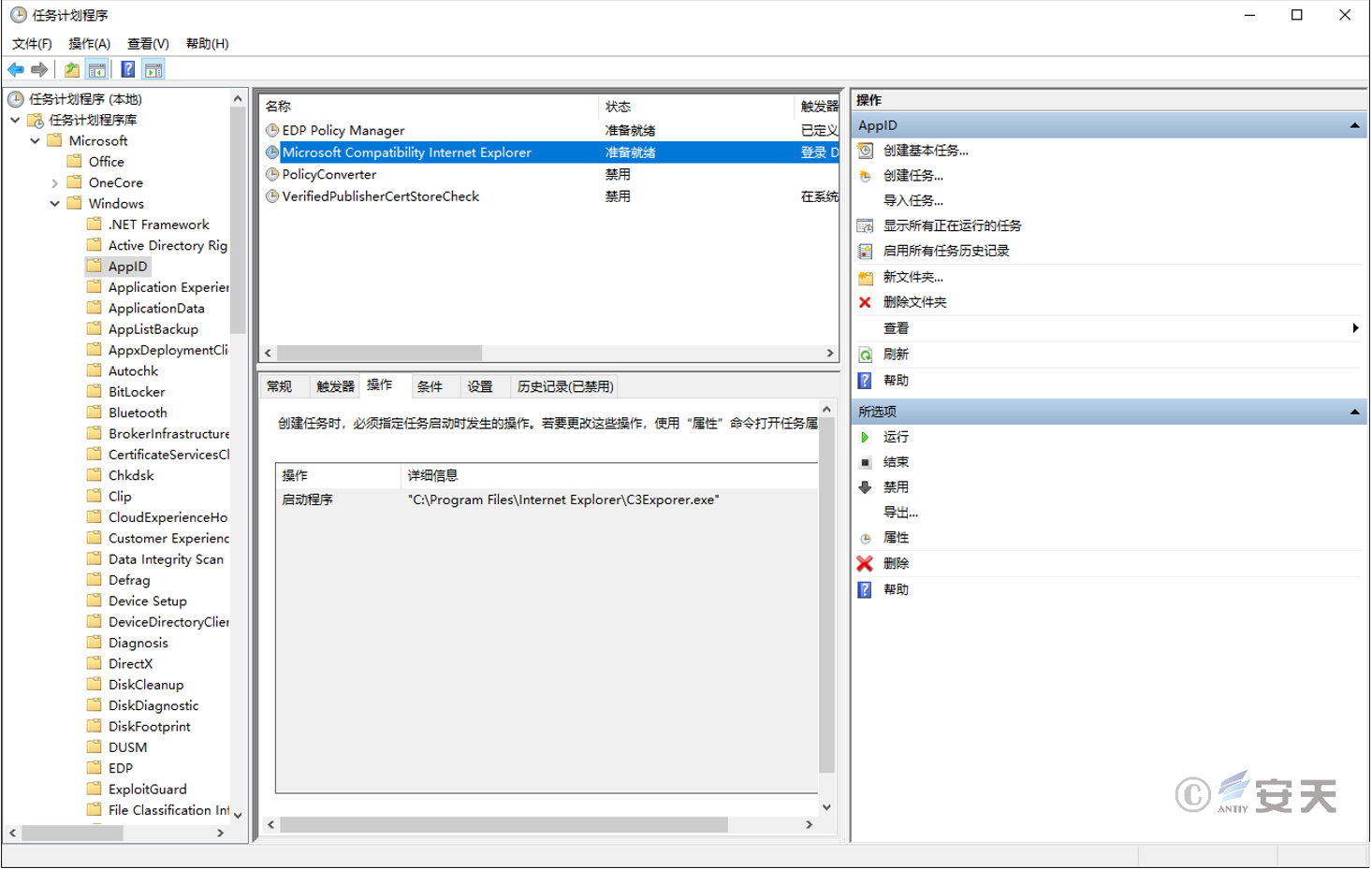

任务计划程序的\\Microsoft\\Windows\\AppID中存在启动C3Explorer.exe程序的恶意计划任务,恶意程序以此建立持久化机制。

图2-2 恶意计划任务

若发现计算机中存在以上痕迹,对相关恶意文件及恶意计划任务删除后重启计算机,以清除系统进程内存中运行的远控木马。为了更精准、更全面的清除受害主机中存在的威胁,用户在发现存在此类威胁后,可以联系安天应急响应团队(cert@antiy.cn)进行处置。

3.样本分析

3.1 典型初始传播样本分析

表3-1 样本标签

|

病毒名称 |

Trojan/Win32.SwimSnake |

|

原始文件名 |

ds 2025-年 第 二 季 度 违 规 内 职 人 员 名 单 信 息nirotetmeoNFIWETQ (2).exe |

|

MD5 |

1D833AC2A1AD219577143B095D33AF4E |

|

处理器架构 |

Intel 386 or later processors and compatible processors |

|

文件大小 |

56.7 KB (58,064字节) |

|

文件格式 |

BinExecute/Microsoft.EXE[:X64] |

|

时间戳 |

2025-08-12 04:26:17 |

|

数字签名 |

Chengdu GoldArmor Technology., Inc.(数字签名无效) |

|

加壳类型 |

无 |

|

编译语言 |

Microsoft Visual C/C++ |

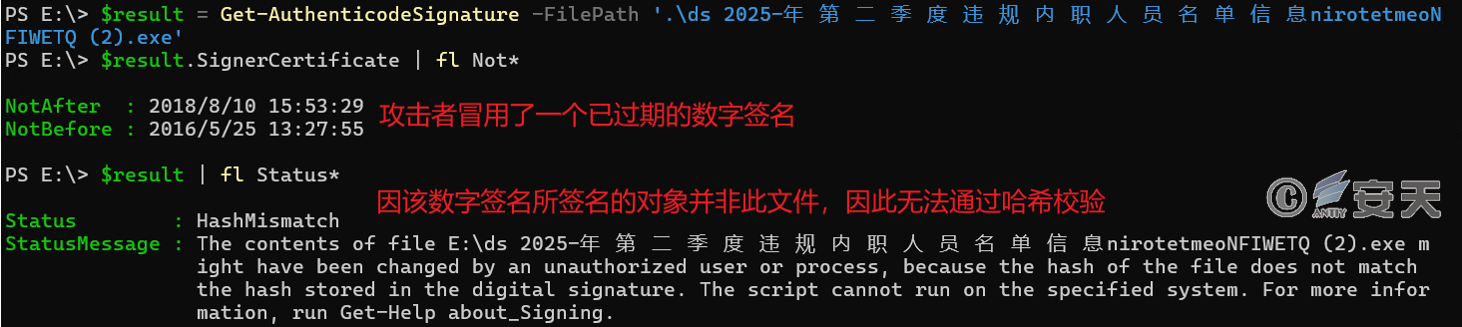

攻击者通过添加一个无效且已过期的数字签名,以绕过白防机制不成熟的主机防护软件,该数字签名所签名的对象与该文件不符,因此无法通过签名校验。

攻击者通过添加一个无效且已过期的数字签名,以绕过白防机制不成熟的主机防护软件,该数字签名所签名的对象与该文件不符,因此无法通过签名校验。

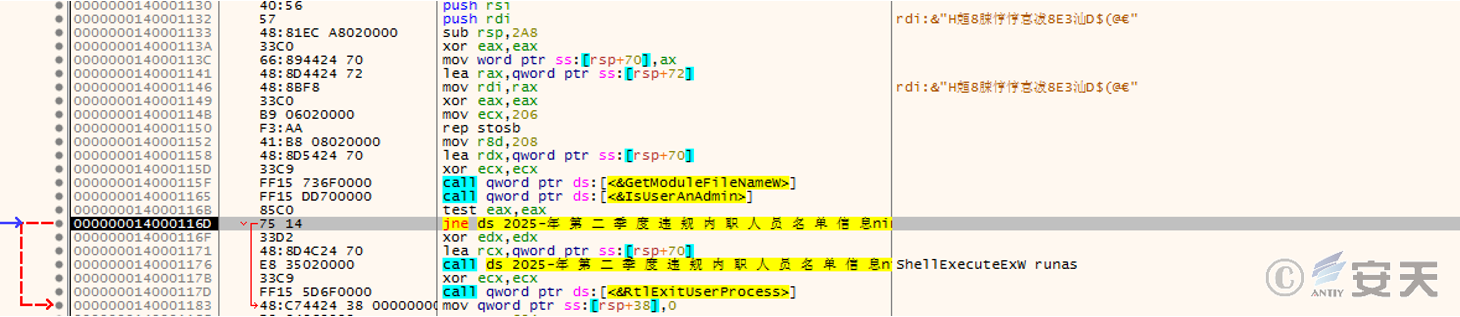

该程序执行后检查当前用户权限,并确保以管理员身份运行。

图3-2 检查权限并确保以管理员身份运行

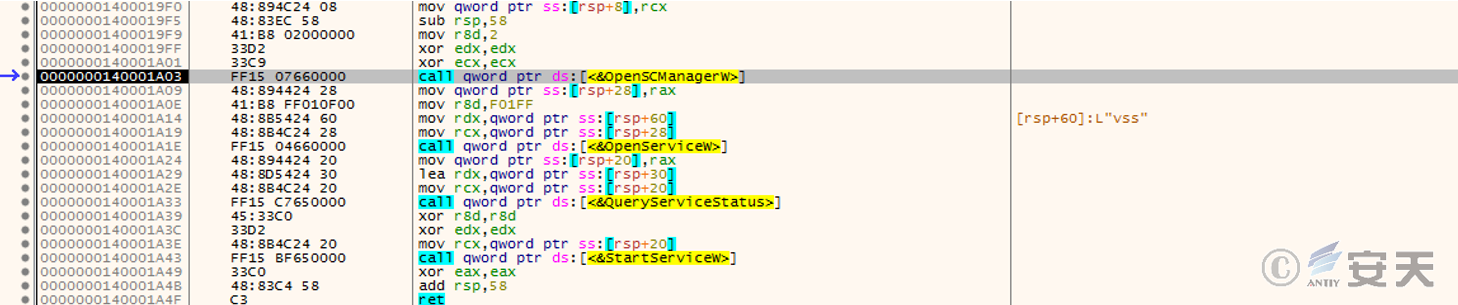

遍历查找VSS服务后启动该服务,从而执行VSSVC.exe进程。

图3-3 启动VSS服务执行VSSVC.exe进程

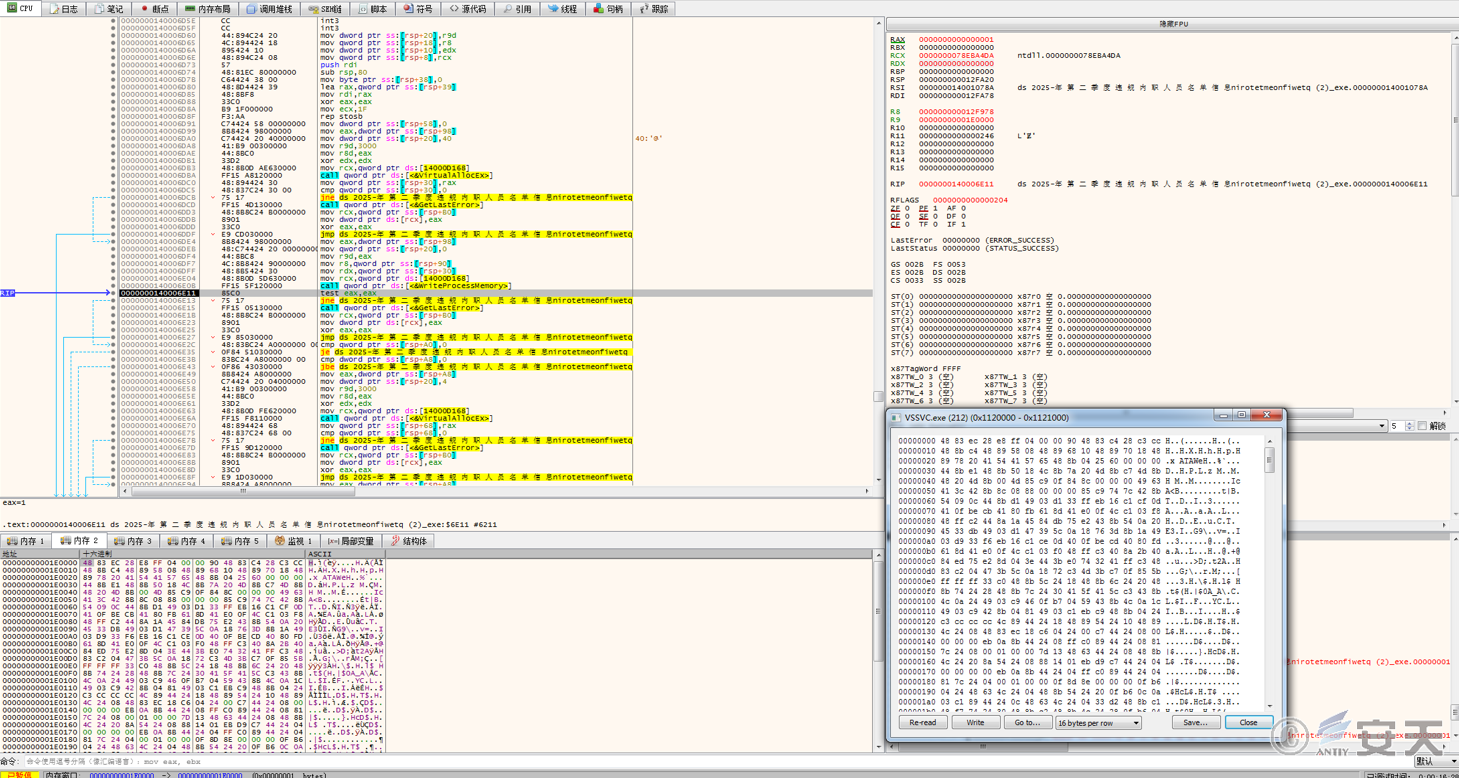

通过PoolParty手段将Shellcode注入至目标进程VSSVC.exe的内存空间中执行,然后进行自删除。

图3-4 通过PoolParty手段将Shellcode注入至VSSVC.exe进程中

3.2 下载加密木马并运行过程分析

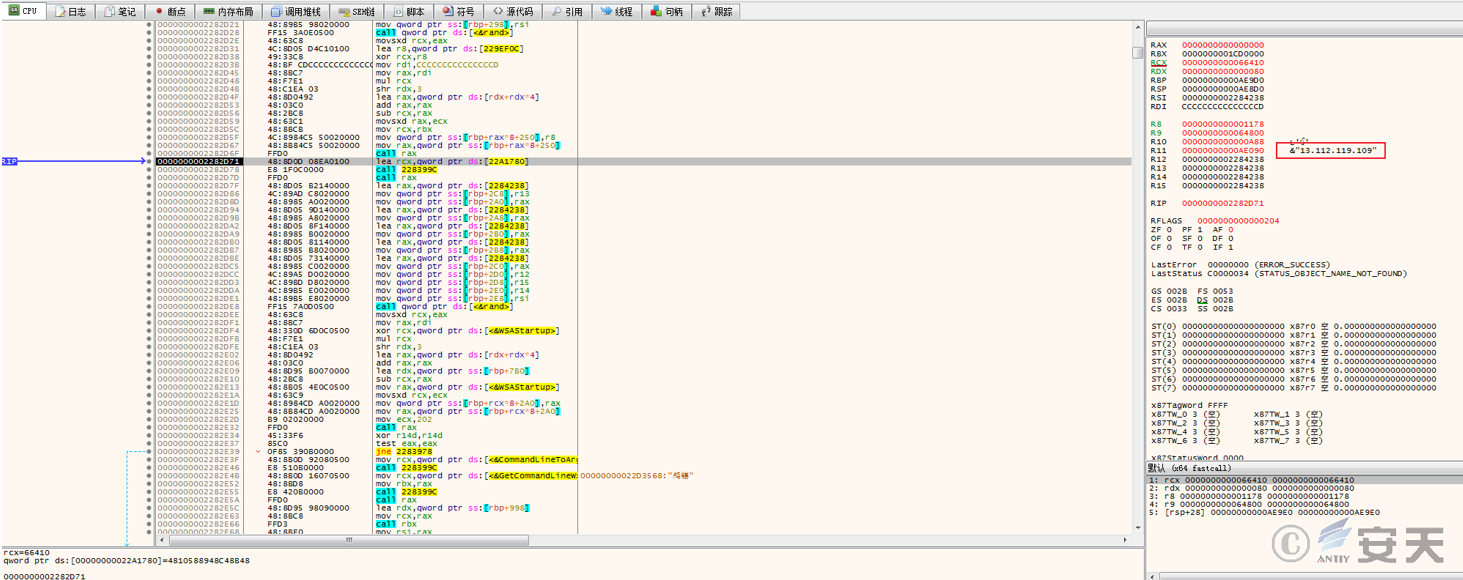

该Shellcode解密得到C2服务器地址。

图3-5 解密出C2服务器地址

申请一段内存空间,与C2服务器地址连接并接收数据。

图3-6 与C2服务器地址连接并接收数据

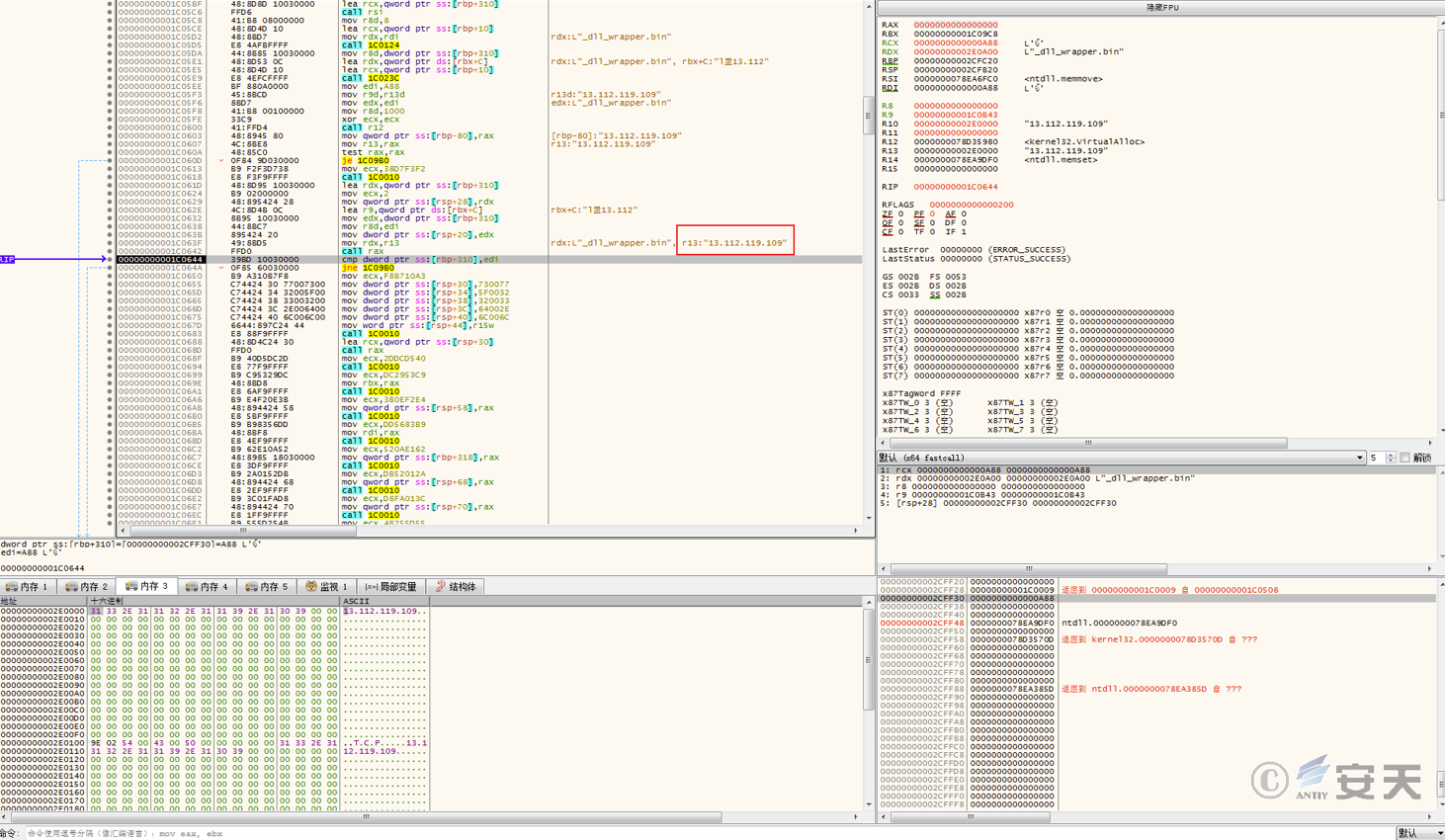

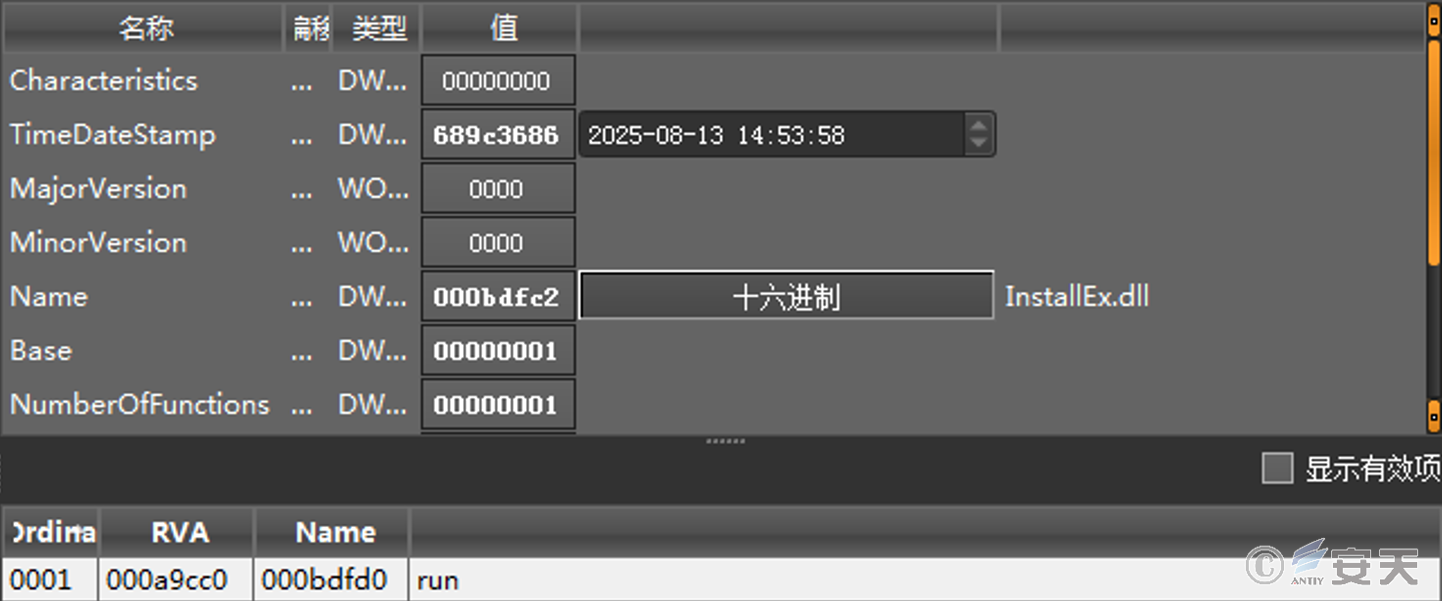

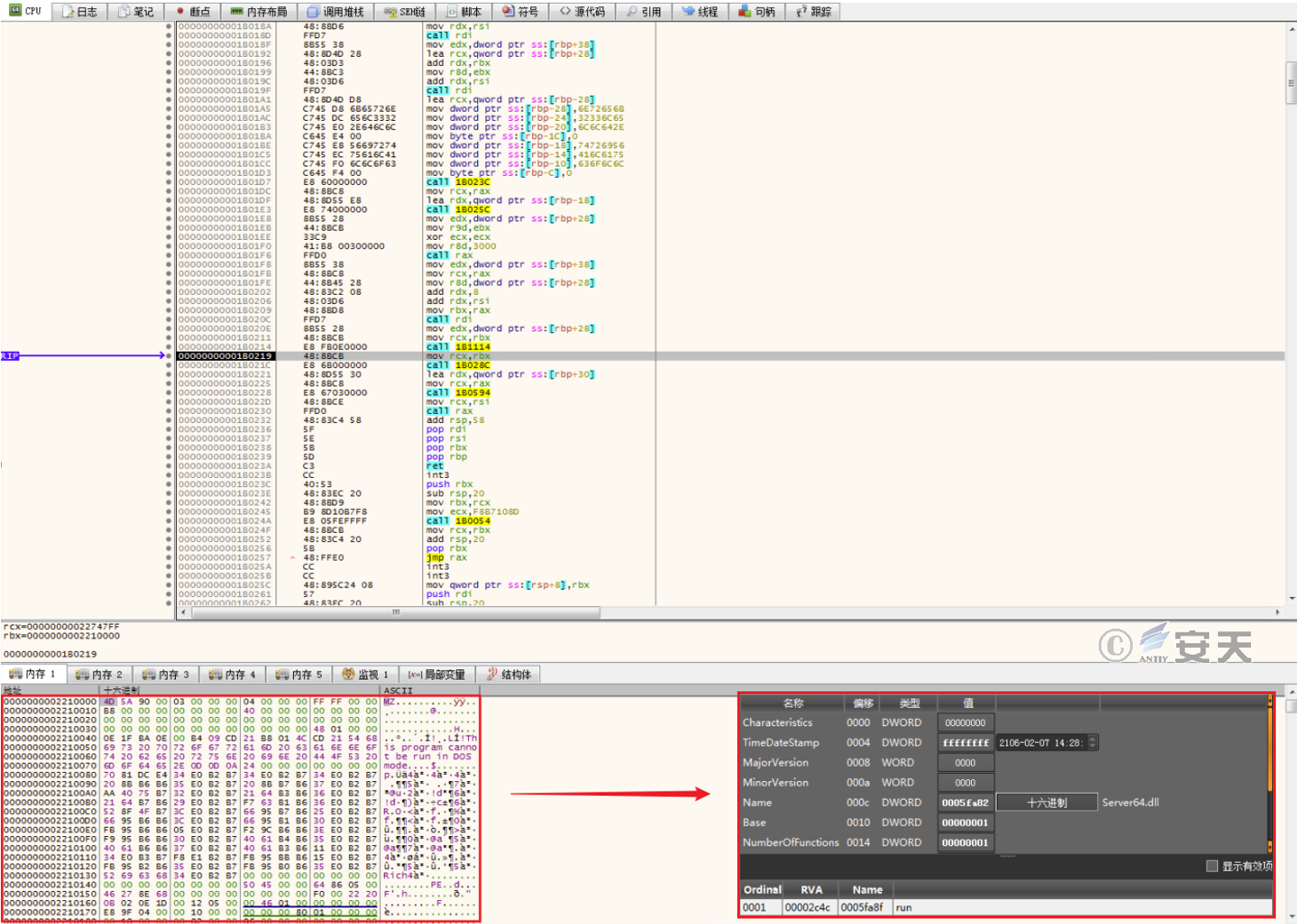

在内存中对其进行解密,得到一个原名称为“InstallEx.dll”的文件,并执行其“run”导出函数,实现内存运行。

图3-7 解密得到InstallEx.dll

3.3 下载运行的执行体InstallEx.dll分析

该DLL文件先确保当前加载其运行的进程为“svchost.exe”、“Winlogon.exe”、“dllhost.exe”、“vssvc.exe”、“explorer.exe”,若不是则先将代码注入至目标进程的内存中,然后执行后续流程。

图3-8 检查当前进程是否为指定进程

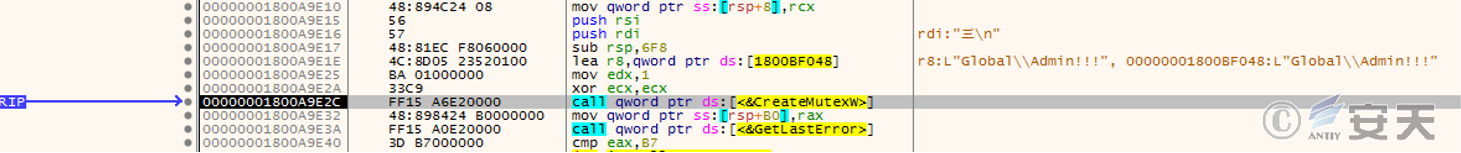

图3-9 创建互斥量

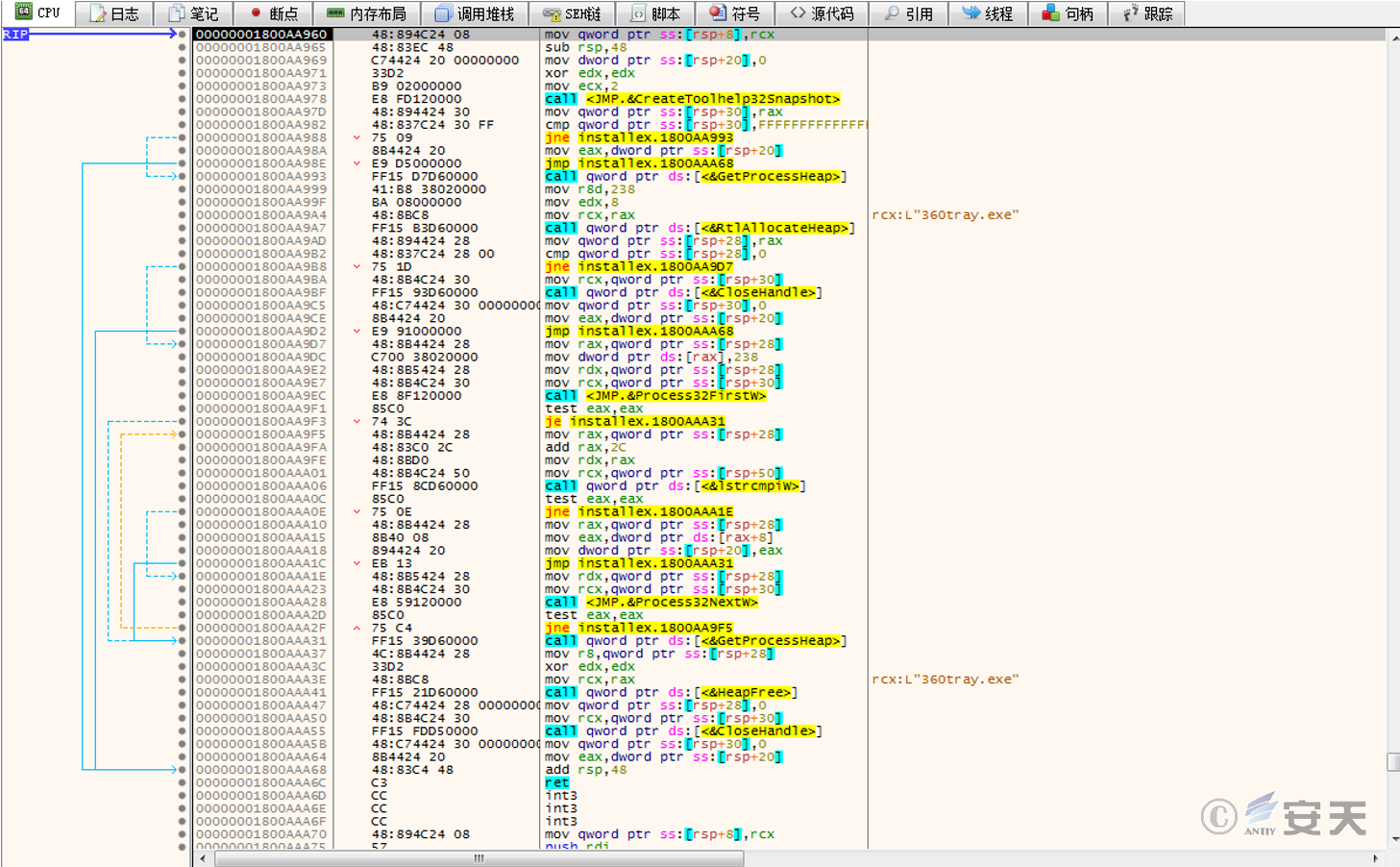

图3-10 遍历进程并检测是否存在360tray.exe

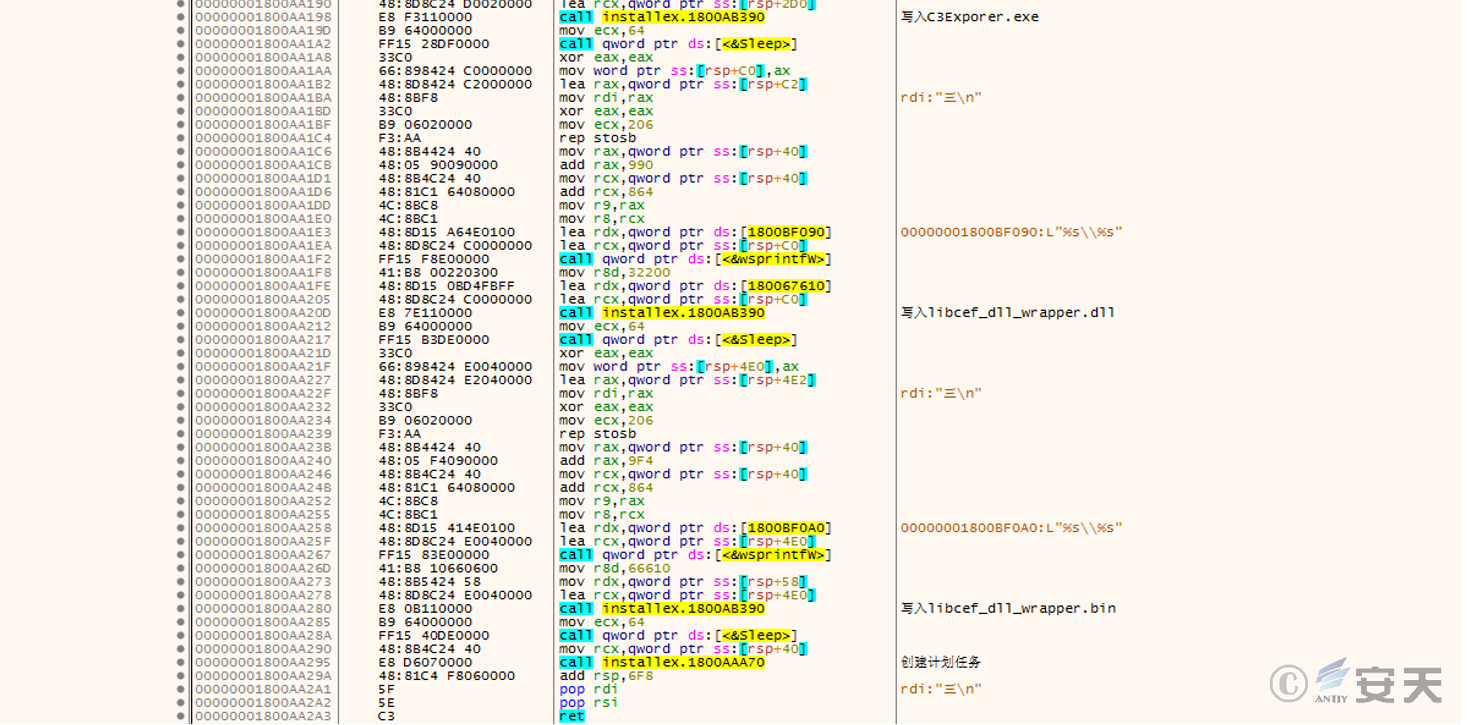

该DLL文件中嵌有C3Exporer.exe、libcef_dll_wrapper.dll和libcef_dll_wrapper.bin,在C:\Program Files\Internet Explorer中写入这三个文件(白加黑),并在\\Microsoft\\Windows\\AppId处为C3Exporer.exe创建计划任务,以实现持久化。

图3-11 释放三个文件并创建计划任务

3.4 白加黑载荷加载过程分析

libcef_dll_wrapper.dll被加载执行后,读取同路径中的同名bin文件,对其解密得到最终的载荷,该文件原名称为Server64.dll。

图3-12 解密同路径中的bin文件得到最终载荷

3.5 远程控制木马Server64.dll分析

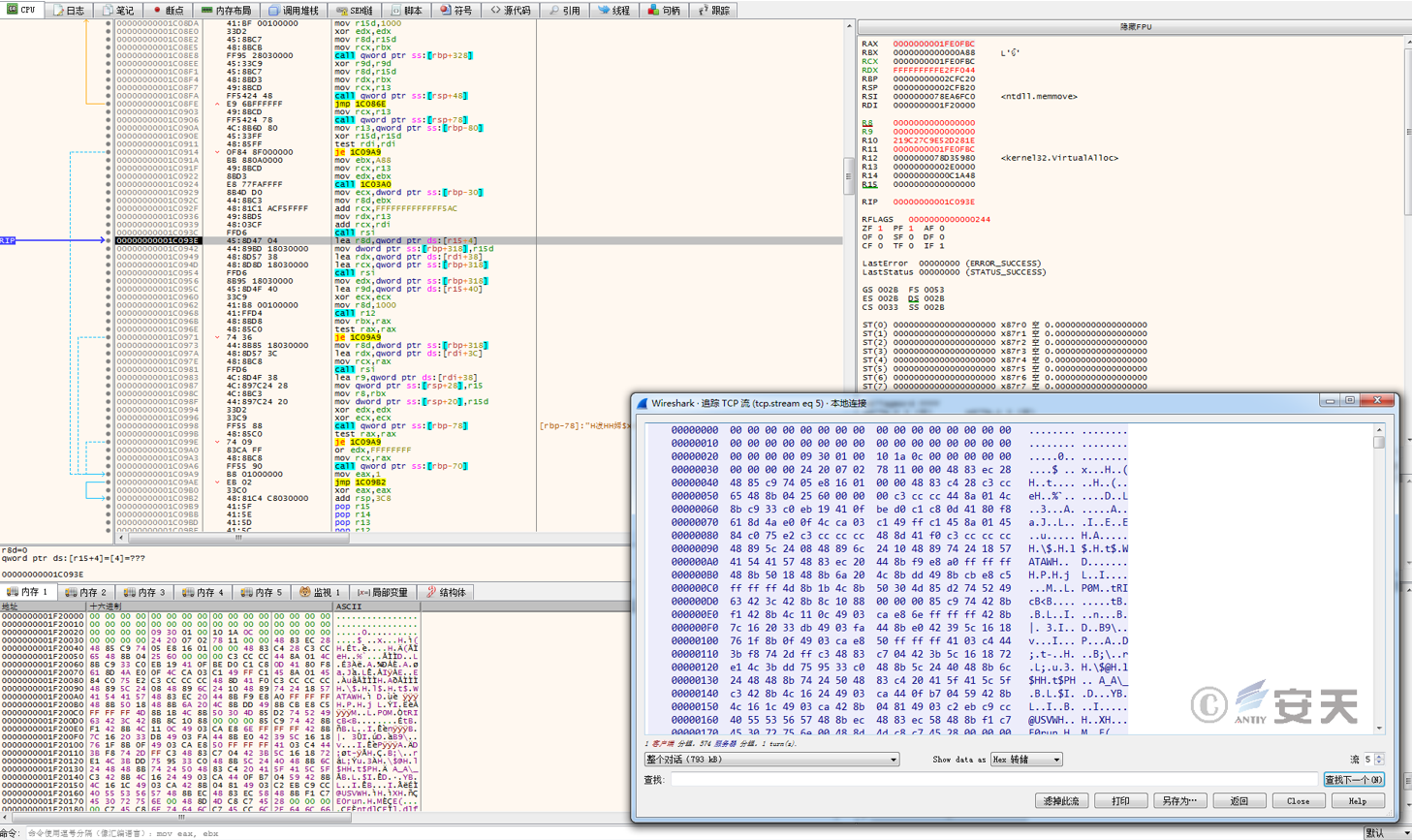

Server64.dll是远控木马,该远控木马与《“游蛇”黑产攻击肆虐,速启专项排查与处置》中第一类样本最终释放的远控木马为同一类(Gh0st),具有网络通信、下载文件、远程控制、文件管理、键盘记录等多种功能。

图3-13 远控木马连接的C2地址

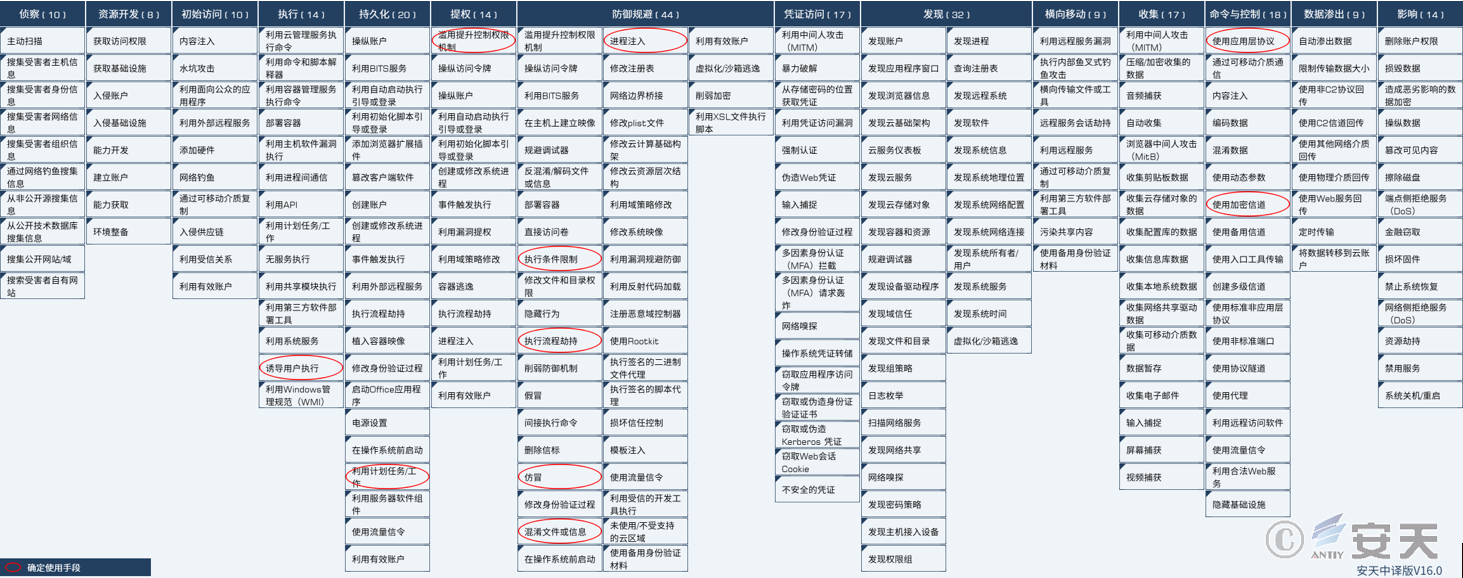

4.攻击活动的战术分析与信标

4.1 攻击战术标注

图4-1 技术特点对应ATT&CK的映射

战术行为描述表:

表4-1 ATT&CK技术行为描述表

|

ATT&CK阶段/类别 |

具体行为 |

注释 |

|

执行 |

诱导用户执行 |

通过伪装成内部文件诱导受害者执行 |

|

持久化 |

利用计划任务/工作 |

通过创建计划任务实现持久化 |

|

提权 |

滥用提升控制权限机制 |

诱导用户以管理员权限运行 |

|

防御规避 |

执行条件限制 |

检测360tray.exe进程 |

|

执行流程劫持 |

利用白加黑方式加载DLL |

|

|

仿冒 |

使用无效的数字签名 |

|

|

混淆文件或信息 |

加密shellcode |

|

|

进程注入 |

通过PoolParty手段将Shellcode注入至目标进程 |

|

|

命令与控制 |

使用应用层协议 |

使用HTTP协议进行通信 |

|

使用加密信道 |

通信的数据具有加密 |

4.2 部分IoCs信标

相关攻击活动的部分执行体载荷Hash与C2地址如下,需要说明的是由于游蛇攻击演进速度极快,而且执行链后续均为内存木马,因此Hash情报基本没有价值,C2本身的时效性也极低。对抗游蛇攻击,整体考验的是主机安全软件的主防与反病毒引擎能力,以及安全产品出品方和引擎提供方的响应速度。

|

IoCs |

|

1D833AC2A1AD219577143B095D33AF4E |

|

95B4D47D7183F9BFC172AE3848B4A01E |

|

1D668425CD90659D08F27BB0B689786F |

|

0F70BBBF2FA68818315EFBEBB1CD9EF2 |

|

FF426DF9872124672C73FFED67D8BC8D |

|

13.112.119[.]109 |

5.欺诈即服务,必须有效应对新趋势

“游蛇”形成如此巨大威胁的重要原因,是其已经不简单的是一个黑产团伙,而是形成了欺诈即服务(FaaS,Fraud as a Service)的网络犯罪运营模式,上线以商品化并按需出售或租赁的形式,向实施攻击活动的组织提供攻击方法、工具、基础设施,从而大幅降低实施网络欺诈的门槛。这就使通过该模式运行的攻击组织已经不是一个早期团伙,而已经多点开花。而且这些组织间,既有上下线关系,也有并无直接关联只是在手法上复用和模仿的情况。

针对欺诈活动的英文术语中,Fraud与Scam都在平行使用。在描述游蛇团伙可能采用的欺诈即服务运营模式时,安天CERT检索了历史文献资料,发现FaaS(Fraud-as-a-Service)和SaaS(Scam-as-a-Service),安天CERT基于法律定义、技术特征和行业共识等多个方面进行了内部讨论,并查询了AI平台,虽然Scam-as-a-Service是业内较为常用的表达(DeepSeek也建议使用这种表达),但该缩写与常用的软件即服务(Software-as-a-Service)的缩写一致,这是其致命伤。综合来看,FaaS通常涉及完整的犯罪生态,比如暗网市场提供的全套身份盗窃服务,而Scam-as-a-Service更多指即开即用的攻击工具包,比如网络犯罪分子购买的钓鱼网站模板。根据几年来对游蛇团伙攻击活动的持续跟踪分析,安天CERT认为,游蛇的“欺诈即服务”模式,已不仅拘泥于攻击工具包的层面,使用FaaS(Fraud-as-a-Service)来表达更为准确。

游蛇的FaaS模式,代表着网络攻击活动和诈骗犯罪的“合流”已经进入“成熟”的阶段,对其防御绝不是单纯依靠政企机构自我防护和个人安全意识能够应对,对其打击不是单纯的司法机关责任,而已经是复杂的社会治理。

6.安天智甲EDR助力用户防御游蛇威胁

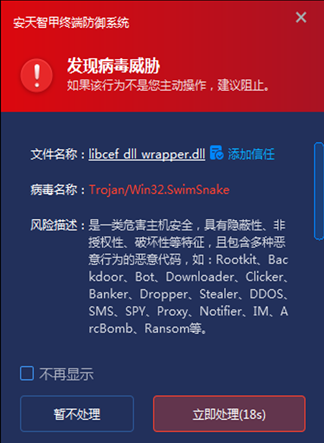

经过测试,安天智甲终端安全系列产品(以下简称“智甲”)依托安天自研威胁检测引擎和内核级主动防御能力,可以有效查杀和防御本次发现病毒样本。

智甲可对本地磁盘进行实时监测,对新增文件自动化进行病毒检测。针对此次威胁,当病毒文件libcef_dll_wrapper.dll文件落地本地时,智甲会立即对病毒文件进行查杀并向用户发送告警,有效阻止病毒启动。

图6-1 病毒文件落地时,智甲第一时间捕获并发送告警

另外智甲具备驱动级主动防御模块,可以对进程行为实时监控,当发现进程存在风险行为时可立即拦截,有效防止攻击行为执行。本次事件中,当攻击者利用C3Exporer.exe加载恶意文件libcef_dll_wrapper.dll时,智甲会通过内存防护模块捕获恶意程序加载行为,并立即拦截。

图6-2 直接主动防御模块拦截恶意程序加载行为

智甲还为用户提供统一管理平台,管理员可通过平台集中查看网内威胁事件详情,并批量进行处置,提高终端安全运维效率。

图6-3 智甲管理中心助力管理员实现高效的终端安全管理

游蛇木马专杀工具已经更新,用户可以到垂直响应平台vs2.antiy.cn下载。