《请君入瓮——APT攻防指南之兵不厌诈》代序 ————APT是怎样的与众不同

对于安全工程师和安全企业来说,那些不仅可以让我们惊叹,而且能让我们突然感受到挫败感的威胁,是真正的、伟大的、也是与众不同的威胁。

对反病毒领域来说,“众”就是或沉睡于反病毒厂商的样本仓库,或依然活跃在用户系统中的那些海量的样本——他们家族数超过十万,变种数以百万计,而文件HASH数早已过亿。

2010年7月15日,一个文件和其他大量样本一样,被安天后端的分析系统判定为“恶意文件”并且例行输出了检测规则,这个文件在那一天没有被任何一个工程师注意到。兄弟厂商卡巴斯基已经开始讨论LNK驱动和签名漏洞,而事实上Virusblokada已经在6月17日上报了这个样本。

几天后,当我们正式决定,投入一场马拉松式的分析,来应对这次名为Stuxnet的事件的时候,我们发现曾令我们自信和自豪的系统平台,以及那些我们驾轻就熟的分析工具,都仿佛一下陷入了沼泽地带。

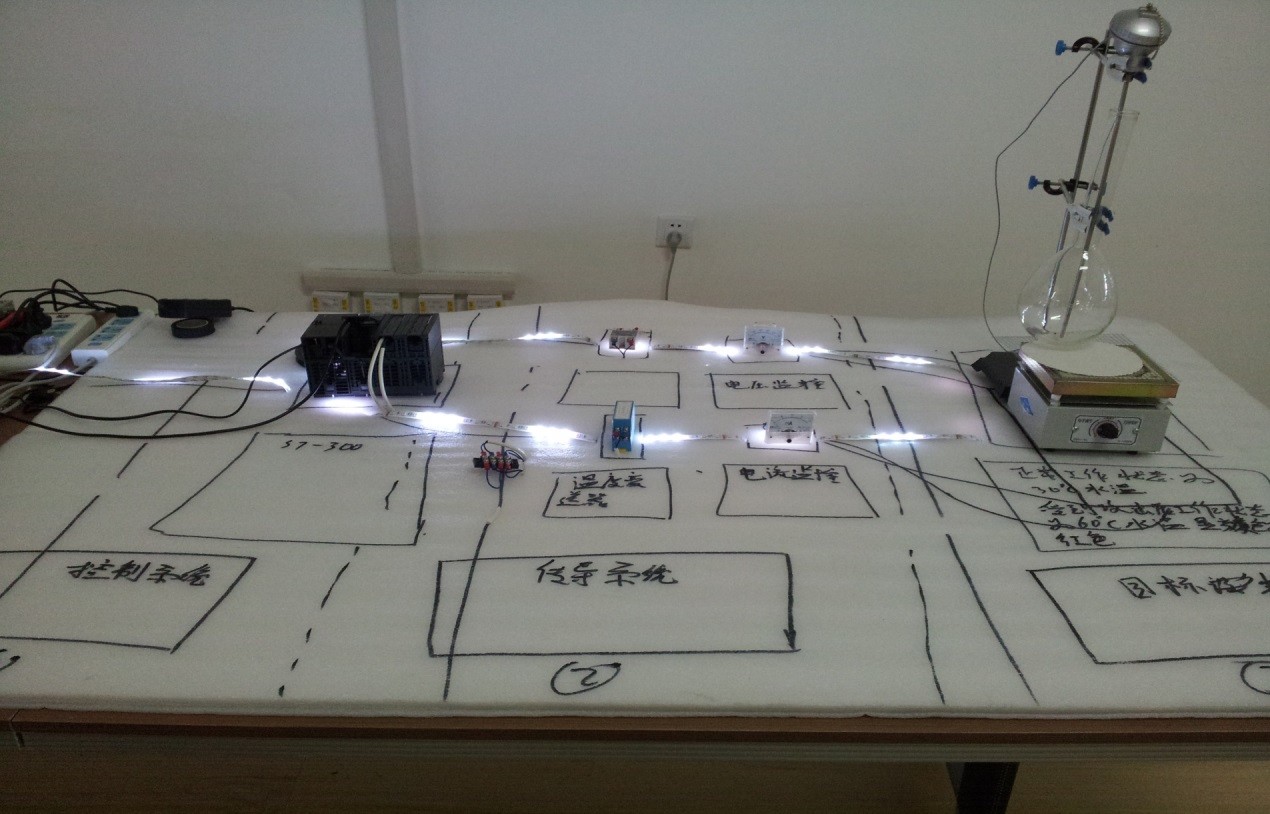

我们遇到的第一个问题就是如何分析其作用于WINCC以及PLC的完整机理,并能将其描述清楚。当我们从网上淘来的S7-300货品到来的时候时,几乎所有人都是第一次见到这种东西,X86、Sparc、ARM、MIPS(包括Cavium),对于传统的反病毒工程师来说,这几乎就是对于硬件架构的全部视野。

类似的问题在后面几个月不断出现,当我们希望将其表现为一个闭环的场景时,一个同事建议购买一台低速离心机来代替传说中的铀分离设备,但手忙脚乱的我们最后还是用一个电炉+烧瓶的温控系统来做替代演示。

而细腻的又无比恐慌的用户们,也提出了卡住了我们整整一周的问题,“如果说Stuxnet真的如你们分析所说,它具有从U盘感染、进入内网的能力,那么为什么你们没有成功复现感染U盘的行为?”

用户所说的“能力”,来自于我们所见到的“建立lnk文件”相关代码,而U盘感染的“行为”,我们实在无法复现。同事们奋战几天后,给出了下列结论。这个文件是否能够传播,与其多个衍生文件中一个名为mdmcpq3.pnf的文件中的7个值有关,它所在偏移分别是0x6c、0x70、0xc8处的标记位、偏移0x78、0x7c处的时间戳和偏移0x80、0x84处的数值,而其中0xc8处默认设置为“不传播”。

这些阻滞,都只是在Stuxnet、Duqu、Flame、Gauss系列APT样本分析中遇到困难的冰山一角,相对我们后来遇到的一些更高阶的困难来说,这些只是开始。

但这种挫折只会留给安天这样的规模尚小的团队么?我们曾总结过这样一个表格:

当整个业界都是姗姗来迟的、滞后时间以年为单位才能发现这些足以“杀死”一个国家的威胁的时候,挫折感和与之并存的挑战感是属于整个业界的。

我们开始注意到,无论从时空到体量,我们都面对着完全不同的对手,后来我在《寻找APT的关键词》一文中写道,“更长的时间维系、更大的空间跨度、更大的资源调度能力,都导致我们更难接近其本质。”

这是“与众不同”的威胁。

写到这里不免停笔了,我突然发现,这个序言写得过于感性了。当面对来自大洋彼岸的重量级技术专家作者时,我突然觉得,无论是介绍我和团队几年来的开发经验,或重复我过去几年文章、演讲中更多的观点和方法来给本书做注脚;还是像我一贯的那样对本书做一些主观的内容概括和推荐,其实都不免有班门弄斧之嫌。让读者不受先入为主观点的影响去阅读这本力作,或许才是我应该做的。

与此同时,本书的中译本出版,或许有一点特定的象征意义,那是因APT带来的另一种与众不同——由于这种威胁带有强烈的背景色彩,各国网络安全从业者之间、网络安全企业之间的隔膜开始产生,彼此的不信任开始加剧。这一点是我作为一个在反病毒领域学习、工作近20年的老工程师所始料不及的。

全球反病毒工程师,长期都是处在一个单价值世界中——只有病毒是我们的敌人。尽管不乏同行间的争论,甚至恶搞,但更多的是,我看到了前辈们在VB大会或者其他场合的亲密无间,不分彼此。

而从大国间2005年开始的相互指责,到“APT1”、“斯诺登”事件等等,终于影响到这种信任的传承。2013年RSA展会上,我们走过通道时,少数国外同行看到我们的肤色后,竟然眼神中充满疑惧,甚至下意识地用身体遮挡演示内容;从“斯诺登”事件后,我也听到大量国内同行的激烈言辞,于是感到这种裂痕似乎已经难以弥合。

而2013年年底,上海的ISF安全会议上,本书的两位作者Sean M. Bodmer和Gregory Carpenter本已接受了我的同事Billy和本书的译者Archer的邀请,准备到场奉上精彩的报告,但他们却被美国官方禁止来中国参加这次活动。于是,我、Billy和Archer不得不私下吃掉了给两位贵宾准备的点心,以至于我们又增加了脂肪。而幸运的是,在我动笔之际,本书的另一位译者——我的同事李柏松——即将踏上RSA Conference 2014的旅程,他将与Sean等人共同参加在RSA的中文版签售。相信这个迟来的握手,可以让同为网络安全研究者的我们,将ISF 2013那次失之交臂的遗憾,转化成愉悦和欣慰。

这个世界上的每个体系,无论强大还是弱小,只要有信息的流动,只要关注事实,都会敏感而恐惧,这或者就是APT时代的最严重的后遗症。

而对于安全工程师和安全企业来说,那些不仅可以让我们惊叹,而且能让我们突然感受到挫败感的威胁,是真正的、伟大的威胁。我们前进的动力正来自于惊叹之后的反思和挫败之后的奋起。

序言作者为安天实验室首席技术架构师,研究方向为反病毒引擎、恶意代码分析体系等。

安天实验室 江海客