《情报驱动应急响应》译者序

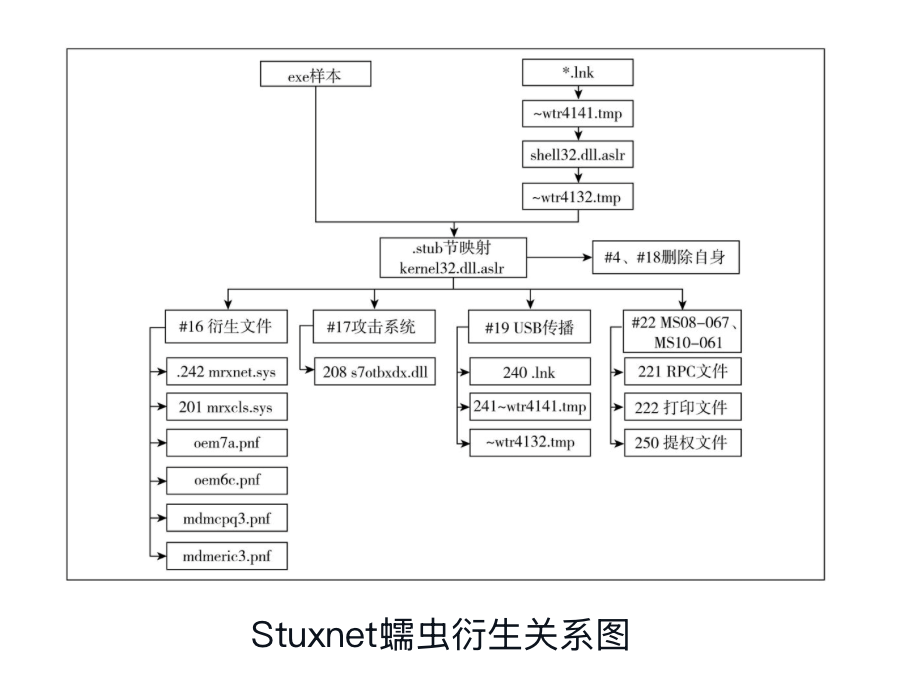

2010年7月,我和安天CERT(安天安全研究与应急处理中心的简称)的同事们在酷暑之中挥汗如雨地开始了Stuxnet蠕虫的紧张分析工作。虽然团队的每个人对恶意代码分析都有丰富的经验,但随着分析工作的不断推进,当我们发现待分析的样本实体文件已经超过了600个的时候,还是感到有些一筹莫展。Stuxnet蠕虫专门用于攻击西门子的数据采集与监控系统,被认为是首个直接破坏现实世界工业基础设施的恶意代码,无论是蠕虫所利用的0 day漏洞(包括MS10-046、MS10-061),还是遭受攻击的工业控制系统(SIMATIC WinCC),其分析难度对团队而言都是严峻的挑战,遑论这种前所未闻的高度复杂的攻击手法。Stuxnet蠕虫的攻击事件很快得到国内外多家媒体的相继报道,管理部门、产品用户也都在不停地询问我们的分析进展。在这种情况下,有同事建议先从样本之间的衍生关系入手。经过对已完成的多份零散分析报告的梳理、整合,很快形成了样本衍生关系图(见下图)。在这张图的帮助之下,工程师们明确分工、各司其职,分析工作得以有序展开。但是,在后面溯源事件背后的攻击组织、分析作业意图和还原攻击路径的过程中,团队走了许多弯路,其中的主要原因就是分析人员存在种种偏见。参与分析的多位工程师都有自己不同的视角,大家在集体讨论时提出的种种假设,有时会在未经充分论证的情况下成为别人的判断依据,且往往要等到不断推演出来的某个结论显得匪夷所思时,才会发现前面的某个判断依据根本不能成立。尽管已经投入了大量的分析时间,这时也只好推倒重来。就这样,经过连续两个多月的艰苦分析,终于进入报告发布阶段。但是,在报告的受众定位、行文风格以及技术细节暴露程度等方面,团队成员开始产生分歧。经过不断斟酌、反复修改,报告的最终版本最终于2010年9月30日14时公开发布。该报告是安天公开发布的第一份APT攻击事件深度分析报告。

今天,在团队经历了Duqu木马、Flame蠕虫、“方程式”(EQUATION)攻击组织、APT-TOCS(即“海莲花”)攻击组织以及“白象”攻击组织的分析之后,再去回顾8年前的那次APT样本分析任务,不由得感慨万千。虽然那是安天CERT第一次分析APT攻击级别的样本,但如果借助一套有效的分析模型,分析工作就不会进展得那么缓慢,不会走那么多弯路,团队也不必那么辛苦。在当时,哪怕只是一张简陋的样本衍生关系图,也可以为后面的分析工作铺平道路,使分析人员可以在错综复杂的样本集合中按图索骥。

本书恰恰就是这样一本让人相见恨晚的实用指南。作者基于情报周期和事件响应周期提出的“F3EAD”流程,将情报团队和事件响应团队的工作有机地贯穿起来,并结合具体案例,深入浅出地阐述各阶段工作要点、注意事项。值得一提的是,作者在第8章专门讨论了分析过程中容易出现的各种偏见和消除偏见的办法,在第9章专门讨论了情报产品的目标、受众及篇幅等问题,甚至提供了大量情报产品模板。

本书不仅适合企业安全运营中心的事件响应人员阅读,而且也是网络安全厂商的专业分析团队的必读书目。但由于译者水平有限,译文中难免存在纰漏,恳请读者批评、指正

最后,感谢黄晟和李滨两位老师以及作者Scott Roberts为本书翻译所提供的指导,感谢安天的同事们对我的帮助,感谢家人给我的支持,感谢吴怡编辑和合译者燕宏给我的鼓励。

李柏松

2018年4月8日于哈尔滨