反病毒引擎+驱动级主防,拦截WinRAR高危漏洞

时间 : 2025年08月22日

1.概述

近日,安天CERT监测到WinRAR高危漏洞(CVE-2025-8088)的多起攻击活动利用,该漏洞源于WinRAR对压缩包内文件路径校验机制的缺陷。攻击者可通过构造带有“..\”等相对路径的恶意压缩包,诱导程序在解压时将文件写入系统启动目录等非用户指定的敏感目录。一旦用户解压了经过恶意处理的RAR文件,攻击者便能悄无声息地将恶意代码植入系统,进而实现远程代码执行,严重威胁系统安全。

WinRAR 是常用的压缩解压工具,默认使用RAR压缩格式,同时也支持对ZIP、7z等各种其他压缩文件格式解压。攻击者常规利用压缩包进行载荷的投递有两种主要的方式,第一种是利用RAR等可以生成自解压文件的方式,实现恶意代码基于自解压包的加载运行;第二种是将恶意载荷,通过文件名、双扩展名等社会工程学的方式伪装压缩包中,诱导、欺骗受害者运行。以上两种传统方式,都是传统桌面安全软件检测的重点,同时对安全意识较强的用户,对此类似情况,也会比较警惕。但CVE-2025-8088漏洞,是基于WinRAR解压过程所构造的漏洞,有更大的欺骗性和隐蔽性,其载荷悄然被植入系统启动路径,实现持久化,在用户重启后,就能够加载执行。即使对有一定安全意识的用户,可能都认为对包裹文件解压缩是一个静态数据处理过程,从而不会意识到潜藏的安全风险,其欺骗性甚至高于Office、PDF等格式文档溢出或格式执行攻击。历史上,Winzip、7-zip等解压工具,也曾出现过基于压缩格式解析和解压过程的漏洞。

WinRAR官方已于2025年7月30日发布7.13版本,对CVE-2025-8088进行了修复。然而,由于WinRAR缺乏自动更新功能,众多用户仍在使用存在漏洞的旧版本,补丁覆盖率有限,导致大量用户设备依旧暴露在该漏洞风险之下。

有效防御相关漏洞需要先进的反病毒引擎的检测能力与系统主防能力构成多道防线。

安天AVL SDK反病毒引擎全量识别各种文件格式,并对重要格式做关键预处理。RAR等包裹格式是安天重点预处理格式之一。安天引擎不仅对压缩包进行递归解压检测,也检测RAR各类元数据,包括各种数据块以及数据块内部的数据块类型、数据块Flag、数据大小等,可实现恶意代码精准检测。

安天智甲终端防御系统(IEP)拥有驱动级主防模块,基于AVL SDK的检测能力和内核与应用层的防御点,可有效阻断该漏洞攻击链,和其他类似的攻击活动。

2.利用漏洞攻击案例简介

目前,根据俄罗斯网络安全公司BI.ZONE与网络安全公司 ESET披露,该漏洞已被多个APT组织在实际攻击中利用,如Paper Werewolf、RomCom(又称Storm-0978)组织等。均通过钓鱼邮件,向金融、制造、国防及物流等多行业企业发送恶意RAR文件,借此传播恶意软件,开展攻击活动。

2.1 Paper Werewolf组织使用的漏洞攻击载荷

相关组织通过冒充知名组织或监管机构向目标人员发送带有恶意载荷的钓鱼邮件,并通过WinRAR漏洞实现恶意载荷的落地和持久化,该组织对CVE-2025-6218和CVE-2025-8088均有利用。CVE-2025-6218也是一个WinRAR在处理压缩文件内文件路径时存在的目录遍历漏洞,于2025年6月得到修复。

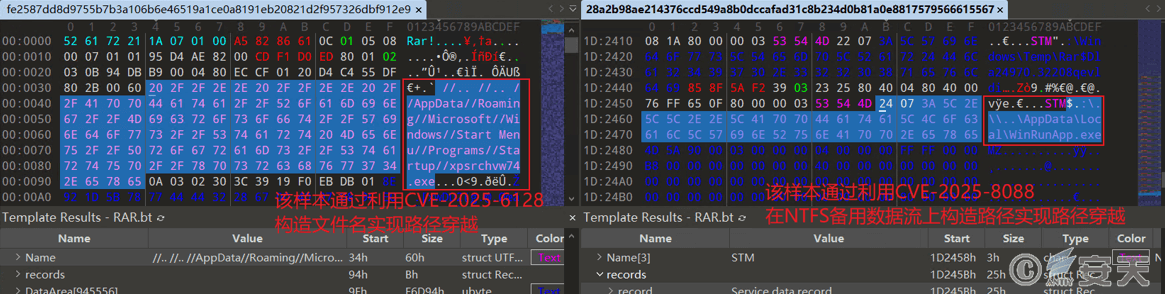

图2-1 相关对WinRAR漏洞利用样本

当通过CVE-2025-8088进行漏洞利用时,目标人员只能看到一个诱饵文件,真正的恶意程序以NTFS备用数据流附加在诱饵文件上。此时攻击者还会通过伪造无效的NTFS备用数据流路径以掩盖真正的释放载荷失败的警告。

图2-1 Paper Werewolf 对WinRAR漏洞利用样本

当通过CVE-2025-8088进行漏洞利用时,受害者只能看到一个诱饵文件,真正的恶意程序以NTFS备用数据流附加在诱饵文件上。此时攻击者还会通过伪造无效的NTFS备用数据流路径以掩盖真正的释放载荷失败的警告。

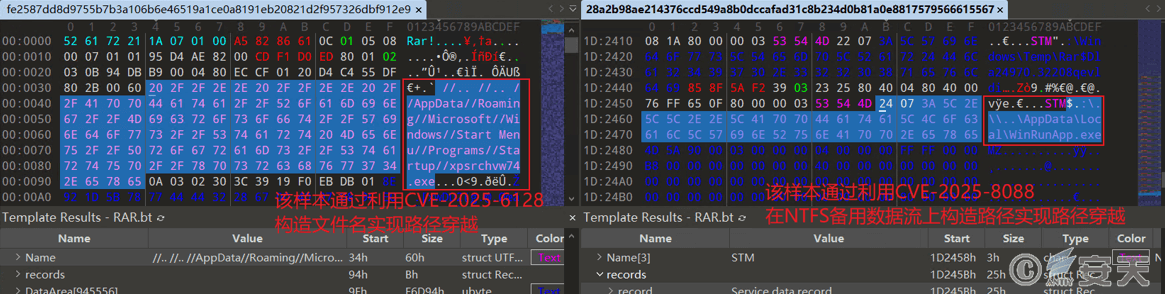

图2-2 相关 CVE-2025-8088载荷解压效果

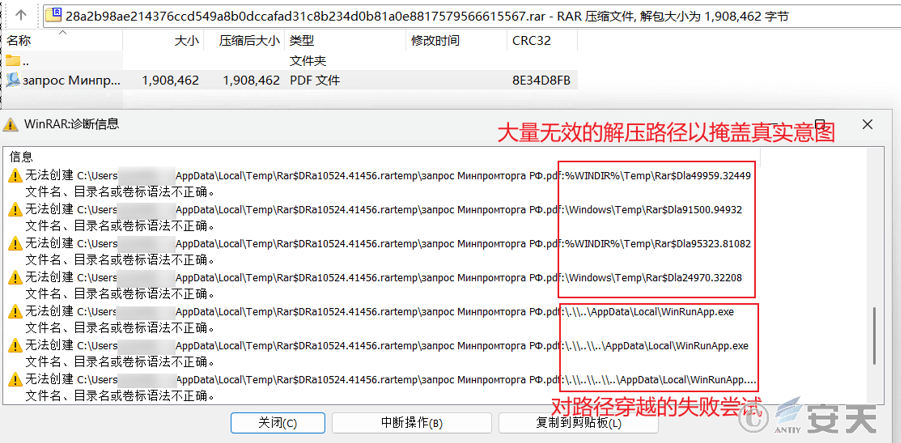

攻击者将名为“WinRunApp.exe”的目标载荷写入%LocalAppData%目录,并在Windows自启动目录创建一个启动目标载荷的快捷方式(LNK文件)以实现载荷落地和持久化。

图2-3 相关利用CVE-2025-8088多次尝试向目标目录写入载荷

2.2 RomCom组织使用的攻击载荷

RomCom通过发送伪装成简历的钓鱼邮件,利用WinRAR漏洞实现恶意载荷的落地和持久化。

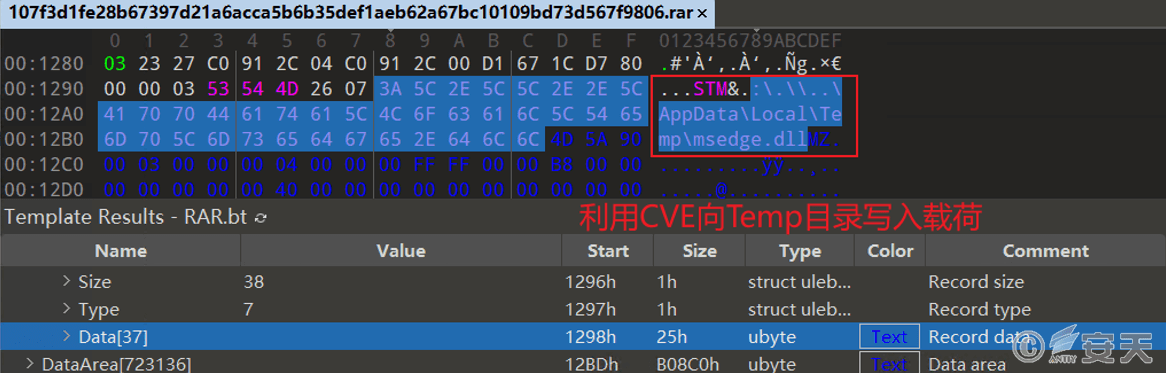

图2-4 RomComWinRAR漏洞利用载荷

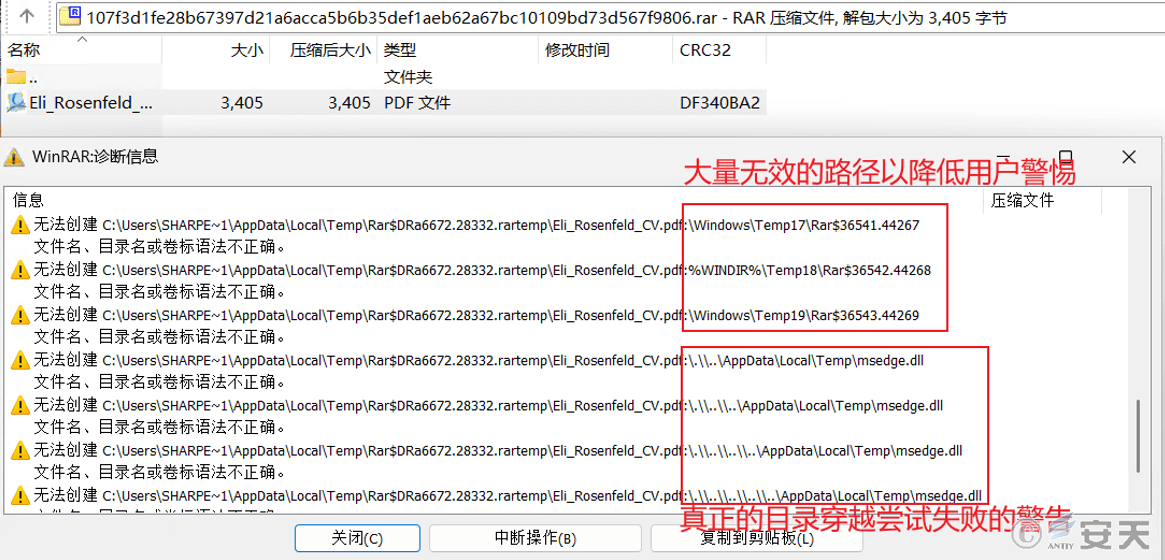

其漏洞利用方式与Paper Werewolf攻击大致相同,均通过大量无效路径访问降低用户警惕,以隐藏真正目录写入失败的警告。

图2-5 RomCom CVE-2025-8088载荷解压效果

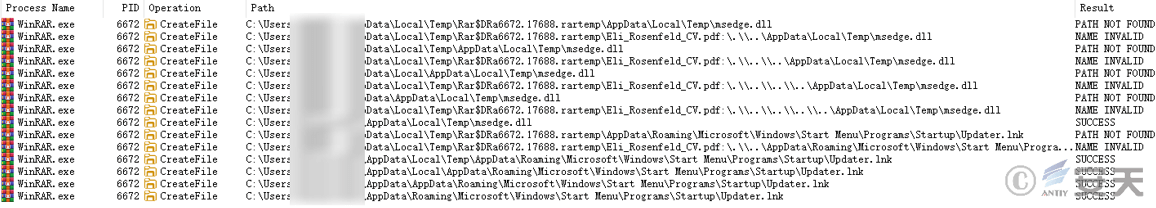

攻击者将目标载荷写入%Temp%目录,并在Windows自启动目录创建一个引导加载目标载荷的快捷方式(LNK文件)。快捷方式通过修改Windows注册表配置,使%Temp%\msedge.dll在系统触发特定COM组件调用时被自动加载执行。

图2-6 RomCom利用CVE-2025-8088多次尝试向目标目录写入载荷

3.安天AVL SDK引擎对压缩类格式攻击的检测机理

攻击者一直在不断寻找包裹文档中对于元数据、路径或标记处理不当的漏洞,并通过精心构造包裹文档,利用漏洞绕过安全机制,实现代码执行、权限提升或持久化攻击。压缩包格式曾出现过多个高危漏洞,包括扩展名欺骗、整数下溢、内存重复释放等漏洞。对于用户来说,解压压缩包这类看似无害的日常操作,也可能成为攻击者的突破口。路径遍历漏洞利用简单、隐蔽性强、危害范围广,是APT攻击和网络黑产活动的常用手段。一旦攻击者利用漏洞攻入到目标系统上,便可以采取进一步的行动,包括收集系统信息、截屏、窃取浏览器密码、获取VPN凭据,与C2加密通信,接收远程指令,长期驻留,定期传输数据给攻击者。而这种方式极其隐蔽,攻击者甚至可以在目标网络中潜伏数月,直至完成数据搜集任务或破坏行动。

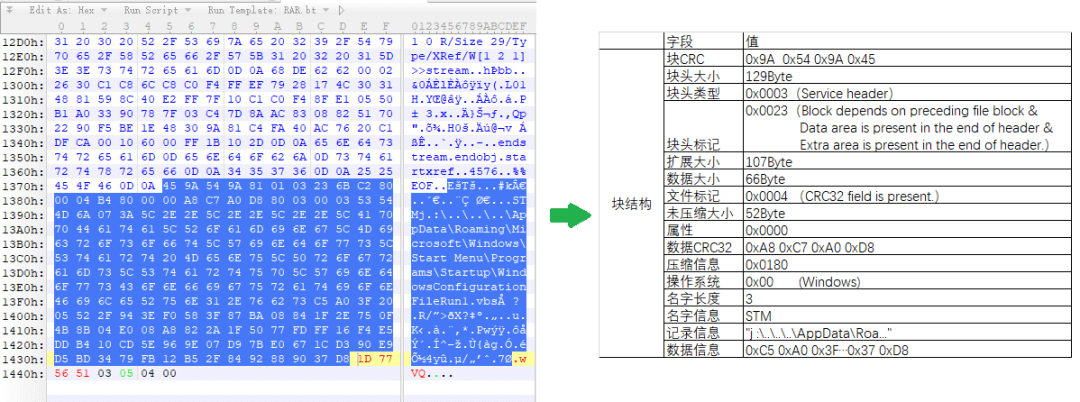

安天引擎对各类文件格式实现精确格式识别和预处理,进一步实现病毒精准检测。针对各类包裹文件(包括压缩包、自解压包、安装包等),通过快速识别判断对象格式,并按照文档结构进行深度拆解,识别并分离出内嵌各种递归对象和元数据,包括包裹文件中的子文件以及释放路径信息等。安天引擎在包裹格式预处理过程中,可解析RAR各类元数据,包括各种数据块以及数据块内部的数据块类型、数据块Flag、数据大小等。

图3-1 安天AVL SDK对RAR文件的元数据解析内容

图3-2 安天AVL SDK对RAR文件内嵌子文件的拆解

当提取出释放路径信息时,则利用启发检测模块判断是否存在跨越到系统关键目录行为。通过相关样本在报警的病毒名称上,可见安天威胁命名精准、命名易于理解,信息参考价值较高。

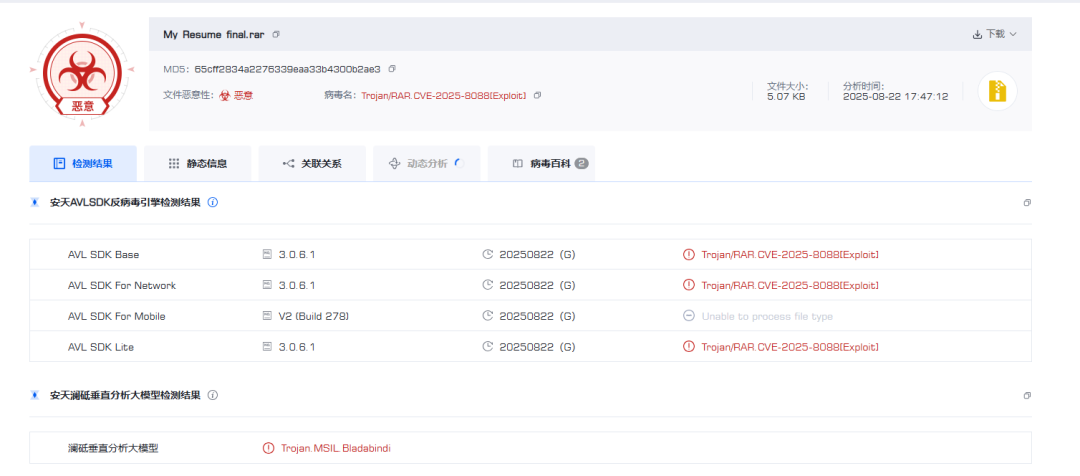

图3-3 安天AVL SDK对利用CVE-2025-8088漏洞样本的精准检测(病毒百科在线检测服务www.virusview.net)

安天AVL SDK对相关漏洞利用样本告警为Trojan/RAR.CVE-2025-8088,第一前缀为分类前缀,表示该恶意代码为木马分类,第二级前缀为环境前缀,表示该恶意代码利用了RAR文件格式,对漏洞利用恶意代码,安天采取CVE或微软漏洞编号命名,其行为后缀[Exploit]表示溢出等漏洞利用。可以参见安天相关恶意代码分类论文了解。

4.基于主防的检测

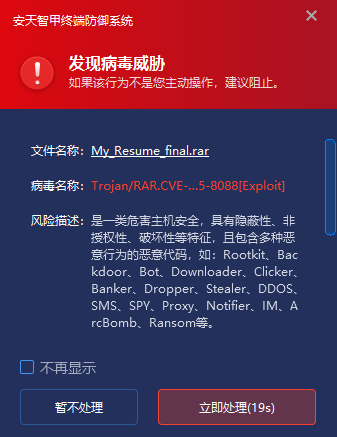

安天智甲终端安全系列产品(以下简称“智甲”)通过嵌入调用AVL SDK反病毒引擎和内核级主动防御能力,可以有效防御CVE-2025-8088的漏洞利用链,构建了落地扫描、写入监控、执行检查、行为管控多层拦截点。

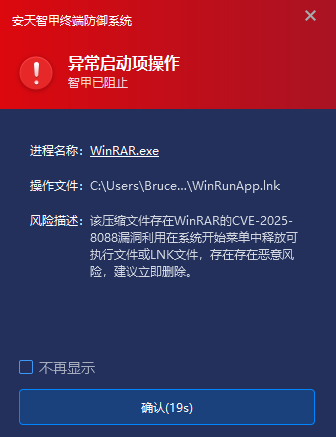

智甲主防基于文件检测驱动,守候File_Open、File_Create、File_Write、File_Close、File_Delete等文件创建读写时间,对本地落盘文件实现实时监控,当发现新增文件落地时,立即调用安天AVL SDK对新增文件进行恶意代码检测,一旦发现恶意代码文件落地将立即清除。于此同时基于上述机理对操作系统对应路径和自启动路径位置等进行监测;基于文件和注册表监控,对注册表、关键配置文件等进行变化监测;基于磁盘主防驱动对MBR等敏感扇区写入进行监测,拦截添加服务和驱动、添加自启动项、添加计划任务、修改引导链等持久化行为。本次事件中,即使关闭AVL SDK的规则检测,智甲仍可在攻击者利用WinRAR漏洞向启动项写数据时,立即进行拦截让攻击无法致效。

图4-1 发现病毒落地第一时间清除

智甲通过主动防御体系,包括内存防护、溢出监测、主机防火墙(HIPDS)、应用行为管控等机制,可持续监控进程等内存对象监测、网络流量出入栈、判断是否存漏洞利用攻击行为。针对0day攻击+免杀木马继续留有后招。

图4-2 发现漏洞利用攻击行为立即进行拦截

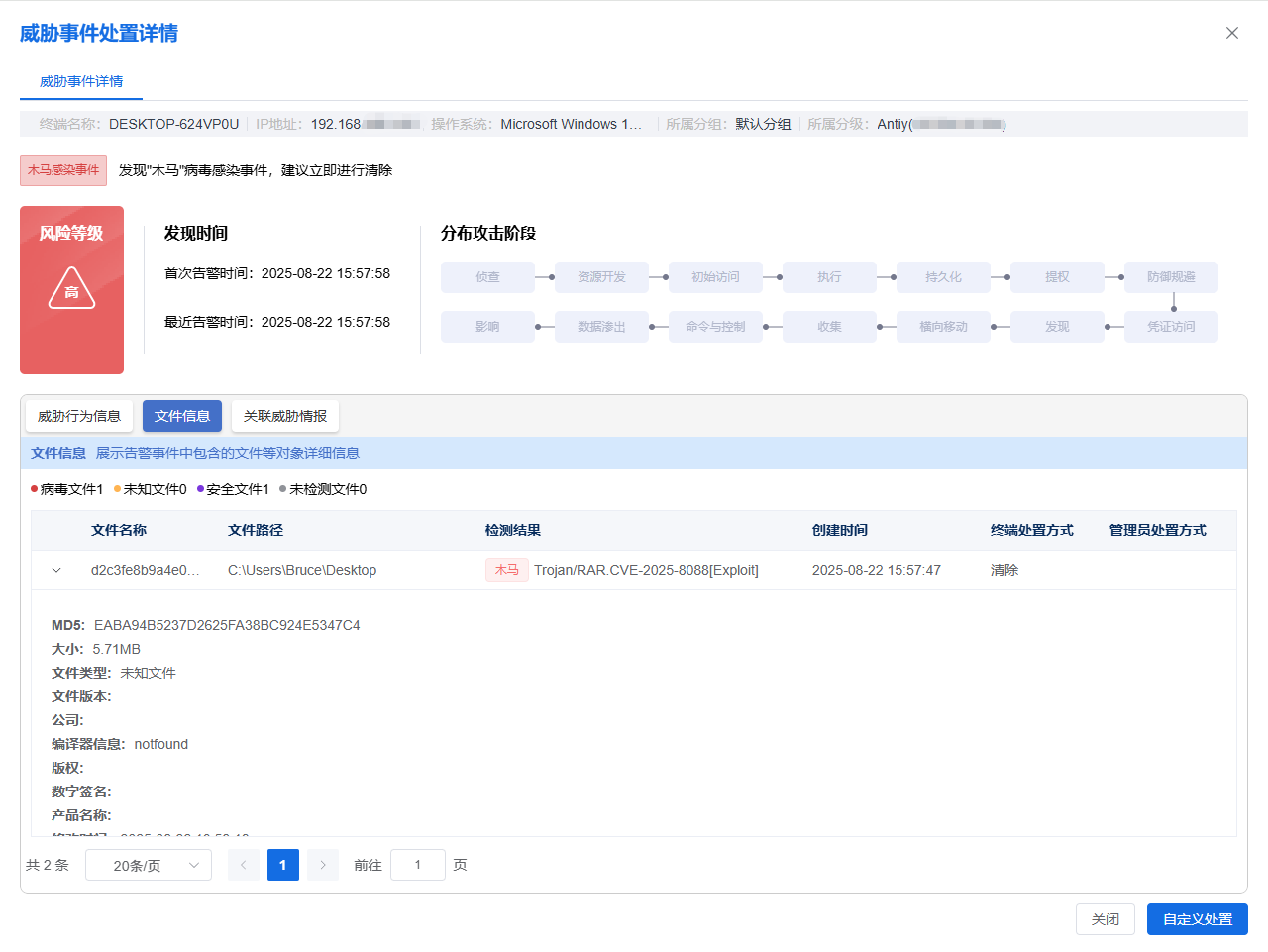

智甲还为用户提供统一管理平台,管理员可通过平台集中查看网内威胁事件详情,并批量进行处置,提高终端安全运维效率。

图4-3 智甲管理中心支持一键处置威胁事件

5.结束语

基于压缩格式实现漏洞攻击具有很强的用户欺骗性,也构成了对主机反病毒、EDR等产品的突防能力,需要有强大格式预处理和漏洞利用检测能力的杀毒引擎与先进内核主防结合,才能有效构建安全防线