白象组织近期网络攻击活动分析

时间 : 2022年10月27日 来源:安天CERT

1.概述

2022年9月底,安天CERT发现一批白象组织的网络攻击活动。攻击者通过挂载恶意链接投放诱饵文档,文档内容主要面向于科研院所,文档包含CVE-2017-11882的漏洞利用,触发漏洞后释放白象组织专有的BADNEWS远控木马。梳理相关活动的特征如下表:

表1‑1 攻击活动特征

|

事件要点 |

特征内容 |

|

事件概述 |

白象组织近期网络攻击活动 |

|

攻击目标 |

科研院所等领域目标 |

|

攻击手法 |

钓鱼攻击投递恶意文档,释放木马 |

|

攻击意图 |

窃密 |

|

攻击时间 |

2022年09月 |

2.攻击分析

2.1 攻击流程分析

截止分析时,我们仅发现诱饵文件的挂载链接,未发现相关的攻击邮件,挂载网站很可能为攻击者自行搭建:

https://***.org/magzine/zhongguo/

在安天CERT跟踪分析期间,链接指向内容发生过多次变化:

2022年09月16日左右,可下载名为“登记表.doc”的诱饵文档;

2022年09月28日左右,可下载名为“重大项目领域建议.doc”的诱饵文档;

2022年09月30日左右,已无文件可下载,但自动跳转至某科学基金委员会的官方网站:

https://www.***.gov.cn/publish/portal0/tab475/info70234.htm

图2‑1 跳转到的某科学基金网站

2.2 诱饵文档分析

9月28日捕获到的攻击者伪造诱饵文档,名为“重大项目领域建议.doc”,创建时间为2022年09月27日。诱饵文档伪造某科学基金标题,骗取受害者信任,诱导对方点击运行。该文档包含CVE-2017-11882漏洞的利用,当文档运行时,将触发漏洞释放木马并运行,文档内容如下图:

图2‑2 仿冒“某科学基金”的文档

诱饵文档详细信息如下表:

表2‑1 诱饵文档详细信息

|

病毒名称 |

Trojan[Exploit]/RTF.Obscure.Gen |

|

原始文件名 |

重大项目领域建议.doc |

|

MD5 |

1e788e54f67fa64af39005af106567b0 |

|

文件大小 |

416 KB (426,613 字节) |

|

文件格式 |

Rich

Text Format |

|

创建时间 |

2022-09-27

15:25:00 |

|

最后修改时间 |

|

|

编辑总时间 |

1分钟 |

|

创建者 |

tundra |

|

最后修改者 |

Tony

Stark |

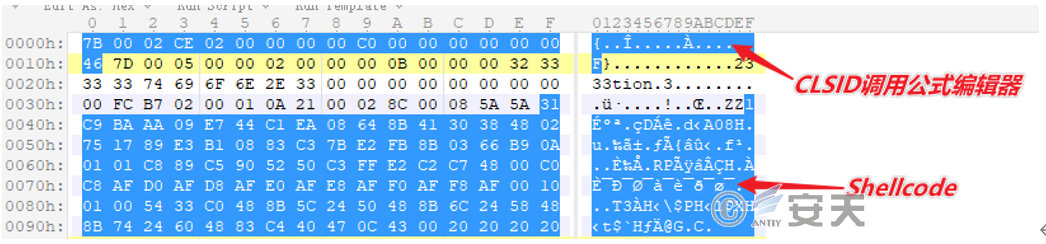

rtf文档嵌入的ole对象调用公式编辑器组件对应的CLSID:7b0002CE02-0000-0000-C000-000000000046

图2‑3 ole对象调用的公式编辑器组件

ole对象后续嵌入的Shellcode用于实现恶意功能。

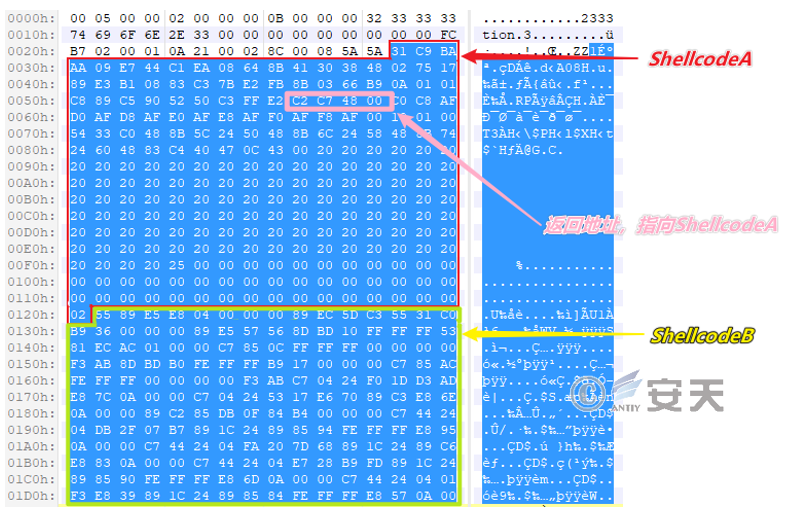

2.3 Shellcode分析

该Shellcode分为两阶段,A阶段Shellcode为了寻找并跳转到B阶段Shellcode。

图2‑4 ole对象包含的shellcode包含两部分

B阶段分为三部分

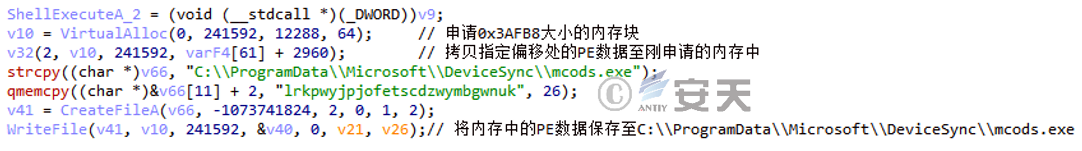

1. 释放“C:\\ProgramData\\Microsoft\\DeviceSync\\mcods.exe”;

图2‑5 释放mcods.exe

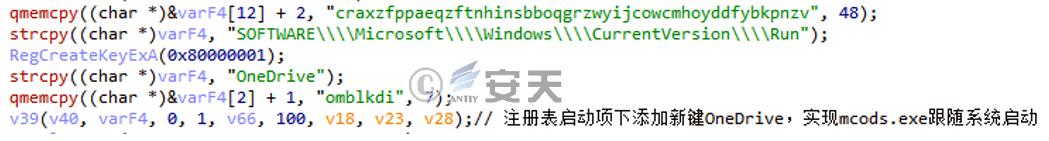

2. 添加mcods.exe注册表自启动项,随系统启动时运行实现持久化;

图2‑6 添加注册表自启动项

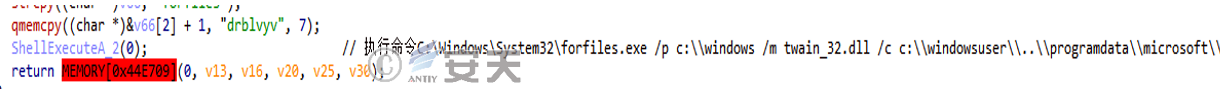

3. 使用命令以“C:\Windows\System32\forfiles.exe /p c:\\windows /m twain_32.dll /c c:\\windowsuser\\..\\programdata\\microsoft\\deviceSynC\\mcods.exe”的形式,间接地将mcods.exe运行起来:

图2‑7 运行释放的mcods.exe

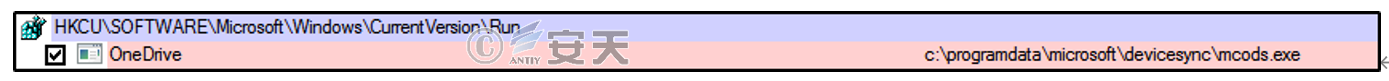

目标注册表为:“HKCU\Software\Microsoft\Windows\CurrentVersion\Run\OneDrive”,效果如下图:

图2‑8 添加注册表自启动项

2.4 mcods.exe木马分析

打开文档后,释放的木马程序名为“mcods.exe”,属于白象组织长期使用的专有远控BADNEWS家族,具有多种功能。木马此次针对中国进行攻击,会检测受害者主机的时区是否为中国,窃取受害者数据发送到攻击者C2服务器,对受害主机进行命令与控制等。木马详细信息见下表:

表2-2 mcods.exe木马程序

|

病毒名称 |

Trojan/Generic.ASMalwS.2C95 |

|

原始文件名 |

mcods.exe |

|

MD5 |

8328a66d974a5a4aca475270b94a428a |

|

处理器架构 |

I386 |

|

文件大小 |

235

KB (241,592 字节) |

|

文件格式 |

Win32

EXE |

|

时间戳 |

2022-09-22

21:37:15+08:00 |

|

编译语言 |

C++ |

2.4.1 窃密能力分析

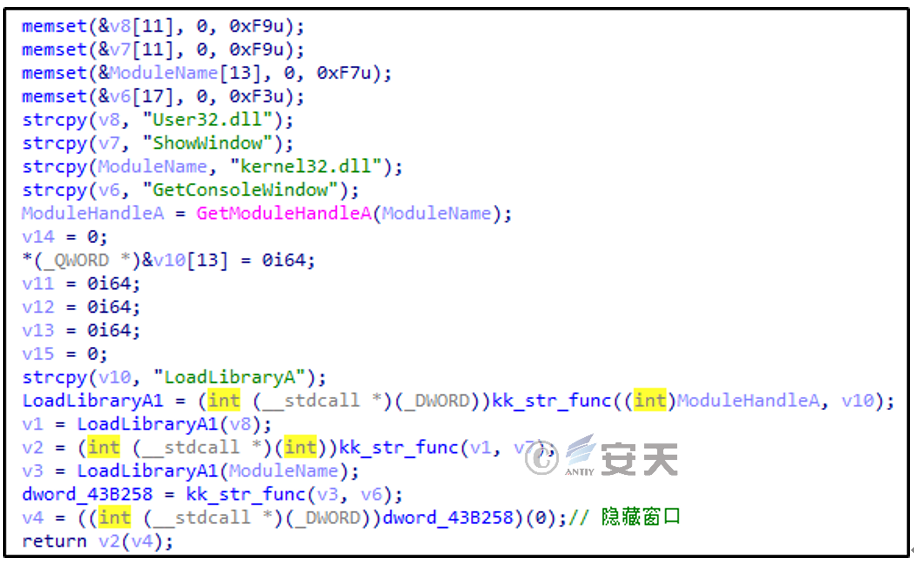

首先隐藏窗口,如下图:

图2‑9 隐藏窗口

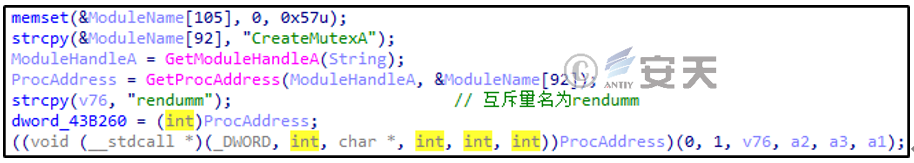

创建互斥体名为“rendumm”,保证木马自身单实例运行,如下图:

图2‑10 创建互斥量

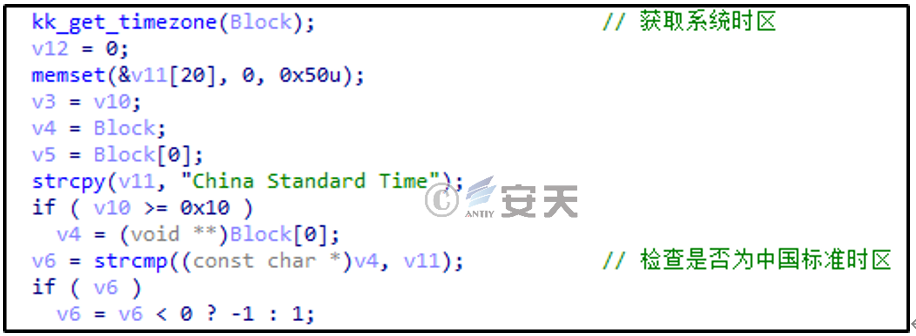

检测是否为中国时区,如下图:

图2‑11 对操作系统检测中国时区

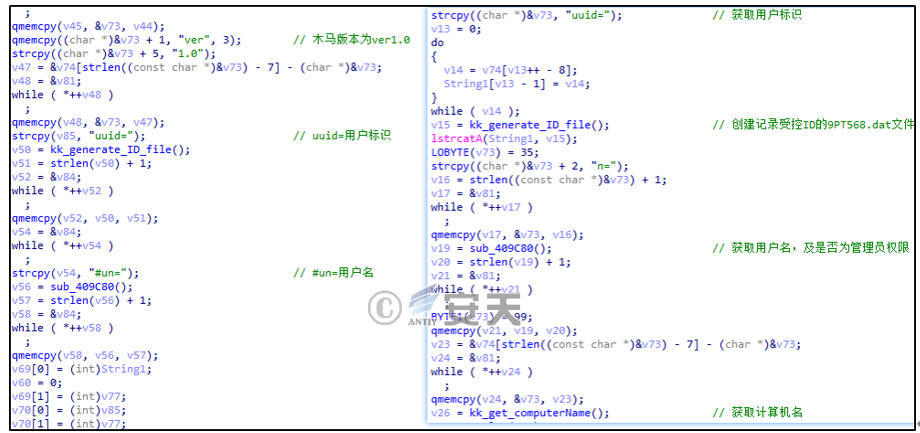

若检测结果为中国标准时区,则搜集信息发送到攻击者C2服务器,如下图:

图2‑12 收集信息代码

具体收集的受害主机基本信息如下表:

表2-3 收集受害者主机基本信息

|

代号 |

收集信息 |

|

uuid |

用户标识 |

|

un |

用户名 |

|

cn |

计算机名 |

|

on |

系统版本 |

|

lan |

本机IP地址 |

|

nop |

空字段 |

|

ver |

后门版本 |

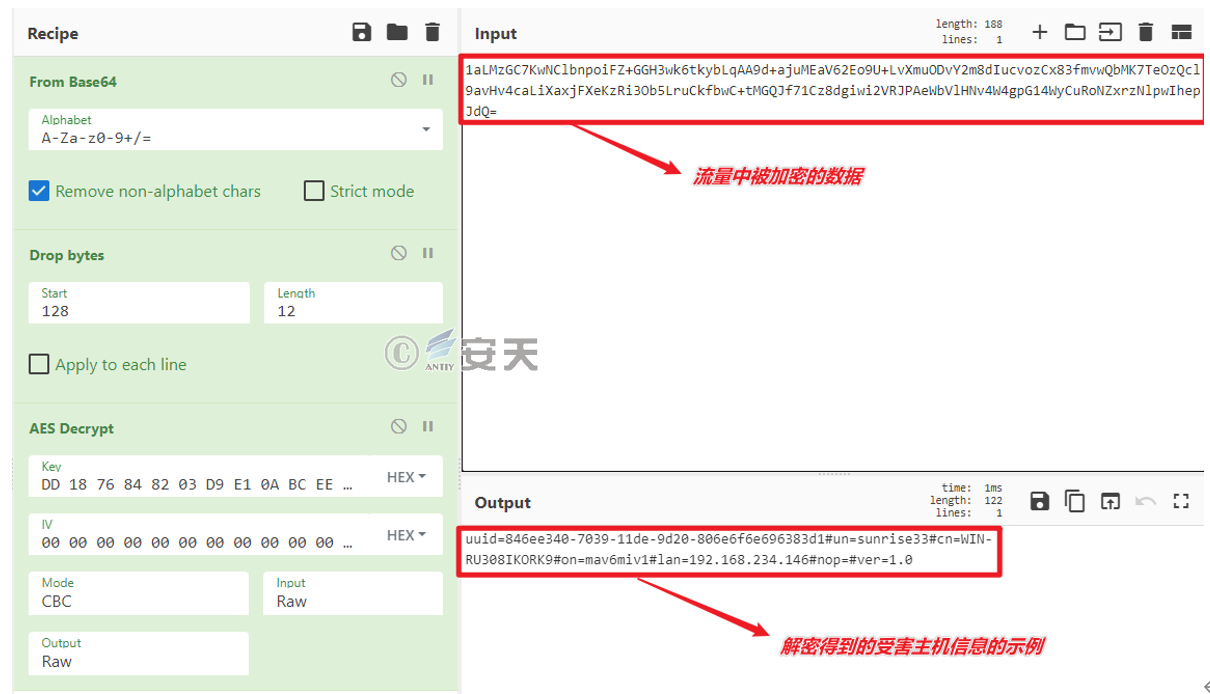

信息按以下格式组合,之后通过自定义算法加密,发送至攻击者C2:

uuid=用户标识#un=用户名#cn=计算机名#on=系统版本#lan=本机IP地址#nop=空字段#ver=后门版本

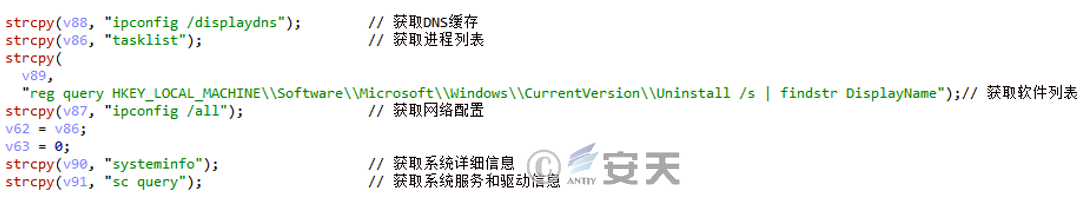

除以上基本信息以外,木马还会收集如DNS缓存、Systeminfo信息、系统服务和驱动、网络配置以及已安装软件列表等:

图2‑13 木马收集的其他信息

2.4.2 控制能力分析

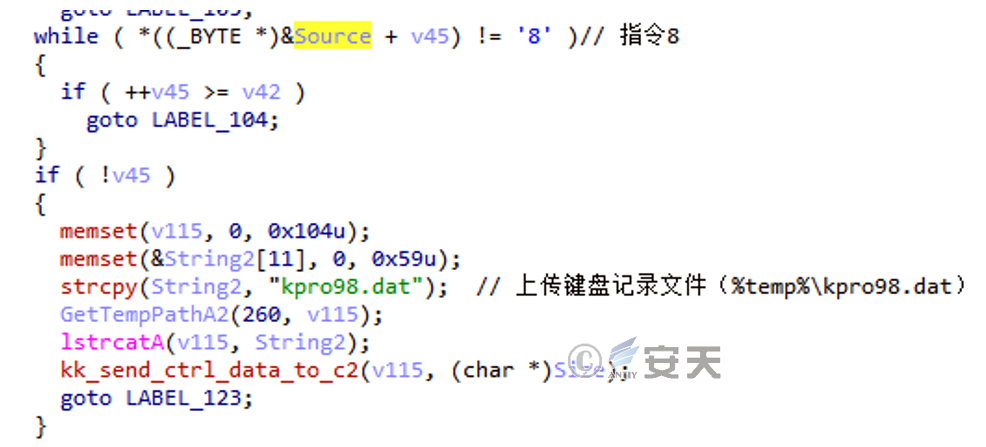

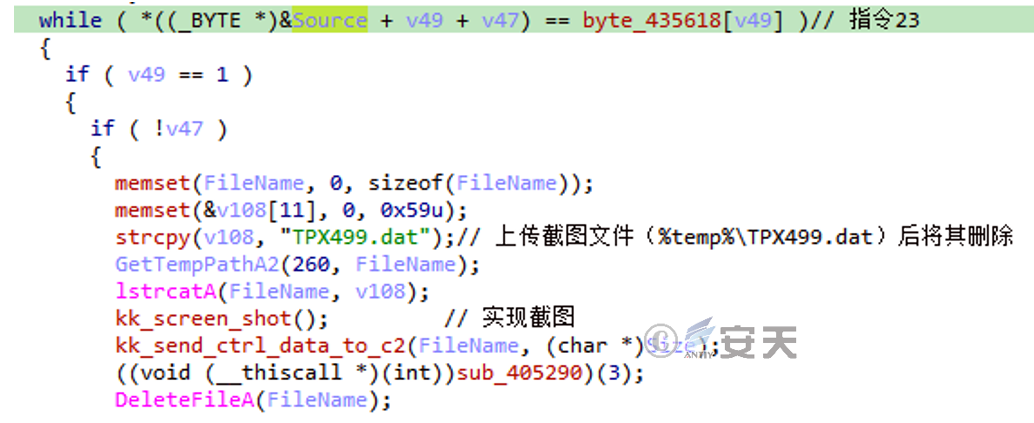

攻击者在窃取受害者信息后,还可以通过多种指令对受害者机器进行控制,代码案例如下图:

图2‑14 控制指令8代码

图2‑15 控制指令23代码

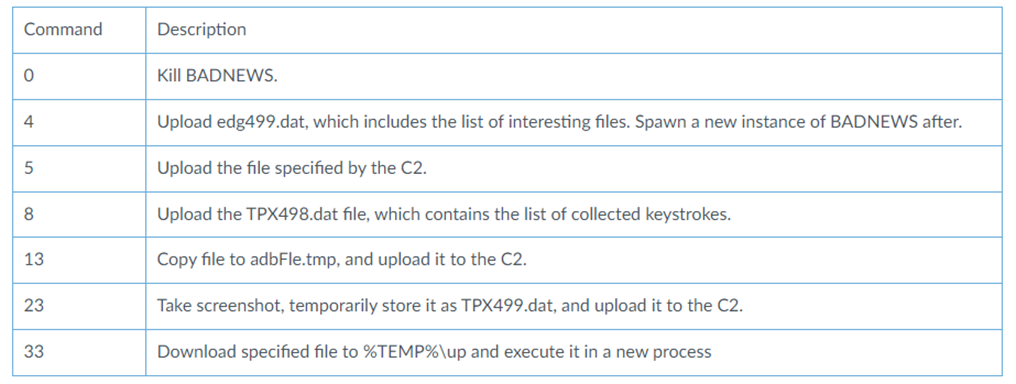

具体指令及功能如下表:

表2-4 木马控制指令功能

|

指令代码 |

功能 |

|

0 |

退出 |

|

4 |

上传搜集的文档列表(%temp%\edg499.dat)后将其删除,并新建一个BadNews实例 |

|

5 |

上传指定文件 |

|

8 |

上传键盘记录文件(%temp%\kpro98.dat) |

|

13 |

上传指定指令的执行结果(%temp%\Adb222.tmp) |

|

23 |

上传截图文件(%temp%\TPX499.dat)后将其删除 |

|

33 |

从指定的URL下载至文件(%temp%\up)并执行 |

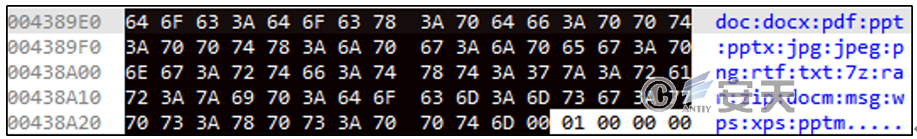

指令4搜集下图后缀名的文档:

图2‑16 搜集后缀名的代码

2.4.3 对抗能力分析

a) 数字签名

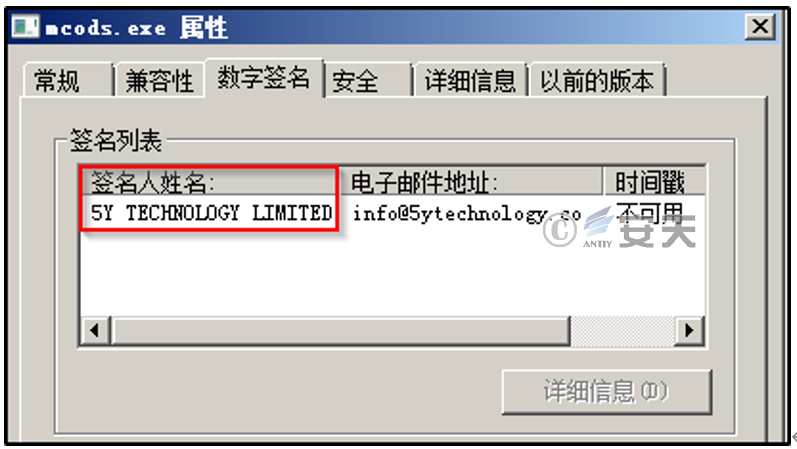

将攻击者木马mcods.exe释放在“C:\ProgramData\Microsoft\DeviceSync\mcods.exe”该目录下,木马数字证书为“5Y TECHNOLOGY LIMITED”,颁发者为Sectigo Limited,使用时间为2022年3月31日8:00:00至2023年3月16日7:59:59。

图2‑17 数字签名

b) 加密流量数据

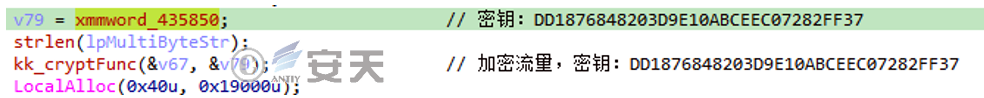

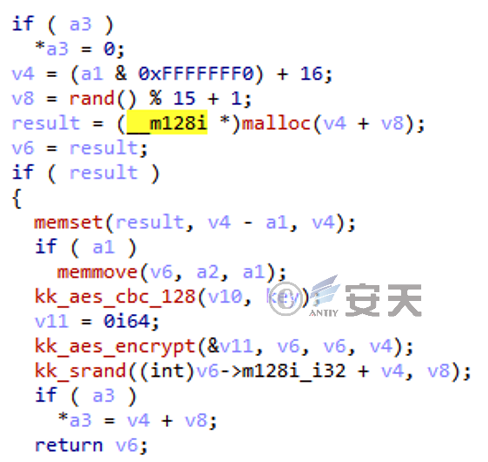

攻击者使用自定义算法加密流量,算法为AES-CBC-128+Base64+固定位置嵌入“=”和“&”字符,AES算法密钥为硬编码:37FF8272C0EEBC0AE1D90382847618DD

图2‑18 流量加密算法的调用

图2‑19 流量加密算法的实现

可反向通过算法将木马的流量解密,得到窃取的受害者主机基本信息:

图2‑20 解密流量中的受害主机信息

3.关联溯源

3.1 木马同源

此次释放的木马mcods.exe是白象曾使用过的BADNEWS远控家族。此次木马的远控指令和功能,与PaloaltoNetworks在2018年发布的BADNEWS远控分析报告[1]的描述完全一致。

图3‑1 PaloaltoNetworks报告中对BADNEWS远控功能的描述

其他如两者的C2回传路径和PHP名、加密算法密钥、主机基本信息内容及组合格式等等都高度一致。

3.2 数字证书同源

此次木马使用的数字证书也被白象组织的其他攻击活动中所使用:

表3-1 mcods.exe木马的数字证书

|

使用者 |

5Y TECHNOLOGY LIMITED |

|

指纹 |

0b26d02a94f4c8e14222a966b005bb7d30b45786 |

|

有效期从 |

2022年3月31日 8:00:00 |

|

有效期到 |

2023年3月16日 7:59:59 |

|

序列号 |

25ba18a267d6d8e08ebc6e2457d58d1e |

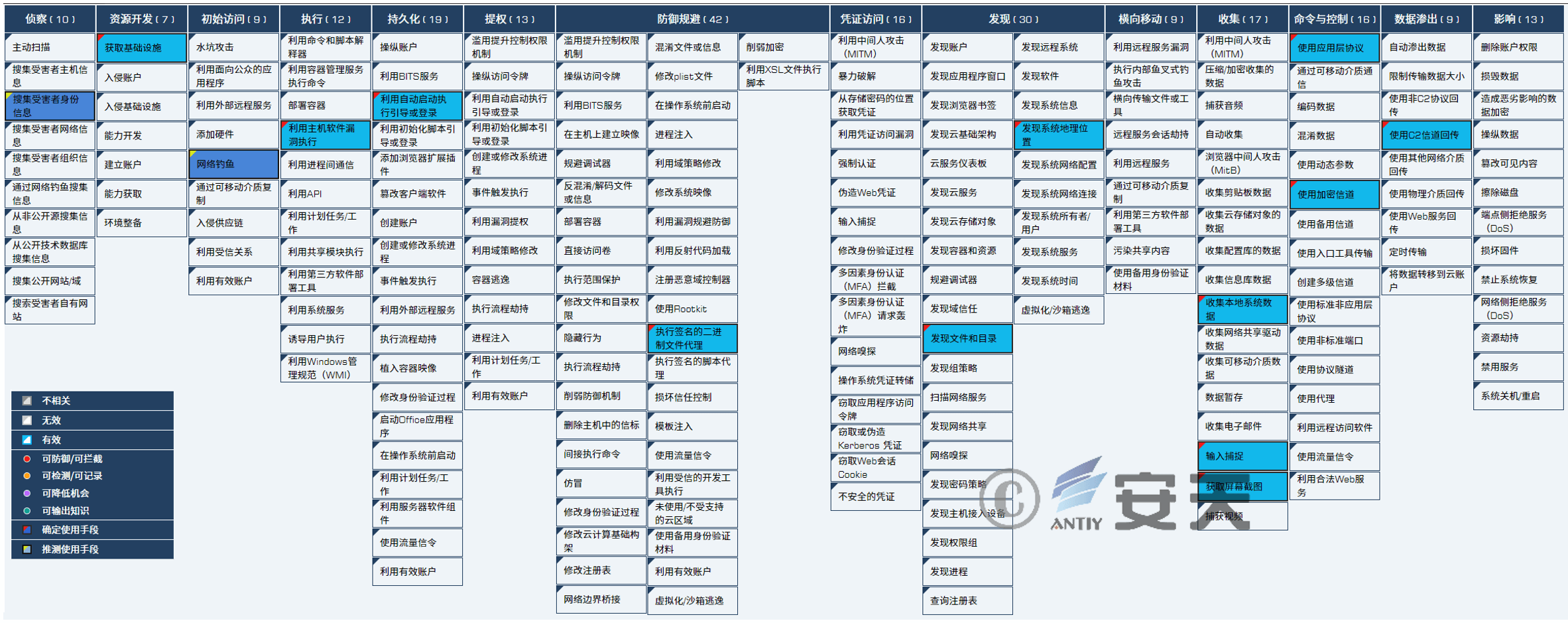

4.威胁框架视角的攻击映射

本次系列攻击活动共涉及ATT&CK框架中个10阶段的14个技术点,具体行为描述如下表:

表4‑1 近期白象组织攻击活动的技术行为描述表

|

ATT&CK阶段 |

具体行为 |

注释 |

|

侦察 |

搜集受害者身份信息 |

收集受害者所属组织,针对性地伪装成受害者感兴趣的身份 |

|

资源开发 |

获取基础设施 |

购买服务器并搭建虚假网站和C2 服务 |

|

初始访问 |

网络钓鱼 |

通过鱼叉邮件向目标发送虚假网站的链接 |

|

执行 |

利用主机软件漏洞执行 |

恶意文档利用CVE-2017-11882漏洞 |

|

持久化 |

利用自动启动执行引导或登录 |

Shellcode将BadNews木马加入注册表启动项中 |

|

防御规避 |

执行签名的二进制文件代理 |

木马文件被加以数字签名 |

|

发现 |

发现文件和目录 |

木马搜集本机指定后缀名的文档文件 |

|

发现系统地理位置 |

木马运行时会首先判断本机是否为中国时区 |

|

|

收集 |

收集本地系统数据 |

木马搜集本机的系统、网络、文件、软件等信息 |

|

输入捕捉 |

木马拥有击键记录器功能 |

|

|

获取屏幕截图 |

|

|

|

命令与控制 |

使用应用层协议 |

木马通信使用HTTP协议 |

|

使用加密信道 |

木马通信发包前会通过自定义加密算法加密数据 |

|

|

数据渗出 |

使用C2信道回传 |

窃密数据回传至C2服务器 |

将涉及到的威胁行为技术点映射到ATT&CK框架如下图所示:

图4‑1 近期白象组织攻击活动对应ATT&CK映射图

5.小结

通过目前的分析,安天CERT认为这是一起来自印度方向的白象APT组织的攻击活动。攻击者疑似通过钓鱼攻击投递专用远控木马,相关的攻击手法和代码与以往的白象组织的攻击特征保持一致。