【攻防演练实战】安天系列产品可有效识别、检测和阻断各类威胁

时间 : 2022年08月04日 来源: 安天CERT

1.概述

近日,安天CERT捕获到多起针对性的钓鱼攻击。攻击者运用社会工程学策略,伪造以安全检查、招聘求职、薪资待遇等内容为主题的钓鱼邮件,投递恶意程序,诱导受害者执行。经分析,恶意程序均为攻防演练期间投放的攻击样本,且多数为利用Cobalt Strike生成的远控工具。为了规避安全软件的检测,这些恶意程采用了免杀、反调试、伪造数字签名和Host伪造(将HTTP Host字段修改为国内某安全厂商域名)等技术。

经验证,安天探海威胁检测系统可实现对样本家族的准确识别, 智甲终端防御系统可实现对端点安全的有效防护, 安天追影威胁分析系统可实现对各类威胁样本的深度动静态发现能力。

2.安天探海威胁检测系统准确识别样本家族

在攻防演练场景中,通过在网络关键节点旁路部署安天探海威胁检测系统(以下简称:探海),可在演练备战阶段,检测网内被植入的恶意代码;同时也能在演练期间,实时监测网络威胁与攻击行为,并协同联动其他安全产品及时处置,进而有效帮助用户在演练期间,固守网络侧安全,保障少丢分或不丢分。

探海的全要素记录机制,可提升对定向攻击、高级威胁的检测响应和溯源能力,能帮助用户定位攻击感染源头,并持续感知网络攻击,监控攻击者的各种行为,同时可辅助安全分析人员有效溯源攻击过程,快速高效完成溯源分析总结报告,支撑在演练期间争取多得分。

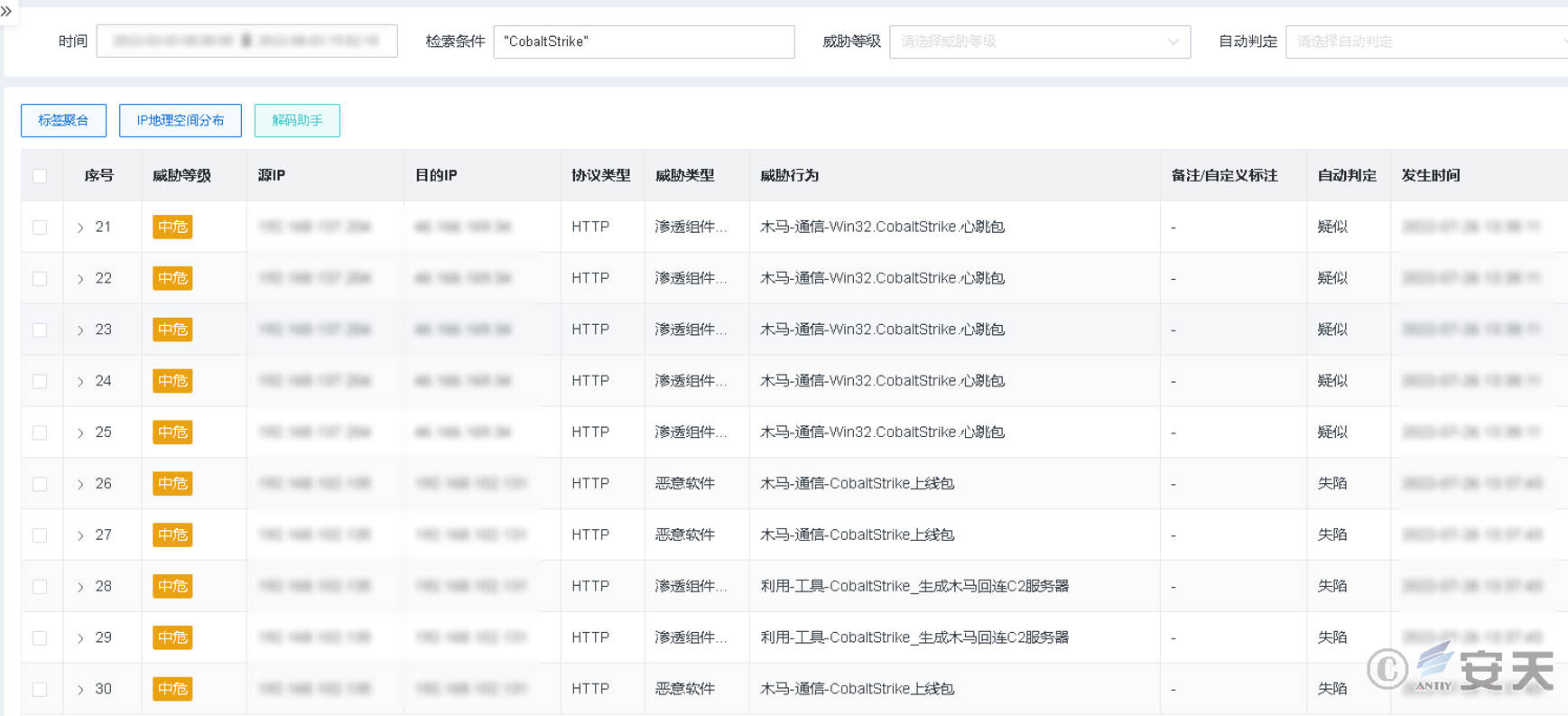

探海通过实时监测网络流量,可准确识别CobaltStrike平台攻击流量,并有效检出CobaltStrike恶意网络通信行为,包括CobaltStrike上线包和心跳包等。

图2‑1 CobaltStrike 远控木马心跳包和上线包

图2‑2 发现CobaltStrike攻击组件尝试连接C2的威胁行为

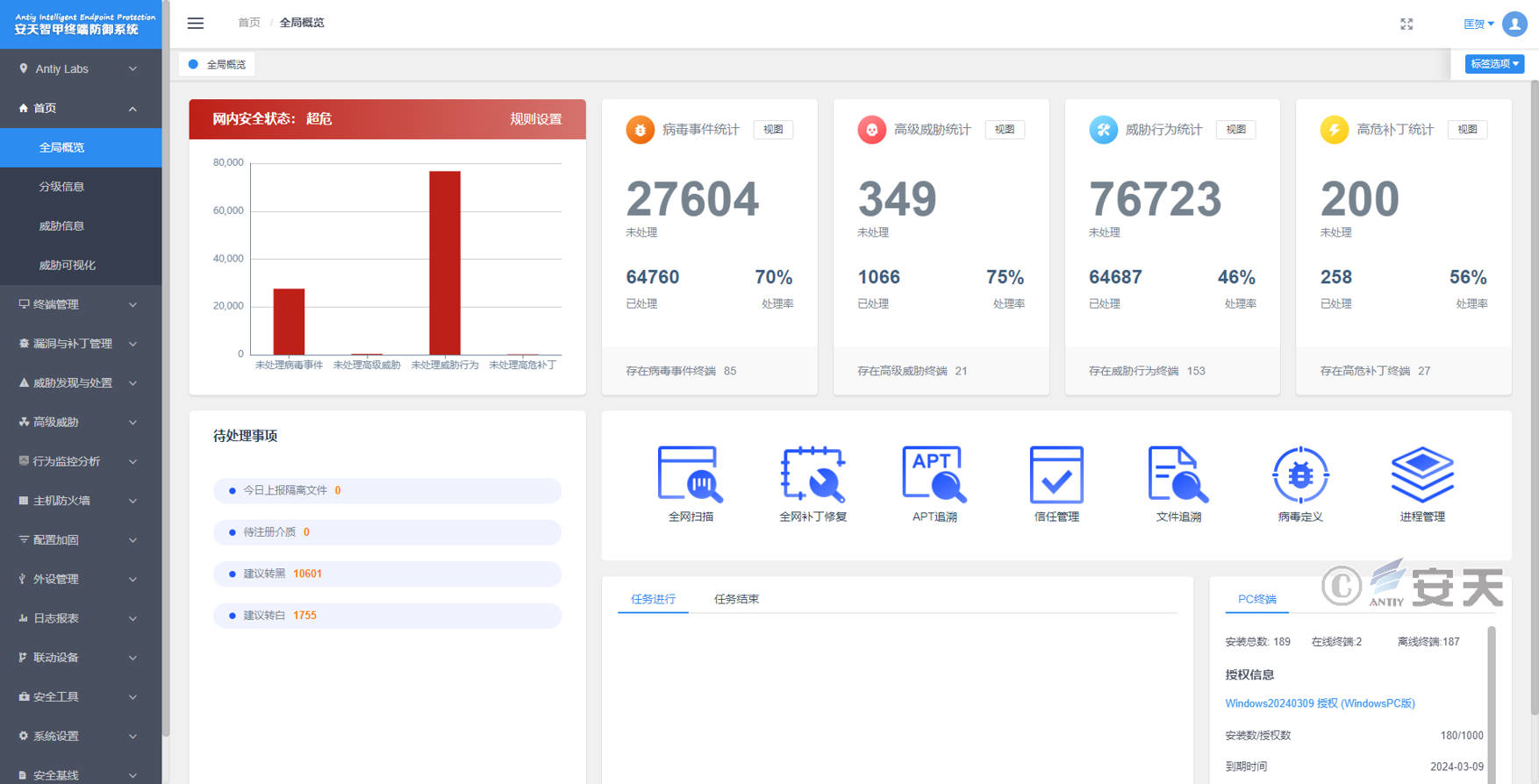

3.智甲终端防御系统有效实现安全防护

智甲终端防御系统(以下简称:智甲)是一款以“为用户终端提供有效防护”为核心目标的企业级终端安全防护产品。智甲基于安天防御框架,围绕资产的“识别-塑造-防护-检测-响应”五个关键环节,助力用户有效缩小主机受攻击面、确保资产合规性、防御威胁攻击以及响应各类安全事件,保障终端环境的系统与数据安全。

在攻防演练准备期,智甲可对资产的脆弱性、暴露面进行全方位检测和加固,通过配置加固、漏洞修复、端口封堵、弱口令检测、高危服务禁用等多种手段提高资产安全性和攻防对抗时防护能力。

在攻防演练活动间,智甲可提供环境锁定功能,通过白名单管控、访问管控等严格管控手段,拦截各类网络攻击,另外智甲的主动防御、文件分析等模块可发现终端内可疑载荷或者进程行为,实现对攻击的快速感知,并具有多种处置手段,快速遏制攻击行为的进入与传播。

面向企业级用户智甲提供统一管理中心,可助力安全运维人员高效、便捷的完成资产管理、安全加固、告警查看、威胁处置、策略配置等工作。

图3‑1 安天智甲为用户终端提供有效防护

图3‑2 安天智甲管理中心

4.安天追影威胁分析系统有效提升威胁发现能力

安天追影威胁分析系统(以下简称:追影)作为高级威胁发现的手段之一,融合了杀毒软件和沙箱分析方式的特点,依托全球领先的安天下一代威胁检测引擎,核心技术自主可控,可以确保为用户提供及时的威胁分析响应速度,并降低外部技术依赖风险。同时,追影也汲取了安天十余年积累的自动化分析经验,在内置安天下一代威胁检测引擎与动态分析引擎的基础上,还集成了十余种分析模块,包括黑白名单模块、文件来源检测模块、元数据提取模块、数字证书提取模块、Webshell检测引擎模块、潜在能力分析引擎模块、情报交换引擎模块等,可有效实现对文件进行多维度分析鉴定。

对于高对抗性的恶意文件,追影动态分析环境支持Windows和Linux等主流操作系统及Office、Adobe、Firefox等常见的应用软件,全面构建符合用户实际使用场景的分析环境,即使面对定向攻击时也能识别未知文件的恶意行为。与此同时,还可进行用户操作模拟、网络模拟、移动介质高仿真模拟等,以应对样本的各种触发条件;并可有效发现与对抗反分析行为,降低分析漏报率。

此外,针对某些需要在特定的环境下才能够触发相应行为的恶意文件,追影支持人工干预动态分析过程,调整样本在虚拟机中的运行条件、运行环境,最大程度地触发样本行为;并提供样本在不同虚拟环境中的行为对比,揭示样本的环境偏好。

图4‑1 安天追影威胁分析系统样本分析报告

5.样本分析

5.1 以安全检查为主题的钓鱼邮件

5.1.1 样本信息

表5‑1 样本标签

|

病毒名称 |

Trojan/Generic.ASMalwS.8181 |

|

原始文件名 |

X1公开政务5邮箱运行部环境安全检查v3.241.1FJSWBMB.exe |

|

MD5 |

9102132FCE9244F6899F38B08F7B5C5C |

|

处理器架构 |

Intel

386 or later, and compatibles |

|

文件大小 |

6.01

MB (6,300,160字节) |

|

文件格式 |

BinExecute/Microsoft.EXE[:X86] |

|

时间戳 |

2022-07-20

01:39:58 |

|

数字签名 |

无 |

|

加壳类型 |

无 |

|

编译语言 |

C/C++ |

|

VT首次上传时间 |

2022-07-21

08:17:43 |

|

VT检测结果 |

22/71 |

5.1.2 样本分析

钓鱼邮件内容为“关于政务公开邮箱活动环境安全性检测的通知”,邮件主要内容是需要对被钓鱼邮箱进行安全性检测,对于超期未检测的邮箱所属单位及相关责任人将进行主管单位通报,需要下载附件中的检测工具进行检测。邮件中包含名为“公开账号运行环境检查v3.241.1.zip”的压缩包,该压缩包中包含检测工具,解压密码在邮件内容中已给出。

图5‑1 钓鱼邮件内容

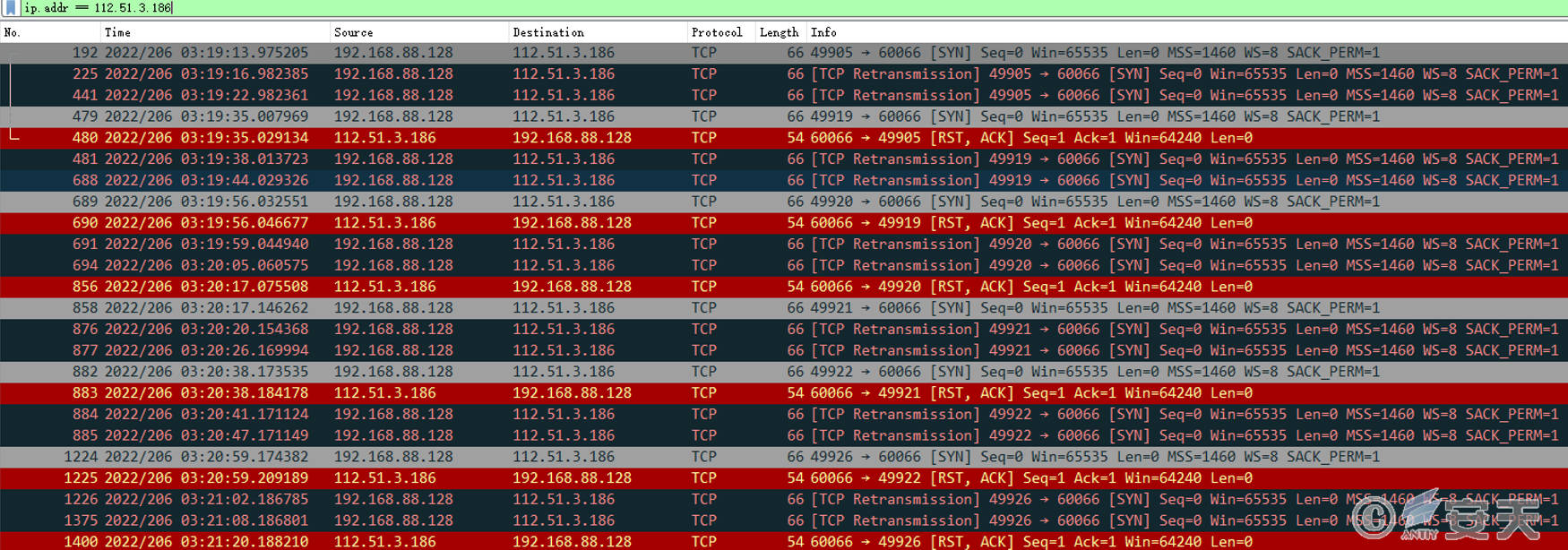

样本连接C2服务器,地址为112.51.3.186,通过抓包分析,目前该C2地址处于失效状态,无法抓到该远控木马的心跳包和上线包等。

图5‑2 网络行为

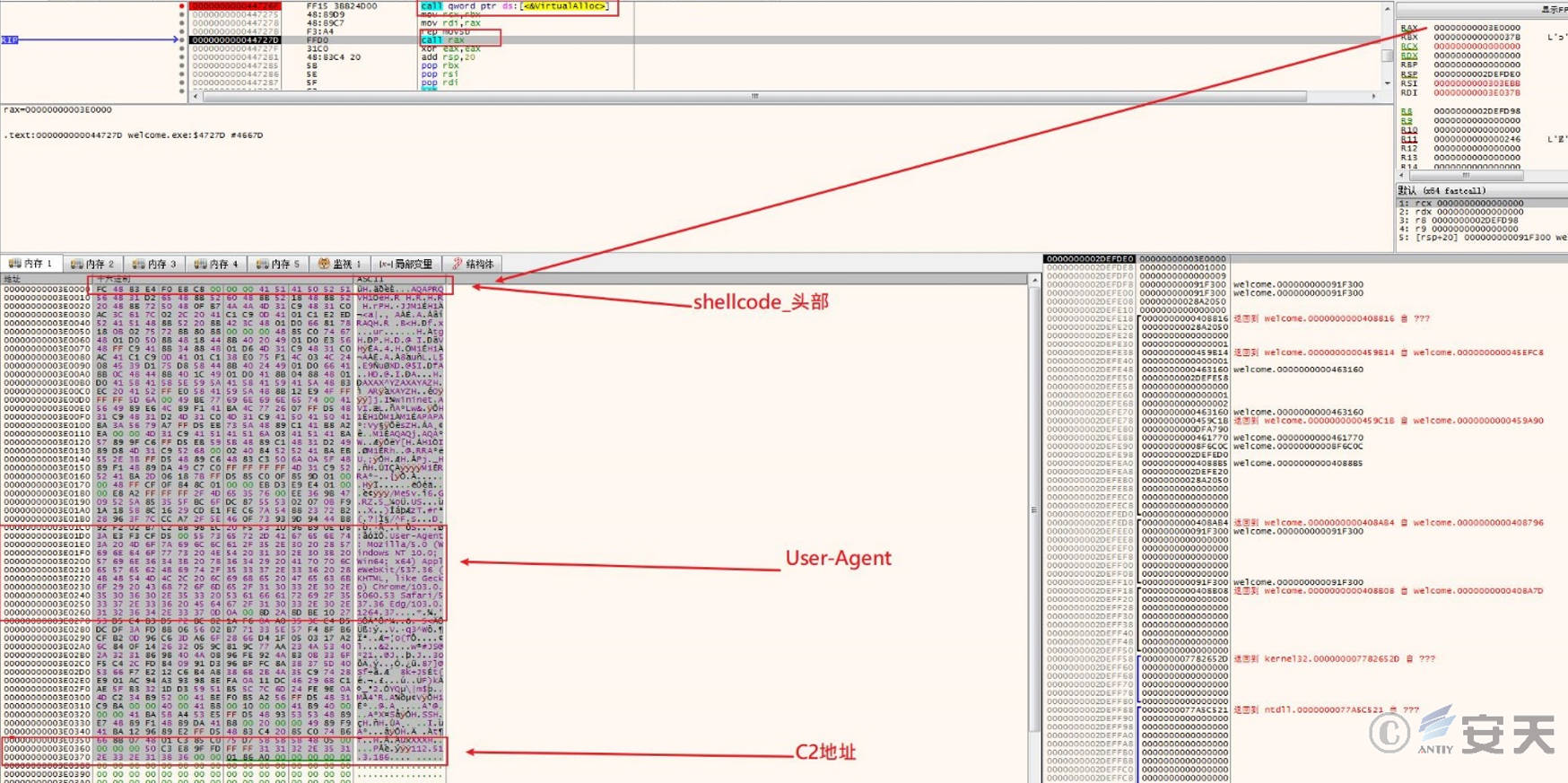

通过分析样本,发现内置shellcode,经头部和user-Agent、C2地址位置等特征确认为CobaltStrike生成的后门。

图5‑3 内置shellcode

5.2 以招聘求职为主题的钓鱼邮件

5.2.1 样本信息

表5‑2 样本标签

|

病毒名称 |

Trojan/Win32.RAT.Agent |

|

原始文件名 |

Beijingdaxue-Chenchang.exe |

|

MD5 |

056F88189E3937AE5A16CC43A7BF1791 |

|

处理器架构 |

Intel

386 or later, and compatibles |

|

文件大小 |

2.19

MB (2,292,224字节) |

|

文件格式 |

BinExecute/Microsoft.EXE[:X86] |

|

时间戳 |

2016-09-05

14:11:56 |

|

数字签名 |

无 |

|

加壳类型 |

无 |

|

编译语言 |

C/C++ |

|

VT首次上传时间 |

2022-07-26

08:50:45 |

|

VT检测结果 |

2/70 |

5.2.2 样本分析

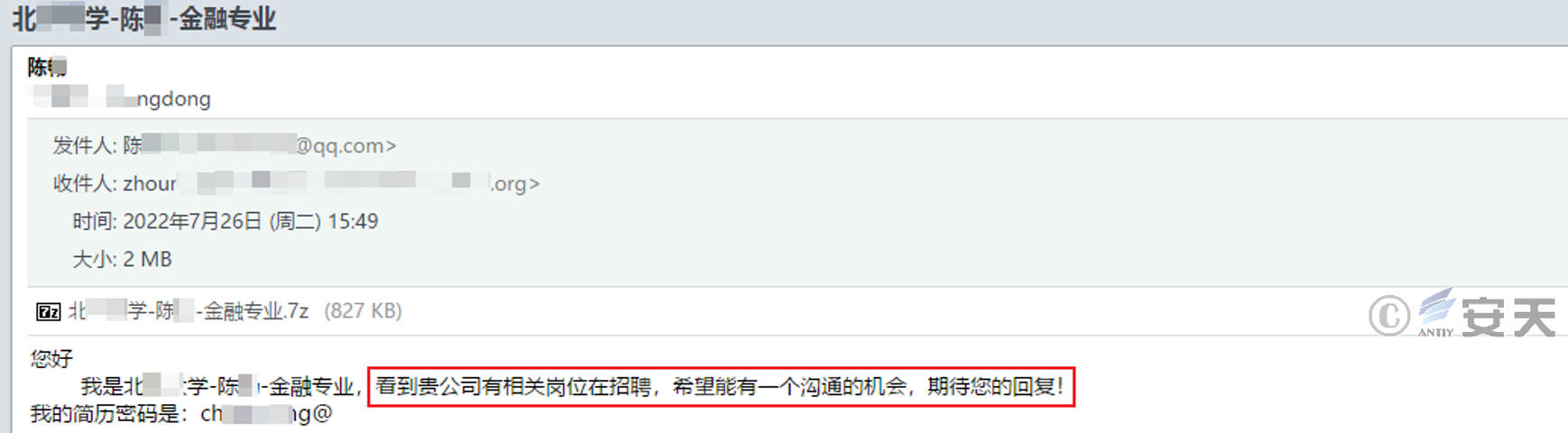

近期捕获到大量以“XXX大学-XXX-XXX专业”、“XXX大学-XXX”和“XX-XXX-XXX大学”为主题的钓鱼邮件,邮件附件为攻击者以简历、投稿等名义伪造的压缩包文件,压缩包文件名也以主题命名一致。为绕过邮件安全检测,攻击者对压缩包设置密码,由邮件正文提供。

图5-4 钓鱼邮件内容

该样本经综合分析研判,确认为一个具备反调试、窃密和下载并执行其他载荷的加载器。该加载器还插入了大量无用代码,实现免杀功能。由于硬编码的载荷下载地址目前已失效,无法进一步分析载荷功能,但结合以往重保红队载荷特点,不排除会加载CobaltStrike Beacon等恶意载荷,实现远程控制、命令执行和横向渗透。

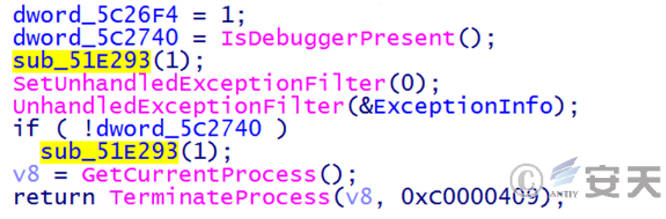

样本具备反调试功能。

图5-5 反调试功能

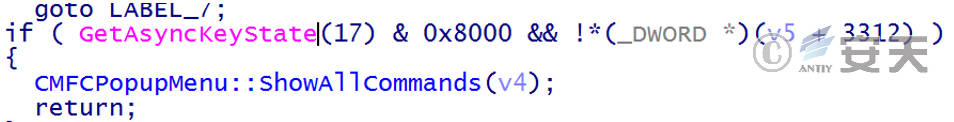

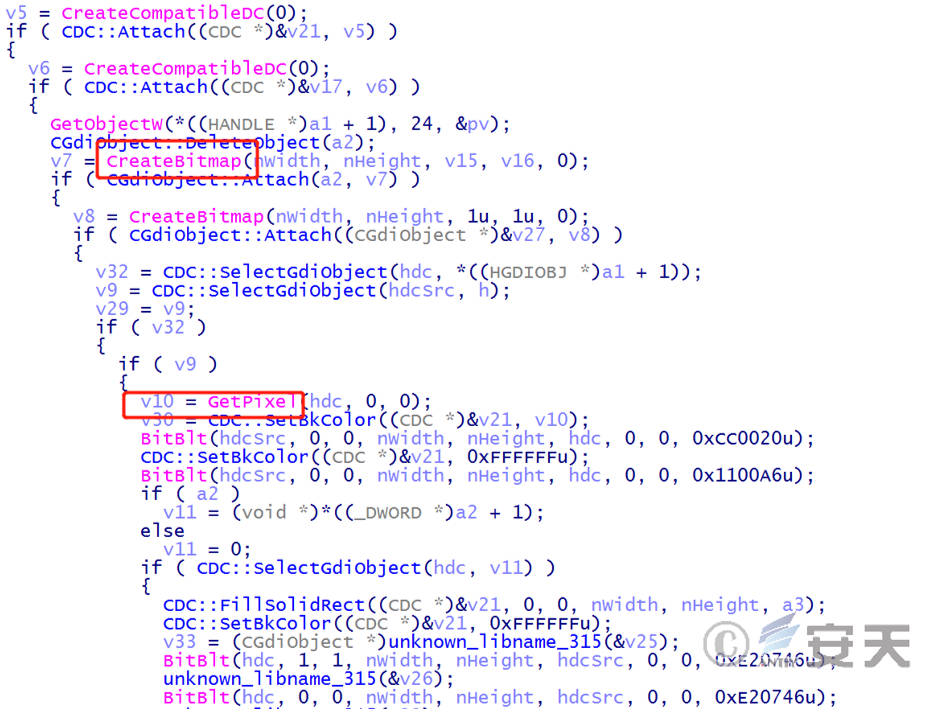

样本具备一定的窃密功能,会获取当前机器的系统版本信息、剪切板内容、击键记录、屏幕截图等。

图5-6 获取击键记录

图5-7 获取屏幕截图

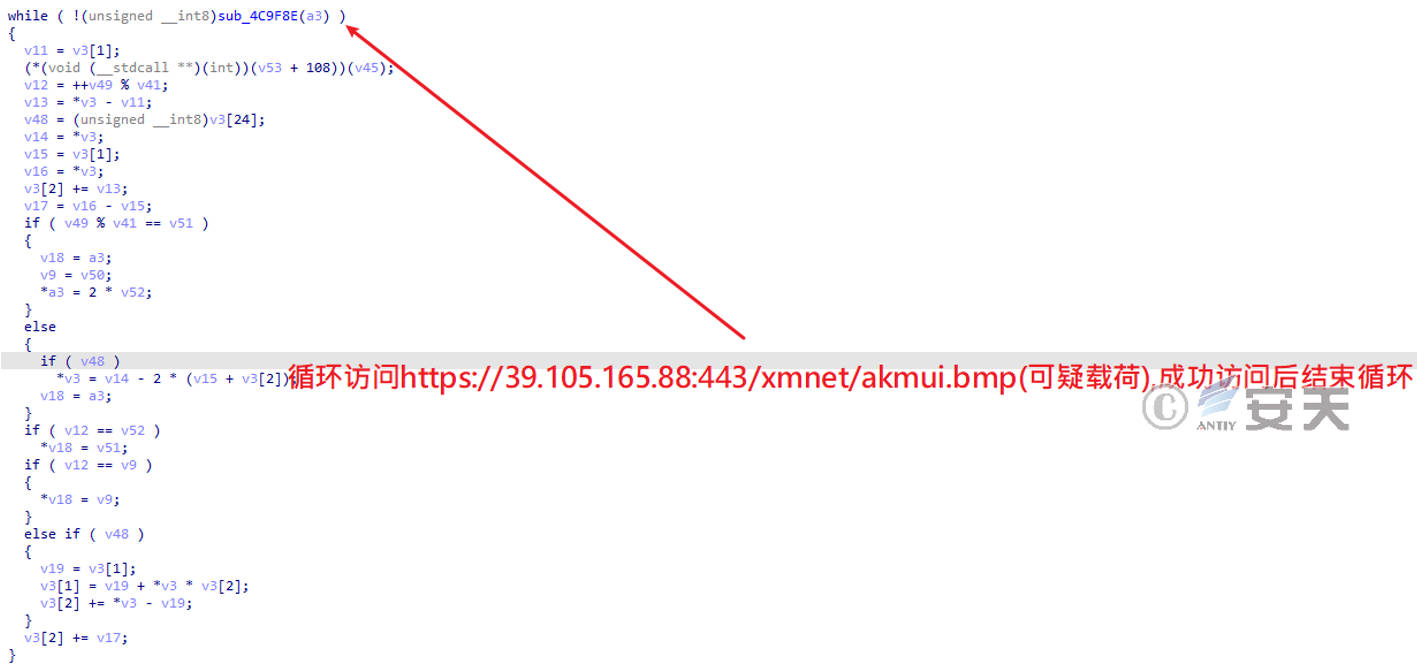

样本还具备下载其他载荷的功能,循环访问https://39.105.165.88:443/xmnet/akmui.bmp,获取对应恶意载荷。目前该url无对应文件,无法进一步分析载荷。

图5-8 循环访问指定url

5.3 以薪资待遇为主题的钓鱼邮件

5.3.1 样本信息

表5-3 样本标签

|

病毒名称 |

Trojan/Win64.GenKryptik |

|

原始文件名 |

CNMC薪资上调人员名单.exe |

|

MD5 |

5BE212F26B468C5C43D80ED3C11EE58F |

|

处理器架构 |

Advanced

Micro Devices X86-64 |

|

文件大小 |

478.45

KB (489,928字节) |

|

文件格式 |

BinExecute/Microsoft.EXE[:X64] |

|

时间戳 |

无 |

|

数字签名 |

无效 |

|

加壳类型 |

无 |

|

编译语言 |

C/C++ |

|

VT首次上传时间 |

2022-07-25

09:35:17 UTC |

|

VT检测结果 |

36/71 |

5.3.2 样本分析

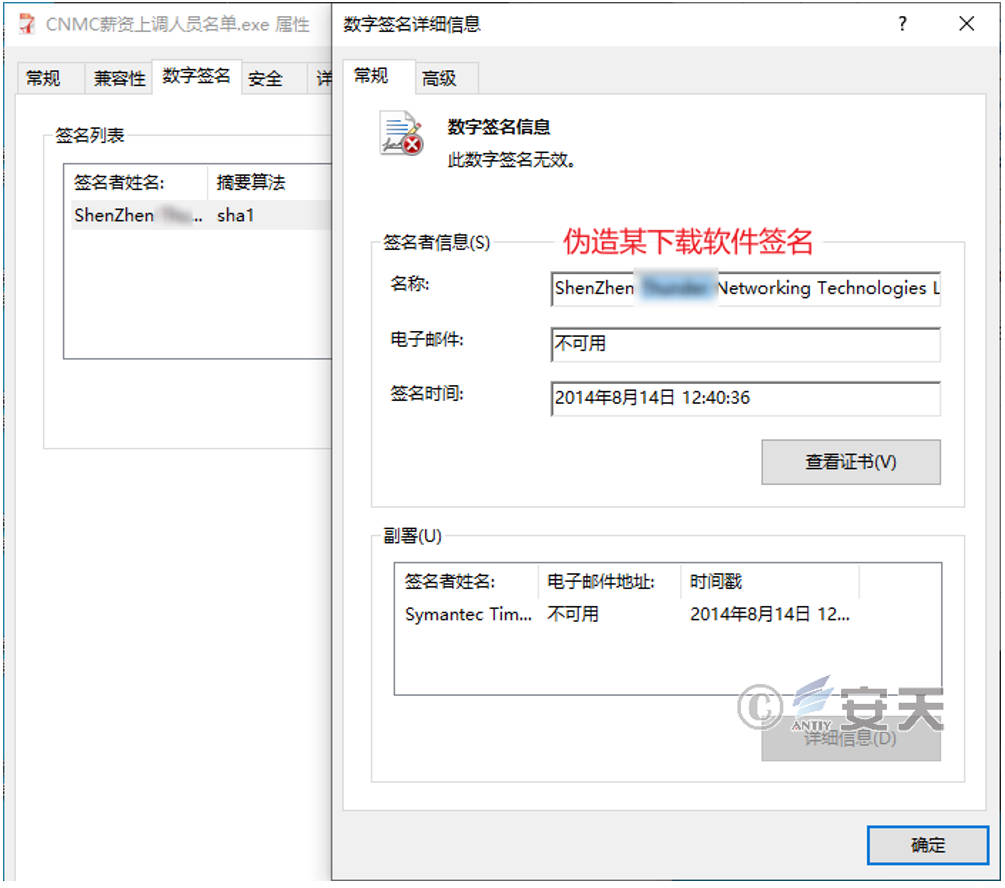

样本将数字签名伪造为国内某下载软件。

图5-9 样本伪造的无效数字签名

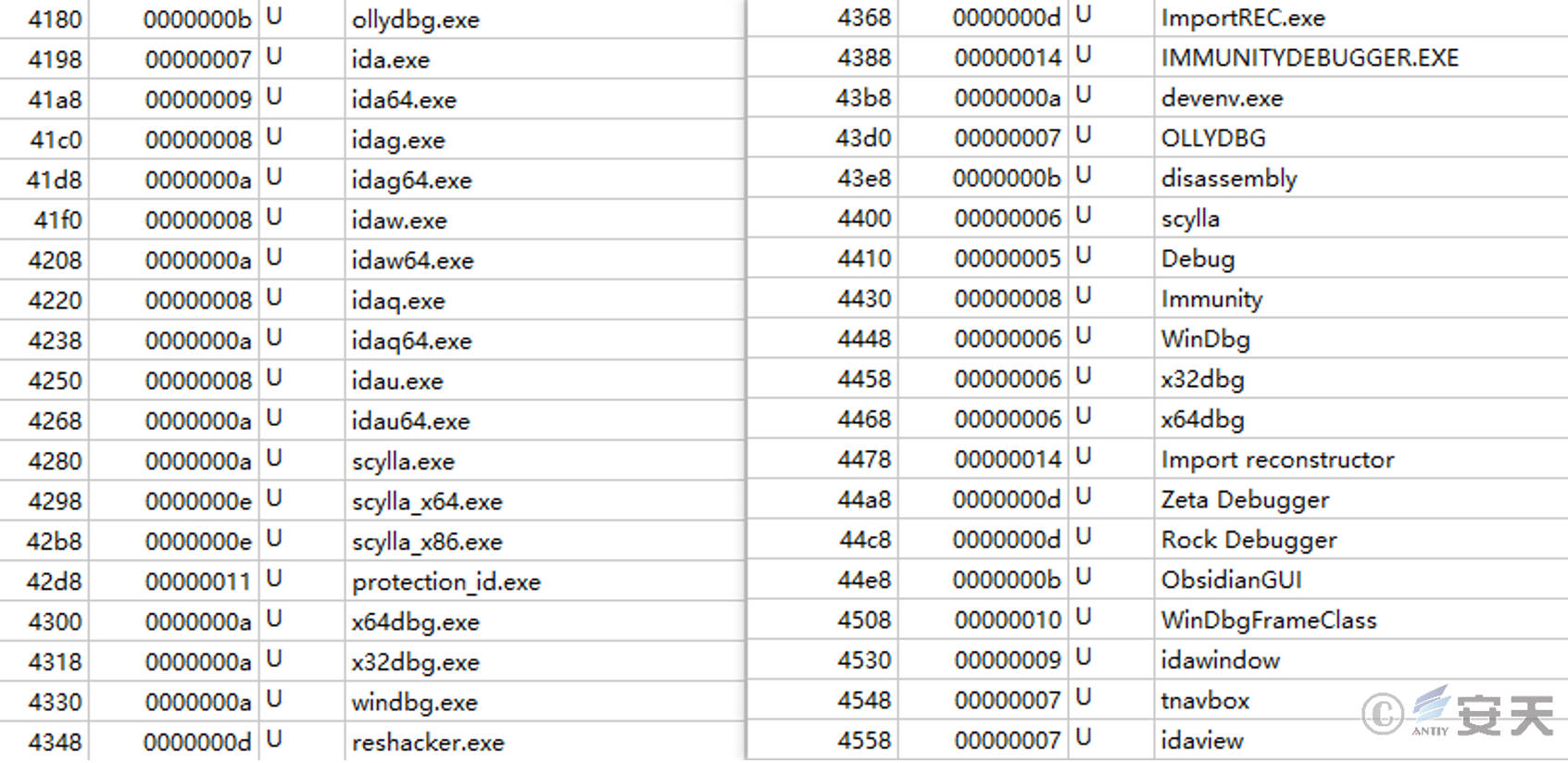

样本会检测常见的调试器等分析工具特征,检测到特征后主动退出执行。

图5-10 检测的分析工具特征

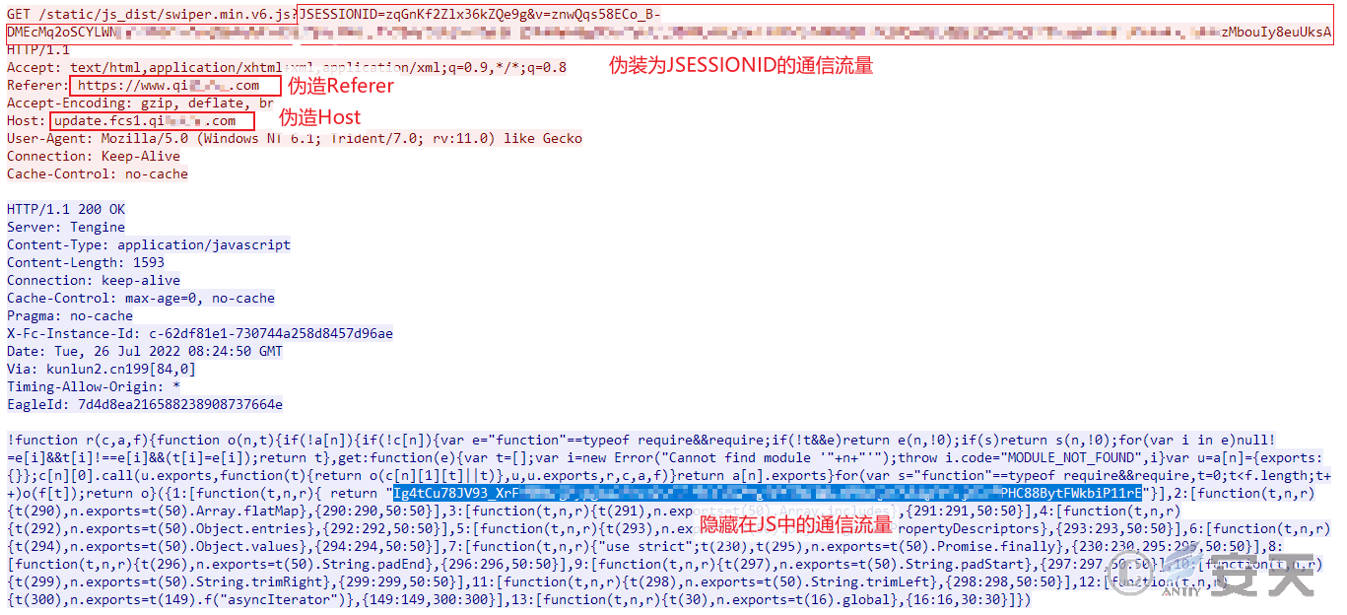

样本为使用Cobalt Strike生成的远控木马,将通信流量隐藏在JSESSIONID和JavaScript代码中,同时还将Referer和Host字段伪造为国内某安全厂商,以此规避检测。

图5-11 样本网络通信

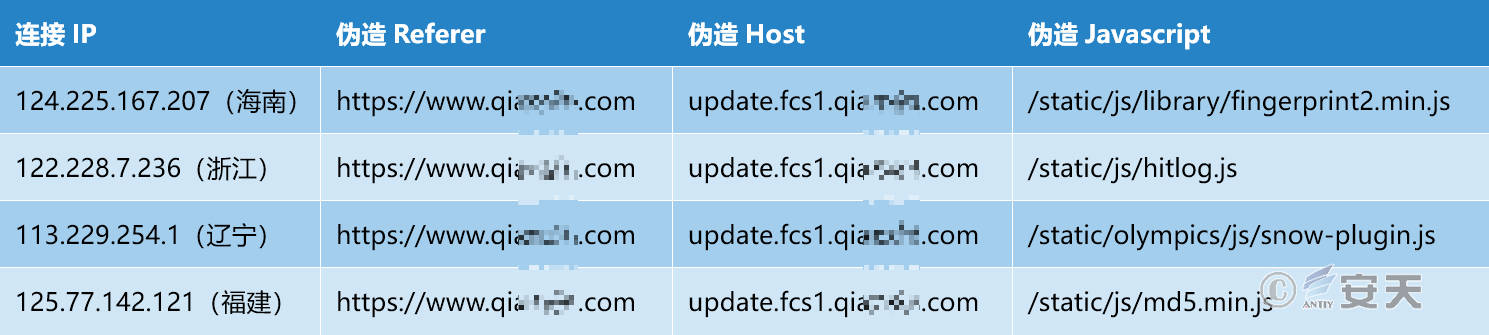

样本存在多个C2,连接地址均为国内IP,详情如下。

表5-4 样本的连接C2地址

6.总结

作为新形势下网络安全保障工作的重要组成部分,网络实战攻防演练是整体提升网空威胁对抗能力的重要活动。随着网络信息技术发展的日新月异,网空威胁也在快速的变化升级,有效的威胁对抗能力和动态综合的防御体系亦需不断升级与日益完善。安天作为引领威胁检测与防御能力发展的“网络安全国家队”,依托自主先进核心技术与安全理念,可为客户单位和关键基础设施提供整体安全建设健全与综合升级的解决方案,实现有效应对安全威胁,达成客户有效安全价值。

7.IoCs

|

9102132FCE9244F6899F38B08F7B5C5C |

|

056F88189E3937AE5A16CC43A7BF1791 |

|

5BE212F26B468C5C43D80ED3C11EE58F |

|

112.51.3.186 |

|

124.225.167.207 |

|

122.228.7.236 |

|

113.229.254.1 |

|

125.77.142.121 |

|

hxxps[:]//39.105.165.88:443/xmnet/akmui.bmp |

为支撑用户更好地开展新形势下的网络安全实战攻防演练防守工作,建设动态综合网络安全防御体系,安天策划了【攻防演练专题】并推出九期系列文章与一期短视频,综合分享了基于20余年持续参与重大应急响应支撑的专业积淀,安天连续多年在攻防演练期间为国家部委、能源电力、交通运输、金融、大型国企等客户执行防守任务中,不丢分、多加分的实战防护经验,以及相关安全产品价值。