首个D语言勒索软件,安天智甲有效防护

时间 : 2021年02月26日 来源: 安天CERT

1、概述

近日,安天CERT捕获到一种通过伪装为常见Windows应用的安装程序进行传播的Vovalex勒索软件。该勒索软件最早出现于2021年1月,它是目前发现的首个使用D语言编写的勒索软件。

D语言源自C/C++,借鉴了众多编程语言的特色和现代编译器技术,增加了实用性。由于恶意代码开发者通常不会选择使用D语言进行开发,所以能够绕过安全软件的部分检测机制。目前,Vovalex勒索软件并未发现广泛传播,但如果攻击者将该勒索软件添加到软件捆绑包以及默认推广链接中,将会造成严重后果,用户需及时针对此类攻击手段做好有效防范措施。经验证,安天智甲终端防御系统(简称IEP)[1]的勒索软件防护模块可有效阻止Vovalex勒索软件的恶意行为。

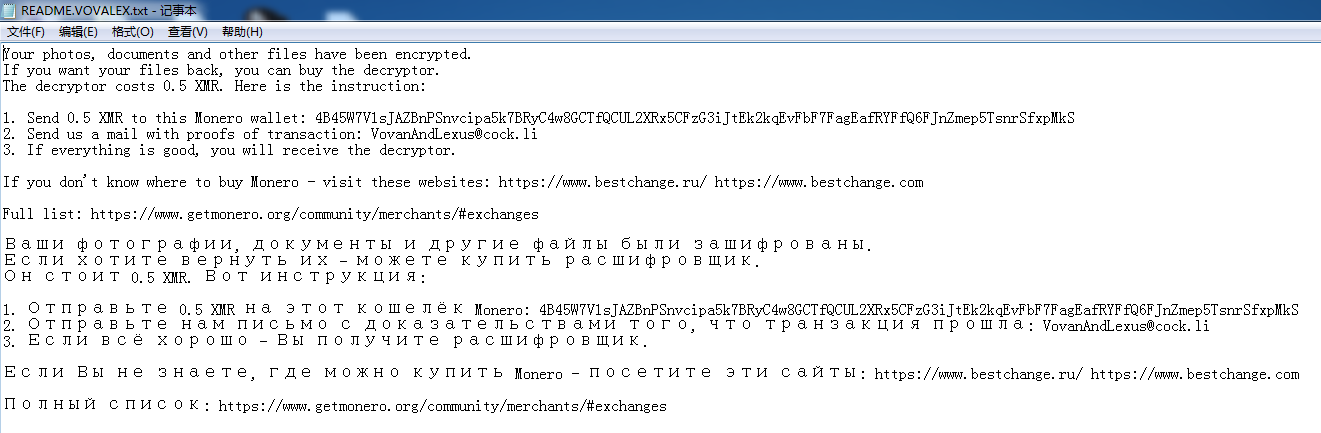

2、Vovalex勒索软件对应ATT&CK的映射图谱

该勒索软件技术特点分布图:

图 2-1 Vovalex勒索软件技术特点对应ATT&CK的映射

具体ATT&CK技术行为描述表:

表 2-1 具体技术行为描述表

|

ATT&CK阶段/类别 |

具体行为 |

注释 |

|

初始访问 |

入侵供应链 |

伪装常见的Windows应用程序 |

|

执行 |

诱导用户执行 |

伪装成安装程序,诱导用户执行 |

|

防御规避 |

仿冒 |

伪装常见的Windows应用程序 |

|

发现 |

发现文件和目录 |

枚举系统内文件和目录 |

|

影响 |

造成恶劣影响的数据加密 |

对大量文件进行加密,导致文件无法正常使用 |

3、防护建议

针对该勒索软件安天建议个人及企业采取如下防护措施:

3.1 个人防护

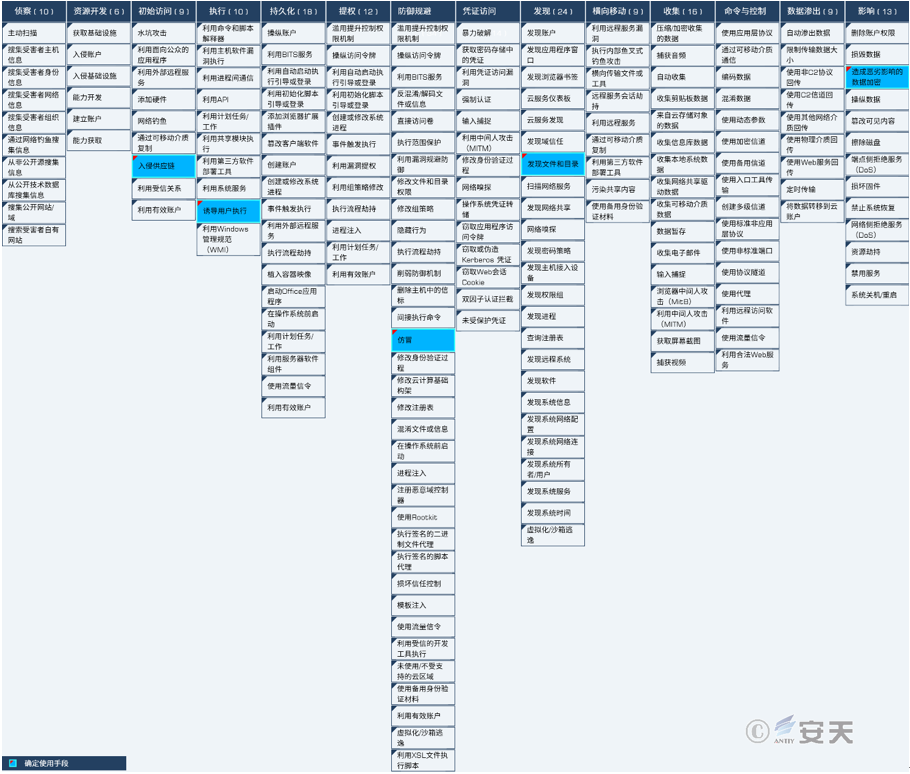

(1) 安装终端防护:安装反病毒软件。建议安天智甲用户开启勒索病毒防御工具模块(默认开启);

(2) 加强口令强度: 避免使用弱口令,建议使用16位或更长的密码,包括大小写字母、数字和符号在内的组合,同时避免多个服务器使用相同口令;

(3) 及时更新补丁:建议开启自动更新功能安装系统补丁,服务器应及时更新系统补丁;

(4) 关闭高危端口:如无使用需要,建议关闭3389、445、139、135等高危端口;

(5) 定期数据备份:定期对重要文件进行数据备份,备份数据应与主机隔离;

(6) 下载正版软件:建议使用官方网站下载的正版软件。如无官方网站,建议使用可信来源进行下载,下载后使用反病毒软件进行扫描。

3.2 企业防护

(1) 开启日志:开启关键日志收集功能(安全日志、系统日志、PowerShell日志、IIS日志、错误日志、访问日志、传输日志和Cookie日志),为安全事件的追踪溯源奠定基础;

(2) 设置IP白名单规则: 配置高级安全Windows防火墙,设置远程桌面连接的入站规则,将使用的IP地址或IP地址范围加入规则中,阻止规则外IP进行暴力破解;

(3) 主机加固: 对系统进行渗透测试及安全加固;

(4) 灾备预案:建立安全灾备预案,确保备份业务系统可以快速启用;

(5) 安天服务:若遭受勒索软件攻击,建议及时断网,并保护现场等待安全工程师对计算机进行排查。安天7*24小时服务热线:400-840-9234。

目前,安天智甲终端防御系统可实现对Vovalex勒索软件的查杀与有效防护。

图 3-1 安天智甲有效防护

图 3-2 安天智甲阻止加密行为

4、Vovalex勒索软件概览

表 4-1 Vovalex勒索软件概览

|

加密文件命名方式 |

<原文件名>+<原文件后缀名>+.vovalex |

|

联系方式 |

联系邮箱 |

|

加密文件类型 |

加密指定格式文件 |

|

勒索币种与金额 |

门罗币(0.5 XMR) |

|

是否有针对性 |

否 |

|

能否解密 |

暂未发现公开的解密工具 |

|

是否内网传播 |

否 |

|

勒索信界面 |

|

5、Vovalex勒索软件分析

5.1 样本标签

表 5-1 Vovalex勒索软件基本信息

|

病毒名称 |

Trojan[Ransom]/Win64.Vovalex |

|

原始文件名 |

ccsetup573_pro.exe |

|

MD5 |

549590df4dc8875a8a2eb1386dd435e6 |

|

处理器架构 |

Intel 386 or

later, and compatibles |

|

文件大小 |

24.84 MB

(26,043,904 字节) |

|

文件格式 |

BinExecute/Microsoft.EXE[:X64] |

|

时间戳 |

2021-01-21

18:56:12 |

|

数字签名 |

无 |

|

加壳类型 |

无 |

|

编译语言 |

D

Programming Language |

|

VT首次上传时间 |

2021-01-21

22:41:24 |

|

VT检测结果 |

54/69 |

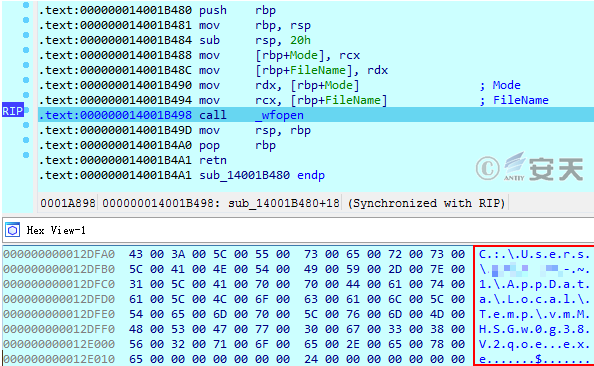

5.2 样本行为

该样本将自身伪装为CCleaner安装程序。CCleaner是英国软件公司Piriform开发的一款垃圾清理工具。通过查看Vovalex勒索软件的区段表,可以看到D语言独有的区段名:._deh、.dp、.minfo和.tp。

图 5-1 Vovalex勒索软件的区段表

Vovalex勒索软件执行后,将正常的CCleaner安装程序释放到Temp文件夹,文件名为随机的字符串组合。

图 5-2 创建CCleaner安装程序

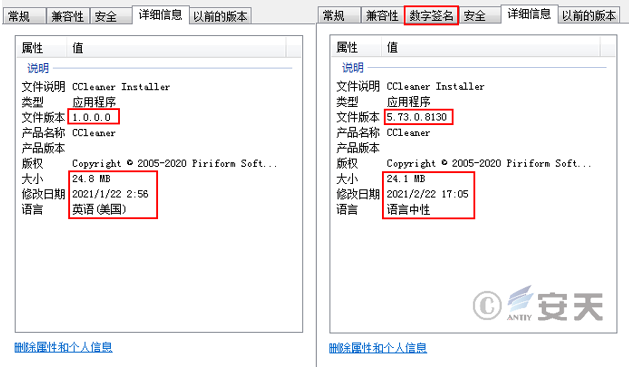

对比Vovalex勒索软件和释放的CCleaner安装程序的文件属性,发现部分信息存在差异,并且CCleaner安装程序拥有正常的数字签名。

图 5-3 文件信息对比

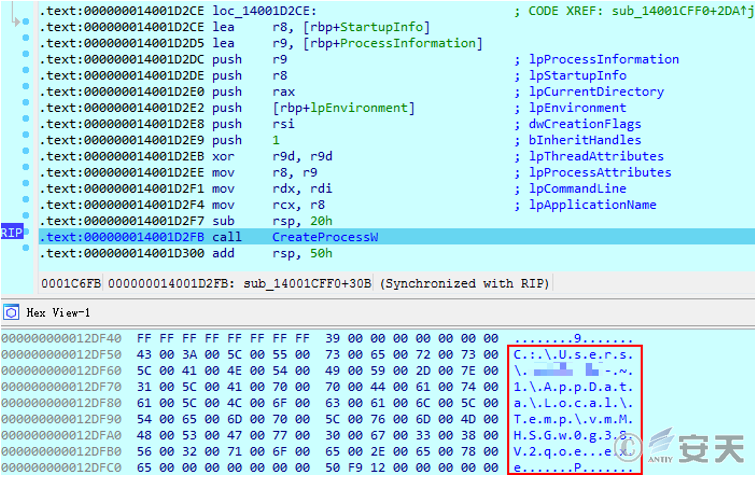

Vovalex勒索软件创建新的进程,运行真的CCleaner安装程序。

图 5-4 运行CCleaner安装程序

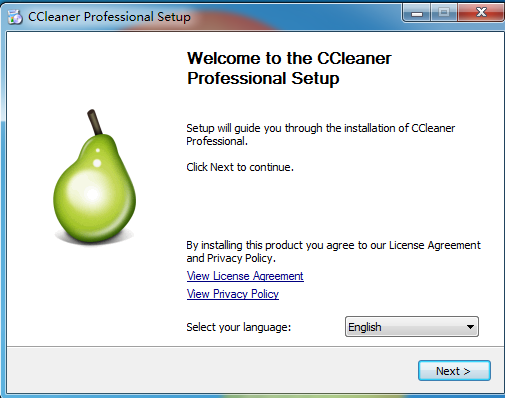

图 5-5 CCleaner安装程序主界面

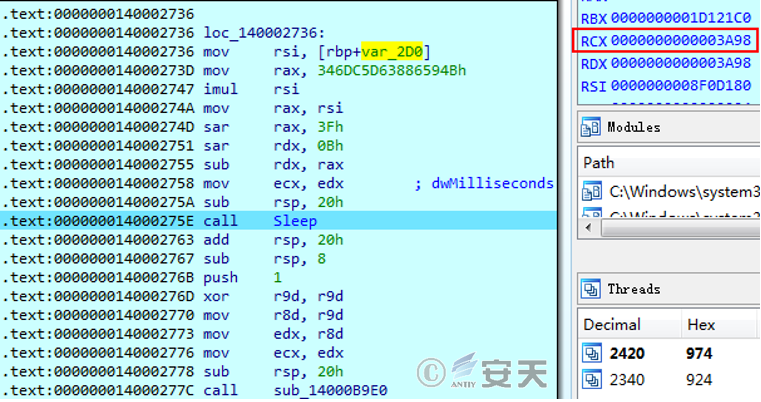

CCleaner安装程序执行后,Vovalex勒索软件将会休眠15s,给用户留出足以完成CCleaner安装程序选项的时间。当休眠结束后,勒索软件开始加密文件。即使用户察觉到由于系统资源被消耗造成的卡顿,也只会认为是安装了CCleaner引起的正常现象。

图 5-6 勒索软件休眠15s

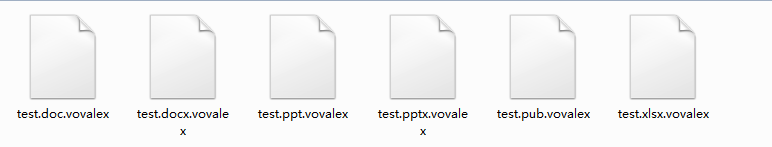

Vovalex勒索软件执行后,加密计算机中具有以下扩展名的文件,在原文件名后追加名为“.vovalex”的后缀。

表 5-2 加密文件扩展名

|

.docx |

.pptx |

.xlsx |

.xbap |

.xps |

.pdf |

.pot |

|

.hta |

.xlt |

.pps |

.xlw |

.dot |

.rtf |

.ppt |

|

.xls |

.doc |

.xml |

.html |

.htm |

|

|

图 5-7 加密后的文件

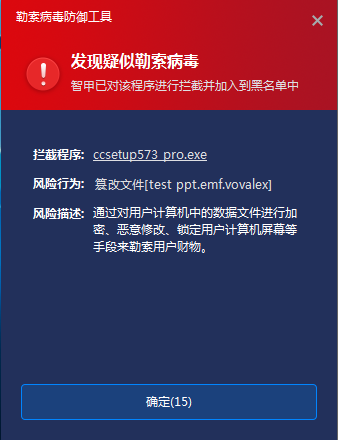

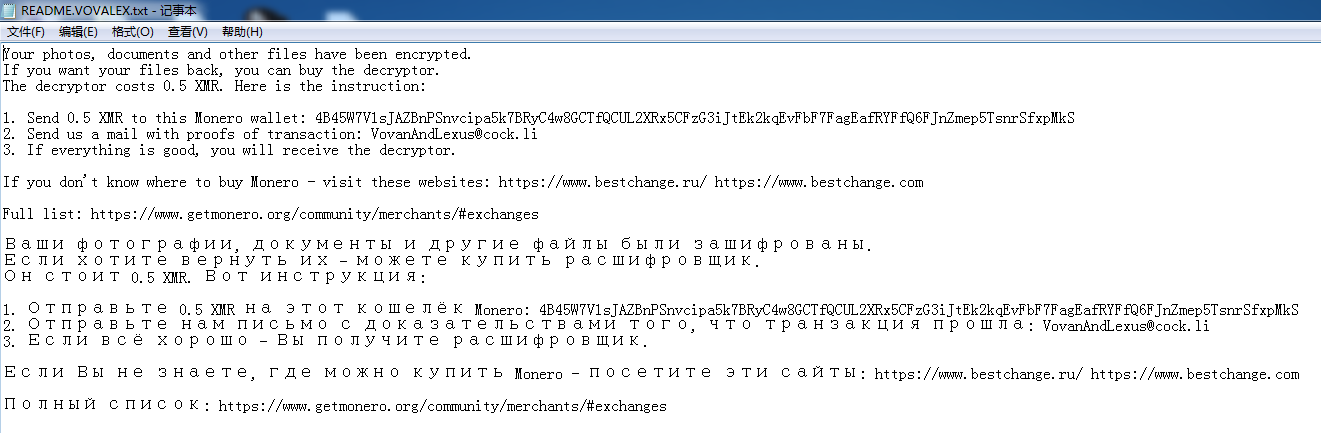

Vovalex勒索软件执行后在计算机桌面目录下创建名为“README.VOVALEX.txt”的勒索信,勒索信内容包含勒索说明、联系方式和交付赎金的方法等信息。目前被Vovalex勒索软件加密的文件在未得到密钥前暂时无法解密。

图 5-8 勒索信