FireEye红队工具失窃事件分析和思考

时间 : 2020年12月10日 来源: 安天CERT

1.FireEye红队工具被窃事件概述

2020年12月8日,火眼公司(FireEye)在其官方网站发布公告称[1],“高度复杂的威胁行动者”攻击了其内网并窃取了用于测试客户网络的红队(Red Team)工具。红队机制是一组经过组织和授权的安全专家,模仿潜在的攻击者并使用工具对企业进行攻击,以评估企业的检测和响应能力以及系统的安全状况。FireEye以高级网络威胁防护服务为自身定位的美国企业,为其客户提供红队工具,实现可以模拟多个威胁行为体活动以进行安全测试评估。

FireEye表示,此次事件是由具有一流攻击能力的国家发动的攻击。攻击者专门制定了针对FireEye的攻击手段,使用了一些之前从未见过的新技巧。攻击者在战术方面受过高度训练,执行时纪律严明且专注,并使用对抗安全工具和取证检查的方法执行隐蔽的攻击行动。被窃取的红队工具的范围从用于自动化侦察的简单脚本到类似于CobaltStrike和Metasploit等公开可用技术的整个框架。FireEye声称泄漏工具不包含0day漏洞利用工具,被盗取的部分红队工具此前已发布给社区,或已经在其开源虚拟机测试套件CommandoVM中[2]。

图 1-1 CommandoVM的构建(引自Freebuf)

FireEye声称,目前正在与联邦调查局和包括微软在内的其他主要合作伙伴积极展开调查,且尚未看到任何攻击者泄露或使用这些被盗取的红队工具。但为了防止潜在攻击者利用被窃取的红队工具进行网络攻击,已针对Snort、Yara、ClamAV和OpenIOC等公开可用技术在GitHub上发布了300多种对策,并发布了需要更新补丁的CVE列表[3]。公布的红队工具检测规则中分为60个大类,304个小类。从检测规则的名称上看,对应的红队工具除1个macOS系统后门工具和2个Linux木马外均应用于Windows系统。规则文件主要采用了Snort、Yara、ClamAV和OpenIOC四种开源安全检测框架规则编写,其中包括29个Snort规则文件、164个Yara规则文件、23个ClamAV规则文件、88个OpenIOC规则文件[4]。

2.从威胁框架视角对失窃工具的能力评估

FireEye公司被窃的相关工具根据名称主要分为APT工具、后门、黑客工具、DLL劫持工具等,既有脚本和二进制工具,也有相关利用框架。

尽管FireEye这些工具不涉及0day漏洞,但基于FireEye高水平的红队能力,在面对脆弱的单点系统和难以全面有效修复的漏洞的系统时,其依然是可以高效利用的。

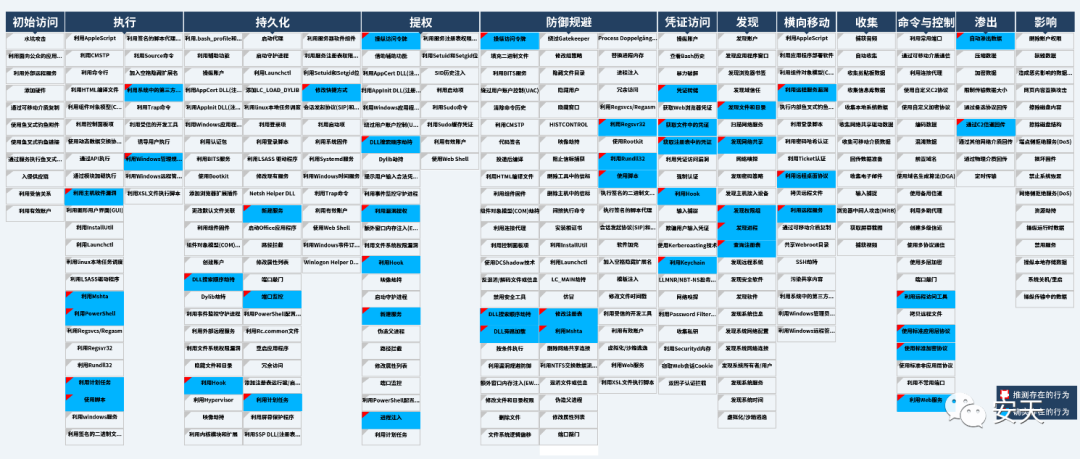

安天CERT梳理本次被窃密工具对应的ATT&CK能力映射图谱,可以看出本批工具可以实现的战术动作覆盖了ATT&CK威胁框架12个战术阶段中的11个,可以实现46个战术动作,在目标未打全对应补丁的情况下,有较强的目标杀伤力:

图 2-1 工具对应的ATT&CK映射图谱

|

ATT&CK阶段/类别 |

具体行为 |

注释 |

|

执行 |

利用Mshta |

使用HTA脚本 |

|

利用主机软件漏洞 |

利用主机软件漏洞执行恶意代码 |

|

|

利用PowerShell |

使用PowerShell脚本 |

|

|

利用计划任务 |

利用计划任务在适当时间启动恶意代码 |

|

|

使用脚本 |

使用PowerShell脚本 |

|

|

利用系统中的第三方软件 |

利用系统中的第三方软件加载恶意代码 |

|

|

利用Windows管理规范WMI |

使用WMI执行 |

|

|

持久化 |

DLL搜索顺序劫持 |

将恶意DLL放置在系统DLL搜索顺序靠前的相关路径中 |

|

利用Hook |

利用Hook实现长久驻留 |

|

|

新建服务 |

新建以恶意代码为载荷的服务,实现持久化 |

|

|

端口监控 |

利用端口监控,持续监听 |

|

|

利用计划任务 |

利用计划任务实现恶意代码长久驻留 |

|

|

修改快捷方式 |

修快捷方式的加载路径 |

|

|

提权 |

操纵访问令牌 |

获取访问令牌,实现权限提升 |

|

DLL搜索顺序劫持 |

针对系统高权限程序,将恶意DLL放置在该程序DLL搜索顺序靠前的相关路径中 |

|

|

利用漏洞提权 |

利用系统漏洞进行权限提升 |

|

|

利用Hook |

利用Hook对恶意进程进行提取 |

|

|

新建服务 |

新建服务,利用服务启动提升权限 |

|

|

进程注入 |

将恶意代码注入高权限进程中以提升权限 |

|

|

防御规避 |

操纵访问令牌 |

利用访问令牌,实现防御规避 |

|

DLL搜索顺序劫持 |

将恶意DLL放置在系统DLL搜索顺序靠前的相关路径中 |

|

|

DLL旁路加载 |

替换合法DLL文件 |

|

|

修改注册表 |

修改注册表项的相关键值,实现防御规避 |

|

|

利用Mshta |

使用HTA脚本防御规避防护软件 |

|

|

利用Regsvr32 |

使用Regsvr32.exe防御规避防护软件 |

|

|

利用Rundll32 |

使用Rundll32.exe防御规避防护软件 |

|

|

使用脚本 |

使用脚本程序防御规避防护软件 |

|

|

凭证访问 |

凭证转储 |

利用工具将系统凭证转储 |

|

获取文件中的凭证 |

在文件系统中搜索保存密码信息的文件 |

|

|

获取注册表中的凭证 |

在注册表中搜索密码信息 |

|

|

利用Hook |

利用Hook获取密码信息 |

|

|

利用Keychain |

利用Keychain获取凭证 |

|

|

发现 |

发现文件和目录 |

遍历文件和目录 |

|

发现网络共享 |

查找网络共享 |

|

|

发现权限组 |

查找权限组 |

|

|

发现进程 |

遍历进程 |

|

|

查询注册表 |

查找注册表项键值 |

|

|

横向移动 |

利用远程服务漏洞 |

利用远程服务漏洞实现非法远程访问 |

|

利用远程桌面协议 |

利用远程桌面协议远程控制 |

|

|

利用远程服务 |

利用远程服务对目标进行远程控制 |

|

|

命令与控制 |

利用远程访问工具 |

使用GORAT远程控制木马 |

|

使用标准应用层协议 |

使用HTTP、DNS协议通信 |

|

|

使用标准加密协议 |

使用SSL加密协议通信 |

|

|

利用Web服务 |

利用Web服务进行通信 |

|

|

渗出 |

自动渗出数据 |

通过设置自动发送数据 |

|

通过C2信道回传 |

通过专有的传输信道回传信息 |

3.网络军火扩散和泄露影响历史事件的回顾

FireEye红队工具被窃是一起典型的武器级恶意代码和漏洞利用工具失窃事件。安天较早关注了网络军火的扩散和泄露问题,并进行了持续的跟踪研究。2015年5月27日安天发布APT分析报告《一例针对中国政府机构的准APT攻击中所使用的样本分析》[5](点击查看),即针对某国攻击组织使用Cobalt Strike对我有关部委进行攻击进行了分析曝光。并在报告中指出“我们需要提醒各方关注的是,鉴于网络攻击技术所存在的极低的复制成本的特点,当前已经存在严峻的网络军备扩散风险。”

近些年来,网络军火泄露时有发生,以下列举近几年来较为典型的事件:

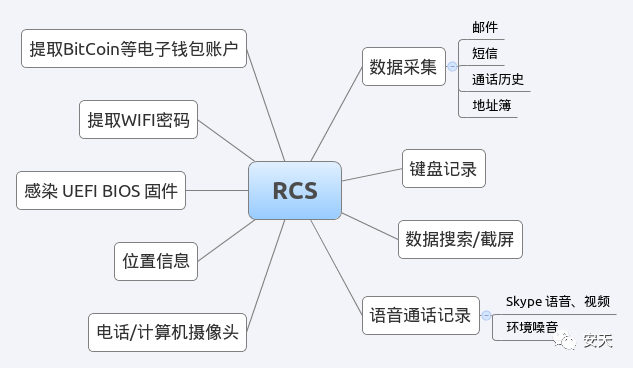

Hacking Team攻击工具源代码泄露

2015年7月,安全公司HackingTeam数据被窃,多达400G数据被公之于众,包括Hacking Team RCS远程控制系统套件等各类程序源码、邮件、漏洞研究报告以及商务信息等。Hacking Team在意大利米兰注册了一家软件公司,主要向各国政府及法律机构销售入侵及监视功能的软件。其RCS远程控制系统可以监测互联网用户的通讯、解密用户的加密文件及电子邮件,记录Skype及其他VoIP通信,也可以远程激活用户的麦克风及摄像头。安天CERT负责人李柏松在2015年ISC峰会上,做了《网络安全威胁中的商业军火》对此事件进行了分享。

图 3-1 被泄露的商业木马RCS的部分功能和所支持的平台

影子经纪人泄露方程式组织的攻击工具

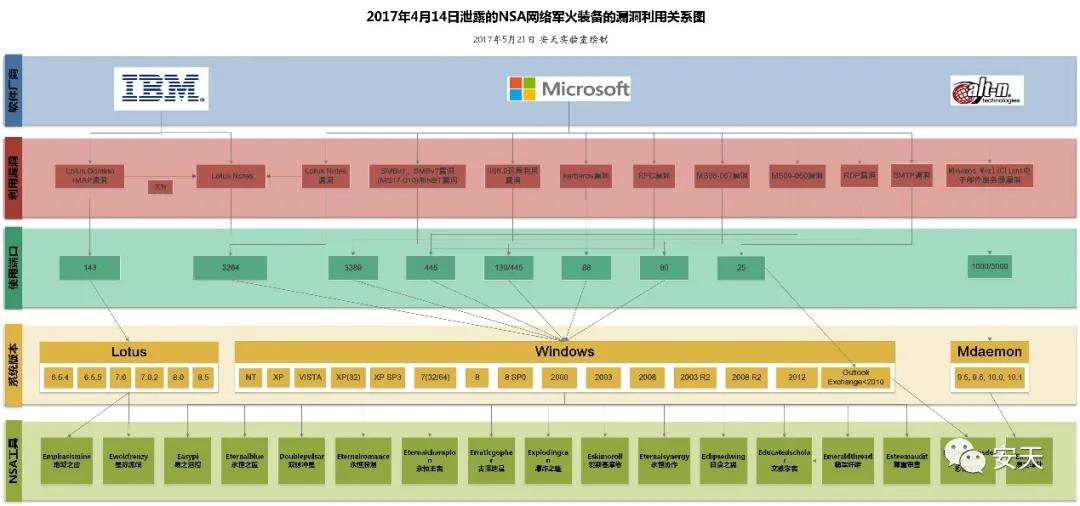

2016年8月,一个自称“影子经纪人”(The Shadow Brokers)的个人(或组织)声称入侵了网络间谍组织“方程式”(Equation)[6],并以100万比特币(当时约价值5.6亿美元)的价格,公开拍卖所掌握的方程式组织的攻击工具。“方程式组织”被认为是美国国家安全局NSA下属机构。为证明成功入侵的真实性,影子经纪人于当月13日在开源项目托管平台GitHub加密发布了这些攻击工具,并有意将其中的少量攻击工具以明文形式发布。

图 3-2 影子经纪人第一次泄露列表

影子经纪人泄露——“永恒之蓝”(Eternalblue)等系列0day漏洞攻击工具

2017年4月14日,影子经纪人(Shadow Brokers)再次曝光了Equation Group(方程式组织)使用的一批“武器级”漏洞利用工具,这批工具覆盖了Windows主流操作系统的全部版本,涉及多个开放服务端口,如下图所示进行分析梳理。而在2017年5月12日,在全球爆发的大规模“WannaCry”(中文名称魔窟)勒索软件感染事件[7]正是利用这批“网络军火”中基于445端口传播扩散的SMB漏洞——MS17-010,其被称为“永恒之蓝”(Eternalblue)漏洞。WannaCry事件对全球包括企业、医疗、电力、能源、银行、交通等多个行业均造成不同程度的影响。安天CERT在2017年4月7日发布的《2016年网络安全威胁的回顾与展望》[8]中提到“网络军火”的扩散全面降低攻击者的攻击成本和勒索模式带动的蠕虫的回潮不可避免等趋势,这一判断被一个月后流行的魔窟蠕虫所不幸证实。

图 3-3 2017年泄露的NSA网络军火装备与相关漏洞、系统版本关系图

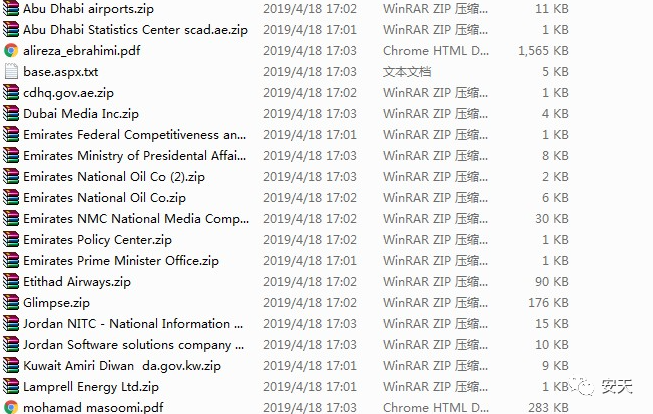

APT34的黑客工具泄露

2019年3月,一个自称“Lab Dookhtegan”的个人(或组织)在社交软件telegram上泄露了APT34的黑客工具。其中包括PoisonFrog(远控工具)、Webmask(DNS隧道工具)、HyperShell和HighShell(WebShell),同时公布了一些APT34组织成员的照片。

图 3-4 APT34相关被窃工具

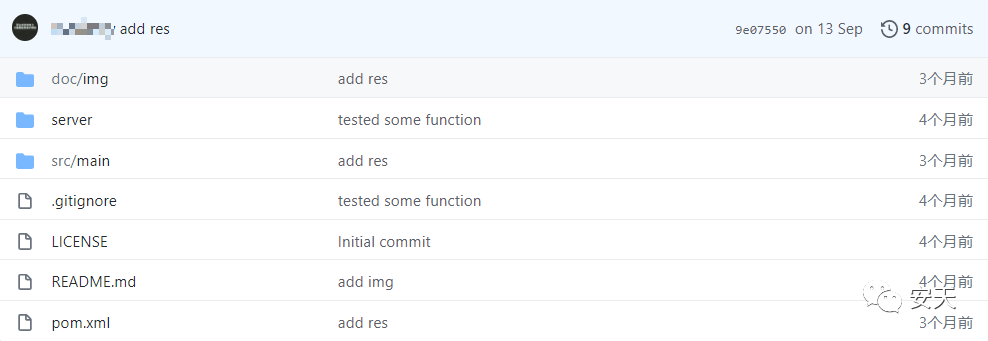

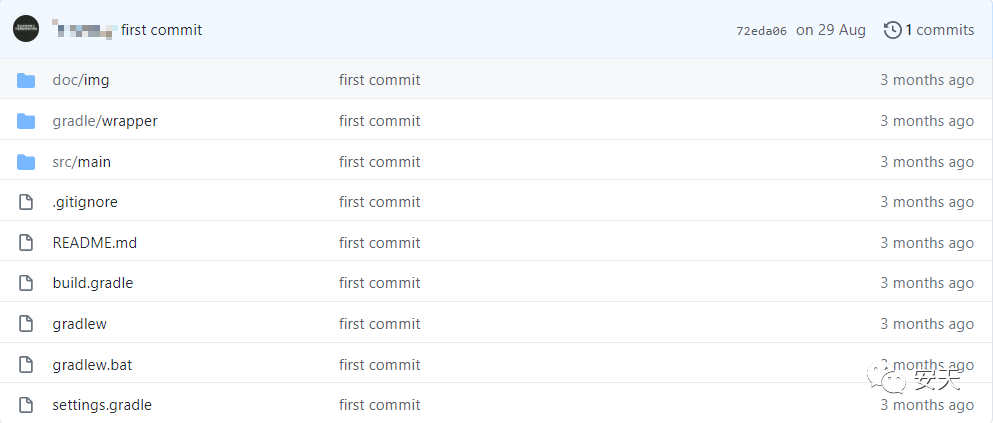

红队工具被逆向重新编译的源代码公开泄露

2020年10月31日,在GitHub 上有用户上传了名为Cobalt Strike的文件夹,是渗透测试工具Cobalt Strike 4.0通过逆向重新编译的源代码。

图 3-5 CobaltStrike GitHub库

除了Cobalt Strike4.0的源代码之外,该用户还上传了“冰蝎”动态二进制加密网站管理客户端和“哥斯拉”Shell管理工具的源代码。

图 3-6 冰蝎 GitHub库

图 3-7 哥斯拉 GitHub库

4.安天的事件响应和对抗特点

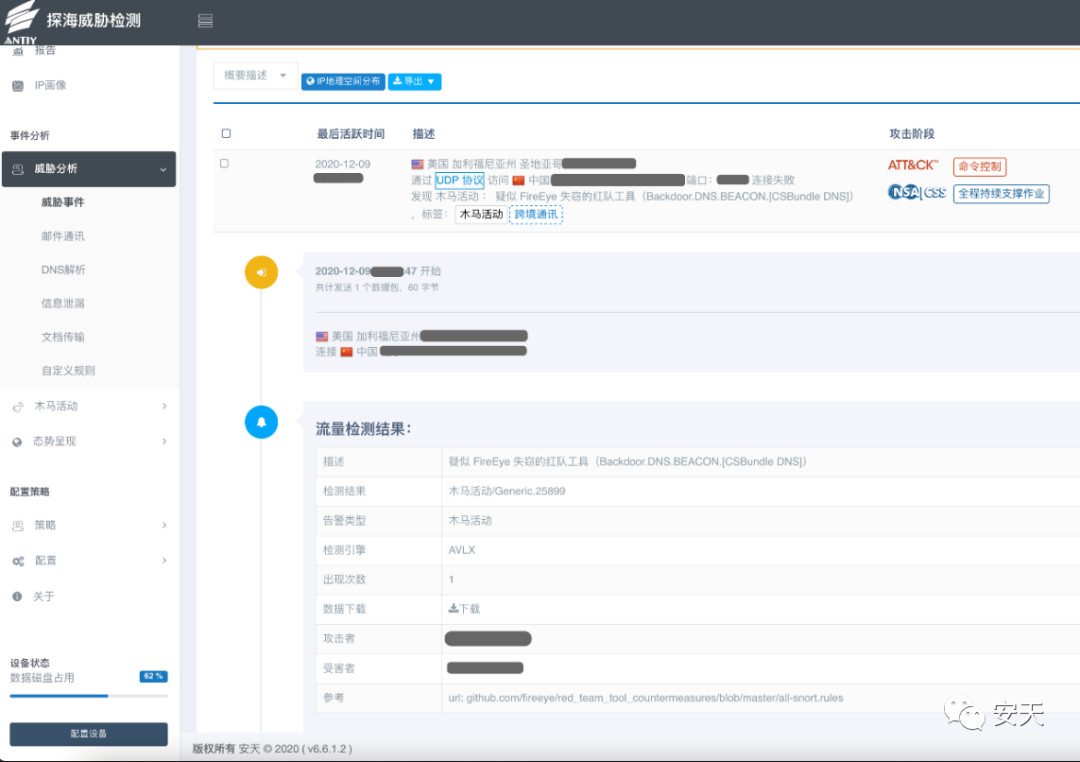

安天在第一时间启动了应急分析和响应,并依托FireEye所公布的线索在安天赛博超脑分析平台中进行了关联数据提取,结合FireEye公布的相关信息,针对安天产品客户发布了对应本次事件的“高级威胁追溯包”。

小贴士:高级威胁追溯包是安天针对安天智甲终端防御系统、探海威胁检测系统、追影威胁分析系统等产品提供的一项可订阅增值服务。安天对监测到的APT攻击活动,有针对性的输出增强型的规则、情报信标和关联信息,通过一个安天自定义的复合文件格式发布。以充分发挥安天引擎和产品能力,利用多分支冗余检测机制,有效对抗相关工具的变换。同时针对一些通用工具被某个组织加工利用后形成的特殊版本,实现特定的组织和行动标签输出,在反病毒引擎的告警名称外,提供更为丰富的信息。

从安天长期跟踪相关事件所获得的经验来看,军火级网络工具公开后再被利用时,通常会经过了免杀改造或社工构造,因此以流失武器的HASH值作为威胁情报信标,其效果通常是极为有限的,甚至是完全无效的。而从本事件来看,尽管FireEye除Hash外,也提供了Snort、Yara、ClamAV和OpenIOC相关规则,但依托开源工具进行规则匹配,其在规模化客户场景下的部署成本和使用代价都是较高的,对使用者也有较高要求。

安天AVL SDK反病毒引擎是目前国内唯一的全平台、全规则恶意代码检测引擎。安天认为,反病毒引擎是最高效精准的威胁情报驱动器。其将威胁情报的价值,从“痛苦金字塔”的HASH等简单机读信标规则,提升到有较高抗变换能力的层面,实现更强的武器/工具(Tools)的定性和指向能力。安天为战略客户开放反病毒引擎的多种规则扩展接口,使之可以转化Yara等多种开源格式规则,以及进行二进制级别的规则扩展,从而有效地发挥安天反病毒引擎在脱壳、解包、虚拟执行等深度预处理能力。同时采用黑白双控模式实现孤立可疑对象,可以全面提升恶意代码免杀的构造难度。

目前,安天全线产品包含 安天智甲终端防御系统(IEP)、安天探海威胁检测系统(PTD)、安天追影威胁分析系统(PTA)均能有效检出相关流失军火。安天威胁情报客户,亦可以通过安天威胁情报综合分析平台(ATID)查询相关工具的关联信息。

图 4-1 安天智甲终端防御系统(IEP)的检测效果实测

图 4-2 安天探海威胁检测系统(PTD)的检测效果实测

5.对事件引发的思考

FBI等美方机构将对事件的怀疑引向了俄罗斯相关机构,但目前并未流传出可以进行事件归因溯源的其他信息,火眼本身在遏制工具泄露可能产生的关联影响方面是积极的,但对于事件过程则是讳莫如深的。因此以一次攻击行动来评价,很容易产生在这些攻击工具并不包含所谓高价值的0day利用工具,而认为这是一场效费比较低的攻击行动。一种可能是,这些攻击工具并非攻击者本身的目标,相对于类似敏感客户资料、产品源码等核心资料,在安全服务中所使用的工具,可能是被较多内部人员有权限获取的资源。但获得相关资源,本身或者已经到达了攻击方此次所能到达的能力极限,或者其杀伤链至此被火眼发现阻断,使相关“战果”也成为了攻击终点。另外一种可能则是,这是攻击方近乎阳谋的战略威慑。即选择美方在对抗高级威胁的支点型厂商作为打击对象,但又规避了更敏感的,易于引发冲突的政治和军事目标,旨在以有限的能力宣誓的方式达成威慑。

而从防御者的角度,仍要深入关注事件可能产生的次生影响。恶意代码、漏洞利用工具和攻击平台,包括这些工具的源代码,并不是这个时代的稀缺品。攻击者或攻击组织长期以来可在网络中搜索下载、或购买到大量成熟的攻击工具和源码,可以很容易修改、加工、定制代码,以绕过安全产品的检测。但军火级攻击装备的扩散和失窃,仍是需要高度关注的突发事件,因其可造成网络安全迅速发生攻防失衡。高能力的攻击者一般利用0day漏洞利用工具和高级恶意代码定向攻击高价值的目标,但网络军火或红队工具扩散后,工具利用有可能被迅速泛化,被用于展开大范围的撒网攻击尝试,如扩展僵尸网络或通过勒索软件、挖矿木马等方式进行大面积的价值收割。这种失控的泄露降低了攻击成本,专属定向攻击能力快速转化为普遍性的攻击能力,造成大面积的安全事件。同时,也存在另一种风险可能,即定向性攻击武器,可能被其他第三方获得后,投放到第四方,实现干扰分析猎杀的视线,导致战略误判。从早期的黑天鹅事件,到后期开始破窗效应化,使用户必须加强对此类事件的关注,并以此检验产品和服务提供方的安全能力。相关事件,并不单纯导致工具的泛化利用,例如斯诺登事件中ANT装备体系的曝光,和维基解密对CIA相关攻击装备的曝光,尽管没有到达代码和核心技术原理,但全面提高了各类威胁行为体的作业想象力。

与此同时,知名安全厂商遭遇入侵,已经接连发生。从历史上看,此前已经发生了包括著名白名单防御厂商Bit9遭遇入侵,且签名私钥被窃取事件;疑似来自以色列的情报机构利用Duqu 2.0高级恶意代码入侵卡巴斯基事件;传闻Symantec、McAfee和趋势公司被黑客组织Fxmsp入侵事件等。安全厂商既是客户的赋能者,本身也是高价值目标,自我安全防范形势日趋严峻,值得高度警惕。

FireEye在支撑美国政府全球霸权输出中扮演的角色并不为我们认同,其对中国不遗余力的抹黑更令人感到反感。但从技术对抗的角度看,其在受到入侵后,坦诚公开和快速响应的态度,以及在这一响应过程中所展示出的能力底蕴,则亦值得尊重和学习。而通过生态联动,其细粒度封堵止损,压缩攻击者活动空间的模式,也值得我国在网络安全治理时借鉴参考。

6.附录—需要更新补丁的CVE及其补丁列表

从目前获悉的事件情况及FireEye公司所公布的防护规则来判断,此次事件目前所涉及的漏洞清单以及对应的补丁链接如下:

|

漏洞编号 |

漏洞名称 |

漏洞对应URL连接 |

补丁链接 |

|

CVE-2014-1812 |

Windows本地提权漏洞 |

https://nvd.nist.gov/vuln/detail/CVE-2014-1812 |

|

|

CVE-2016-0167 |

Microsoft Windows Win32k权限提升漏洞 |

https://nvd.nist.gov/vuln/detail/CVE-2016-0167 |

|

|

CVE-2017-11774 |

Microsoft Outlook 安全功能绕过漏洞 |

https://nvd.nist.gov/vuln/detail/CVE-2017-11774 |

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-11774 |

|

CVE-2018-13379 |

Fortinet Fortigate SSL VPN任意文件读取漏洞 |

https://nvd.nist.gov/vuln/detail/CVE-2018-13379 |

https://fortiguard.com/psirt/FG-IR-18-384 |

|

CVE-2018-15961 |

Adobe ColdFusion(可用于上传JSP web shell的任意文件上传)远程代码执行漏洞(RCE) |

https://nvd.nist.gov/vuln/detail/CVE-2018-15961 |

https://helpx.adobe.com/security/products/coldfusion/apsb18-33.html |

|

CVE-2018-8581 |

Microsoft Exchange 服务器提权 |

https://nvd.nist.gov/vuln/detail/CVE-2018-8581 |

https://msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8581 |

|

CVE-2019-0604 |

微软Sharepoint的远程代码执行漏洞(RCE) |

https://nvd.nist.gov/vuln/detail/CVE-2019-0604 |

https://msrc.microsoft.com/update-guide/zh-CN/vulnerability/CVE-2019-0604 |

|

CVE-2019-0708 |

Windows远程桌面服务(RDS)的远程代码执行漏洞(RCE) |

https://nvd.nist.gov/vuln/detail/CVE-2019-0708 |

https://msrc.microsoft.com/update-guide/zh-CN/vulnerability/CVE-2019-0708 |

|

CVE-2019-11510 |

Pulse Secure SSL VPN远程代码执行漏洞 |

https://nvd.nist.gov/vuln/detail/CVE-2019-11510 |

https://kb.pulsesecure.net/articles/Pulse_Security_Advisories/SA44101 |

|

CVE-2019-11580 |

Atlassian Crowd远程代码执行漏洞(RCE) |

https://nvd.nist.gov/vuln/detail/CVE-2019-11580 |

https://confluence.atlassian.com/x/3ADVOQ |

|

CVE-2019-19781 |

Citrix应用程序交付控制器和网关的远程代码执行漏洞(RCE) |

https://nvd.nist.gov/vuln/detail/CVE-2019-19781 |

|

|

CVE-2019-3398 |

Confluence认证远程代码执行漏洞(RCE) |

https://nvd.nist.gov/vuln/detail/CVE-2019-3398 |

https://jira.atlassian.com/browse/CONFSERVER-58102 |

|

CVE-2019-8394 |

Zoho ManageEngine ServiceDesk Plus任意文件上传漏洞 |

https://nvd.nist.gov/vuln/detail/CVE-2019-8394 |

https://www.manageengine.com/products/service-desk/readme.html |

|

CVE-2020-0688 |

微软exchange远程命令执行漏洞 |

https://nvd.nist.gov/vuln/detail/CVE-2020-0688 |

https://msrc.microsoft.com/update-guide/zh-CN/vulnerability/CVE-2020-0688 |

|

CVE-2020-10189 |

ZoHo ManageEngine桌面中心的远程代码执行漏洞(RCE) |

https://nvd.nist.gov/vuln/detail/CVE-2020-10189 |

https://www.manageengine.com/products/desktop-central/remote-code-execution-vulnerability.html |

|

CVE-2020-1472 |

微软活动目录Netlogon 特权提升漏洞 |

https://nvd.nist.gov/vuln/detail/CVE-2020-1472 |

https://msrc.microsoft.com/update-guide/zh-CN/vulnerability/CVE-2020-1472 |

7.参考链接

[1]《未经授权访问FireEye红队工具》

[2]《火眼推出Windows免费渗透测试套件,包含140多款工具》

https://www.freebuf.com/sectool/200524.html

[3]《FireEye分享近期网络攻击的详细信息,以保护社区的行动》

[4]《FireEye红队工具检测规则》

https://github.com/FireEye/red_team_tool_countermeasures

[5]《一例针对中方机构的准APT攻击中所使用的样本分析》

https://www.antiy.com/response/APT-TOCS.html

[6]《安天关于系统化应对NSA网络军火装备的操作手册》

https://www.antiy.com/response/Antiy_Wannacry_NSA.html

[7]《安天针对勒索蠕虫“魔窟”(WannaCry)的深度分析报告》

https://www.antiy.com/response/wannacry.html

[8] 2016网络安全威胁的回顾与展望

https://www.antiy.cn/research/notice%26report/research_report/725.html