安天网络行为检测能力升级通告(20251214)

时间:2025年12月14日 来源:安天

安天长期基于流量侧数据跟踪分析网络攻击活动,识别和捕获恶意网络行为,研发相应的检测机制与方法,积累沉淀形成了安天自主创新的网络行为检测引擎。安天定期发布最近的网络行为检测能力升级通告,帮助客户洞察流量侧的网络安全威胁与近期恶意行为趋势,协助客户及时调整安全应对策略,赋能客户提升网络安全整体水平。

1. 安天网络行为检测能力概述

安天网络行为检测引擎收录了近期流行的网络攻击行为特征。本期新增检测规则164条,本期升级改进检测规则126条,网络攻击行为特征涉及漏洞利用、文件上传等高风险,涉及代码执行、代码注入等中风险。

2. 更新列表

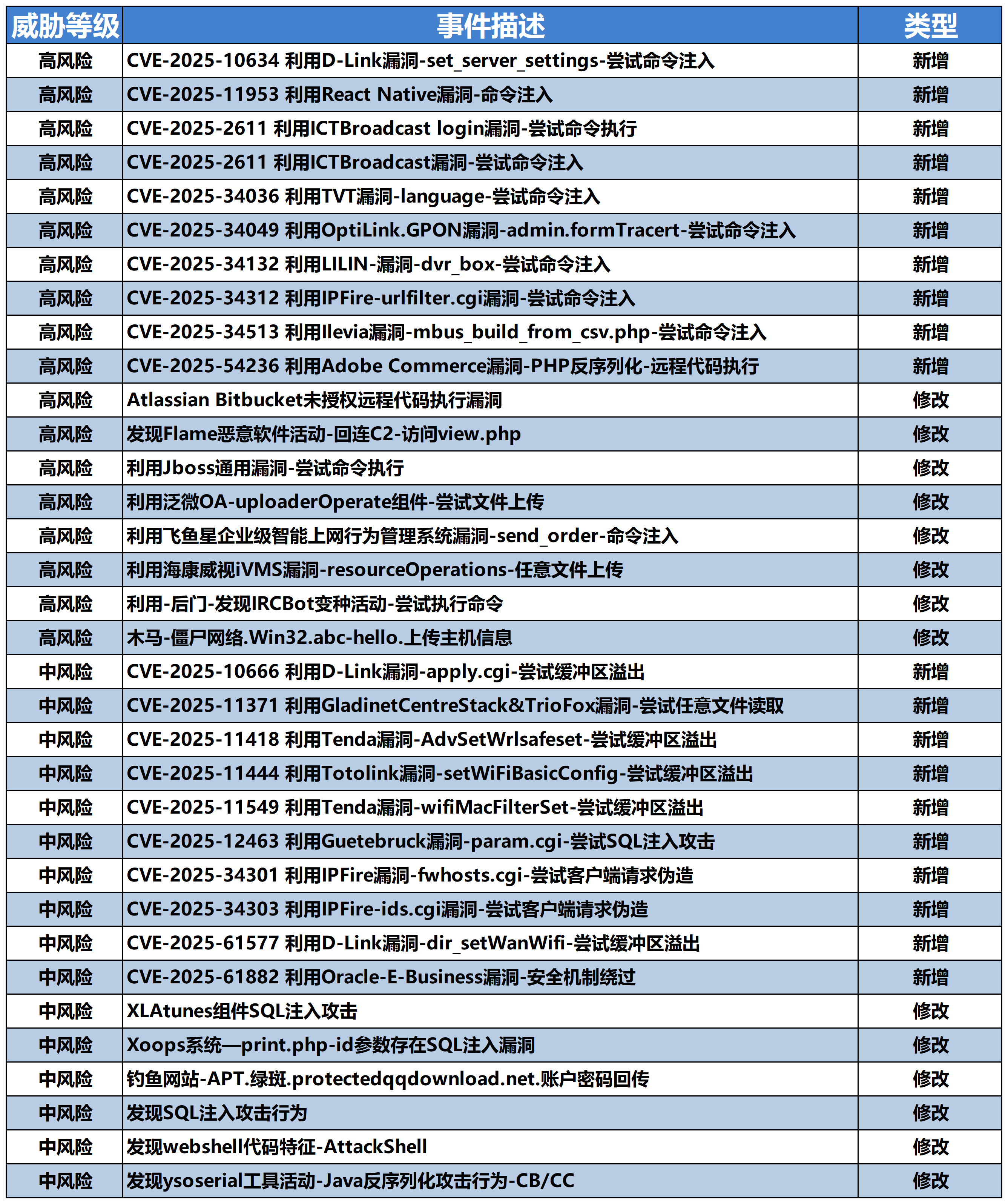

本期安天网络行为检测引擎规则库部分更新列表如下:

安天网络行为检测引擎最新规则库版本为Antiy_AVLX_2025121207,建议及时更新安天探海威胁检测系统-网络行为检测引擎规则库(请确认探海系统版本为:6.6.1.4 及以上,旧版本建议先升级至最新版本),安天售后服务热线:400-840-9234。

3. 网络流量威胁趋势

近日,研究人员发现CastleLoader恶意软件出现新变种,通过使用Python加载器提升攻击的隐匿性。该变种延续使用“ClickFix”社交工程手段,诱骗受害者在Windows运行框中输入命令,从而下载初始组件。此次升级的核心在于后续阶段:攻击者利用无窗口的pythonw.exe执行一个小型Python脚本。该脚本在内存中直接重建并运行最终的CastleLoader负载,避免了将恶意可执行文件写入磁盘。该技术结合了Python字节码、内存中shellcode执行及“PEB Walking”等方式,有效绕过了传统基于文件扫描的安全防护。研究发现,此次攻击最终用于投放多种远控木马(RAT)和信息窃取程序。

此外,一款名为Trojan.ChimeraWire.2的新型木马程序被披露。该木马使用Go语言编写,通过下载并操控无痕模式的Chrome浏览器,高度模拟真实用户进行网络搜索与点击。其主要攻击目的是为特定网站在搜索引擎中伪造流量、提升搜索排名及统计数据。攻击中,木马会从命令与控制(C2)服务器获取包含目标网站、搜索关键词、点击频率及随机等待时间的详细任务配置,以规避反机器人检测。此外,它还会自动安装用于绕过验证码的浏览器扩展(如NopeCHA),进一步伪装为人类行为。

本期活跃的安全漏洞信息

1Windows Cloud Files Mini Filter Driver 权限提升漏洞(CVE-2025-62221)

2Google Chrome信息泄露漏洞(CVE-2025-13992)

3WordPress插件smart SEO SQL注入漏洞(CVE-2025-28953)

4Huawei HarmonyOS身份认证绕过漏洞(CVE-2025-58305)

5Adobe Substance3D Modeler整数溢出漏洞(CVE-2025-54259)

值得关注的安全事件

1警方联合行动逮捕涉多起国际数据泄露案黑客

新加坡警察部队(SPF)与泰国皇家警察(RTP)于2025年2月26日在泰国开展联合行动,成功逮捕了一名涉嫌策划一系列国际数据泄露案的39岁男性黑客。调查显示,该黑客自2020年起活跃,使用“ALTDOS”、“DESORDEN”、“GHOSTR”及“0mid16B”等多个化名进行活动。其攻击模式是先利用受害者网络中的漏洞窃取数据,随后直接联系受害组织进行勒索;若勒索未果,便在网络犯罪论坛上公开出售被盗数据。据信,该威胁行为者至少与75起国际数据泄露案件有关。此次行动扣押了价值超过1000万泰铢的资产,包括笔记本电脑、手机、豪华汽车和名牌包。

2俄罗斯警方捣毁利用NFCGate恶意软件的银行盗窃团伙

俄罗斯警方捣毁于上周捣毁了一个使用基于NFCGate开源工具构建的恶意软件、从银行客户处窃取资金的犯罪团伙,并拘留了包括该恶意工具开发者及主要管理员在内的多名嫌疑人。该团伙通过WhatsApp和Telegram分发伪装成合法银行软件的恶意移动应用。攻击者先电话联系受害者,说服其安装该欺诈应用。在虚假的“授权”过程中,受害者被诱导将银行卡贴近手机背面并输入PIN码,使得攻击者能窃取卡片凭证,并可在无需实体卡的情况下在全国任意ATM取款。

安天探海网络检测实验室简介

安天探海网络检测实验室是安天科技集团旗下的网络安全研究团队,致力于发现网络流量中隐藏的各种网络安全威胁,从多维度分析网络安全威胁的原始流量数据形态,研究各种新型攻击的流量基因,提供包含漏洞利用、异常行为、应用识别、恶意代码活动等检测能力,为网络安全产品赋能,研判网络安全形势并给出专业解读。