安天网络行为检测能力升级通告(20251116)

时间:2025年11月16日 来源:安天

安天长期基于流量侧数据跟踪分析网络攻击活动,识别和捕获恶意网络行为,研发相应的检测机制与方法,积累沉淀形成了安天自主创新的网络行为检测引擎。安天定期发布最近的网络行为检测能力升级通告,帮助客户洞察流量侧的网络安全威胁与近期恶意行为趋势,协助客户及时调整安全应对策略,赋能客户提升网络安全整体水平。

1. 安天网络行为检测能力概述

安天网络行为检测引擎收录了近期流行的网络攻击行为特征。本期新增检测规则69条,本期升级改进检测规则420条,网络攻击行为特征涉及漏洞利用、文件上传等高风险,涉及代码执行、代码注入等中风险。

2. 更新列表

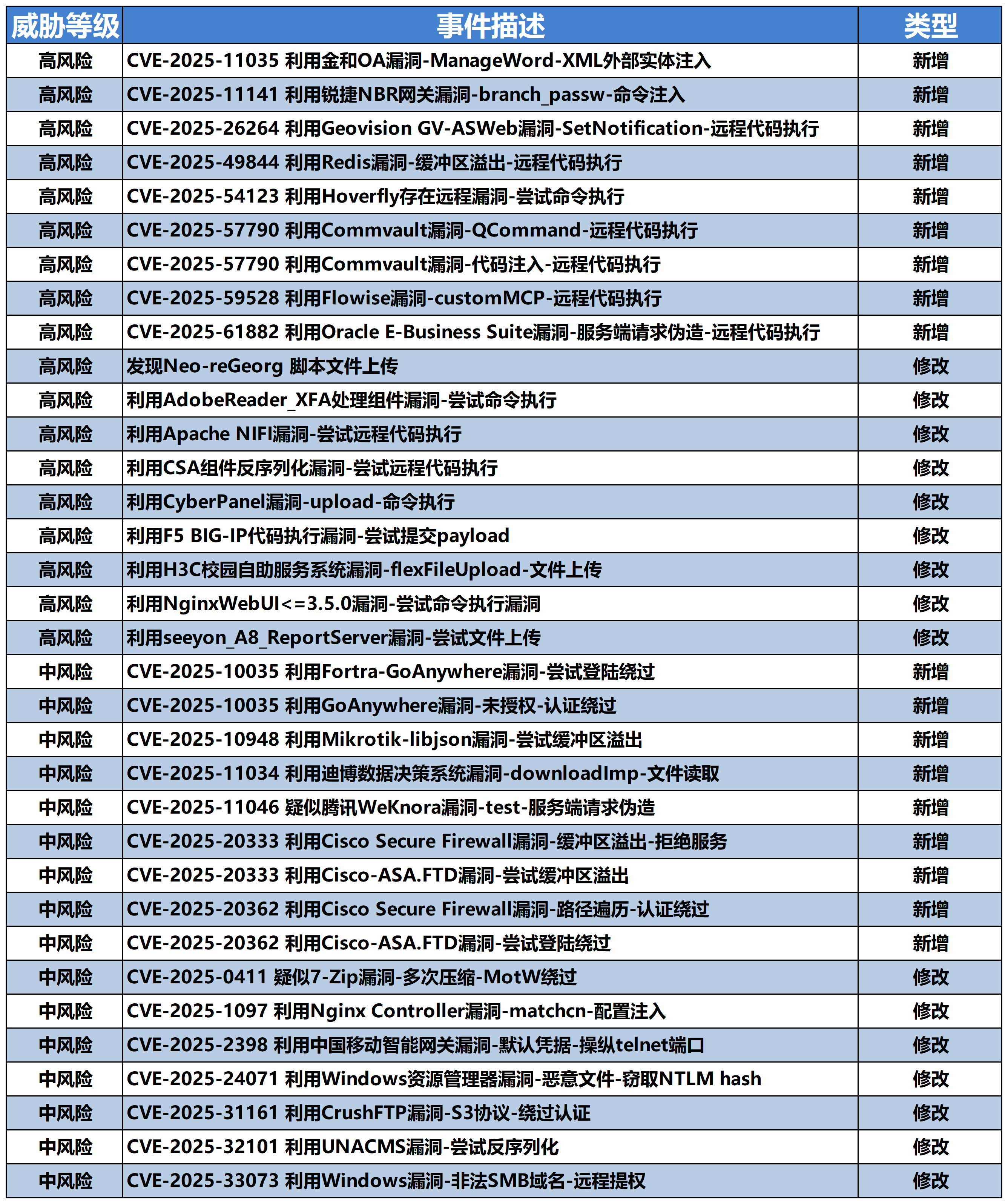

本期安天网络行为检测引擎规则库部分更新列表如下:

安天网络行为检测引擎最新规则库版本为Antiy_AVLX_2025111307,建议及时更新安天探海威胁检测系统-网络行为检测引擎规则库(请确认探海系统版本为:6.6.1.4 及以上,旧版本建议先升级至最新版本),安天售后服务热线:400-840-9234。

3. 网络流量威胁趋势

近日,安全机构发布了一份对高级持续性威胁(APT)组织活动的深入分析报告,强调了这些组织主要进行间谍和数据窃取的动机。根据报告,约三分之二的APT活动专注于间谍目的,主要目标包括美国、乌克兰和俄罗斯的政府、国防和电信部门。报告通过分析APT组织的战术、技术和程序,将其转化为可操作的检测规则,以减少攻击者在网络中的潜伏时间。同时,该报告指出,APT组织的攻击目标主要集中在政府、金融和能源等关键行业。总体来看,APT组织的活动变得愈加复杂,对网络安全构成了日益严峻的挑战。

此外,研究人员发现一个恶意NPM包“@actions/artifact”,该包通过抢注与合法包@actions/artifact相似的域名,意在针对GitHub用户进行攻击。该恶意软件的设计目的是窃取GitHub构建环境中的令牌,并利用这些令牌发布新的恶意工具。研究表明,该包有6个版本,并且每个版本都包含安装后钩子,下载并运行恶意代码。令人关注的是,主流杀毒软件尚未检测到这些恶意版本。

本期活跃的安全漏洞信息

1Windows 内核权限提升漏洞(CVE-2025-62215)

2Visual Studio 远程代码执行漏洞(CVE-2025-62214)

3Windows DirectX 图形内核权限提升漏洞(CVE-2025-60716)

4NVIDIA Display Driver代码问题漏洞(CVE-2025-23309)

5DELL Secure Connect Gateway Policy Manager跨站脚本漏洞(CVE-2025-36592)

值得关注的安全事件

1QRR钓鱼即服务平台攻击Microsoft 365用户

网络安全研究人员发现,名为Quantum Route Redirect(QRR)的新型钓鱼即服务平台正通过约1000个域名对全球Microsoft 365用户发起自动化攻击。自2025年8月以来,该平台已波及90个国家,其中76%的攻击针对美国用户。QRR通过伪装成DocuSign请求、付款通知、未读语音邮件或二维码的钓鱼邮件,利用特定URL模式将受害者导向凭据收集页面。其内置过滤机制可精准识别并区分人类访客与自动化安全系统,使攻击者能绕过防护并实时监控流量数据。该平台显著降低了技术门槛,使低技能攻击者也能高效实施大规模钓鱼活动。

2网络钓鱼利用Telegram机器人窃取用户凭证

网络安全研究机构监测发现,近期活跃的钓鱼活动利用HTML附件伪装Adobe、Microsoft等知名品牌登录页面,通过Telegram Bot API直接窃取用户凭证。该攻击规避传统URL检测,覆盖农业、汽车、政府等十余个行业,重点针对中欧东欧组织。攻击者采用AES加密、反取证措施(禁用F12、右键等)增强隐蔽性,并构建去中心化机器人网络批量传输数据。由于恶意代码内嵌于附件,传统邮件网关难以拦截。

安天探海网络检测实验室简介

安天探海网络检测实验室是安天科技集团旗下的网络安全研究团队,致力于发现网络流量中隐藏的各种网络安全威胁,从多维度分析网络安全威胁的原始流量数据形态,研究各种新型攻击的流量基因,提供包含漏洞利用、异常行为、应用识别、恶意代码活动等检测能力,为网络安全产品赋能,研判网络安全形势并给出专业解读。