【安天攻防演练专题】为业务系统注入“疫苗”

时间:2022年06月30日 来源:安天

安天攻防演练专题

专题一:【安天攻防演练专题】防守要点与解决方案 专题二:【安天攻防演练专题】七大场景化专项防护 专题三:【安天攻防演练专题】终端/云主机安全防护 专题四:【安天攻防演习专题】流量侧持续监测 专题五:【安天攻防演习专题】运用文件分析提升威胁发现 专题六:【安天攻防演练专题】构建欺骗式防御 专题七:【安天攻防演练专题】WEB 在线实时主动防御本期为【安天攻防演练专题】系列的第八期,将分享分享在攻防演练期间 Antiy RASP 如何帮助 WEB 业务系统拥有“威胁自免疫”能力,同时与传统 WEB 网站安全防护产品协作,有效实现“双重防护”。

在攻防演练场景中,为了保障应用程序安全,通常会部署多种安全防护产品,其中最为常见的是的基于流量检测类的安全设备,例如 WAF 产品。该类产品就像是给业务系统戴上了“口罩”,可在应用外侧提供防御,并对流量进行过滤清洗,但应用本身对“威胁”是缺少感知的。这种防御方式,虽然对于攻击方的扫描行为或者是攻击尝试,都能进行识别和发现,但在庞大的流量告警场景下,对于中间是否穿插有攻击成功的请求,就需要有安全专家根据响应包以及经验来进行二次的研判分析,甚至进一步定位到业务系统现场,在主机层面进行排查。更极端的情况是,若遇到高水平攻击者使用针对性的混淆、变形手段,甚至是 0Day 漏洞攻击来绕过流量安全设备,此时的攻击行为就更难被发现了,就只能依靠主机层面的防护措施或一些后续通用流量特征来识别了。归根结底,“口罩”模式的防御方法,毕竟不是应用本身的一部分;而能及时感知和确认自身遭遇“威胁攻击”的最佳“位置”,还是应用本身。安天应用威胁自免疫(以下简称:Antiy RASP)作为应用运行时的自我防御工具,可以在应用内部对攻击进行识别与防御,即为业务系统增加自我防护与免疫能力的一剂“疫苗”。

图1 WAF + Antiy RASP 对应用系统的双重防护模式示意

在攻防演练前,为应用系统注入 Antiy RASP,可在传统“口罩”模式防御基础上补充自我免疫“威胁”的能力,形成双重防护模式,切实有效地阻止“远程命令执行”、“上传 WebShell ”等重症的发作。

1.Antiy RASP 设计原理

Antiy RASP 与应用紧密结合,在关键函数执行前进行安全检测,为应用自身赋能安全防护能力,低误报,高检出地智能拦截各类已知及未知漏洞,并提供漏洞成因管理、报警通知、安全检查等多种能力。具有高性能、高兼容性,部署便捷的特性。

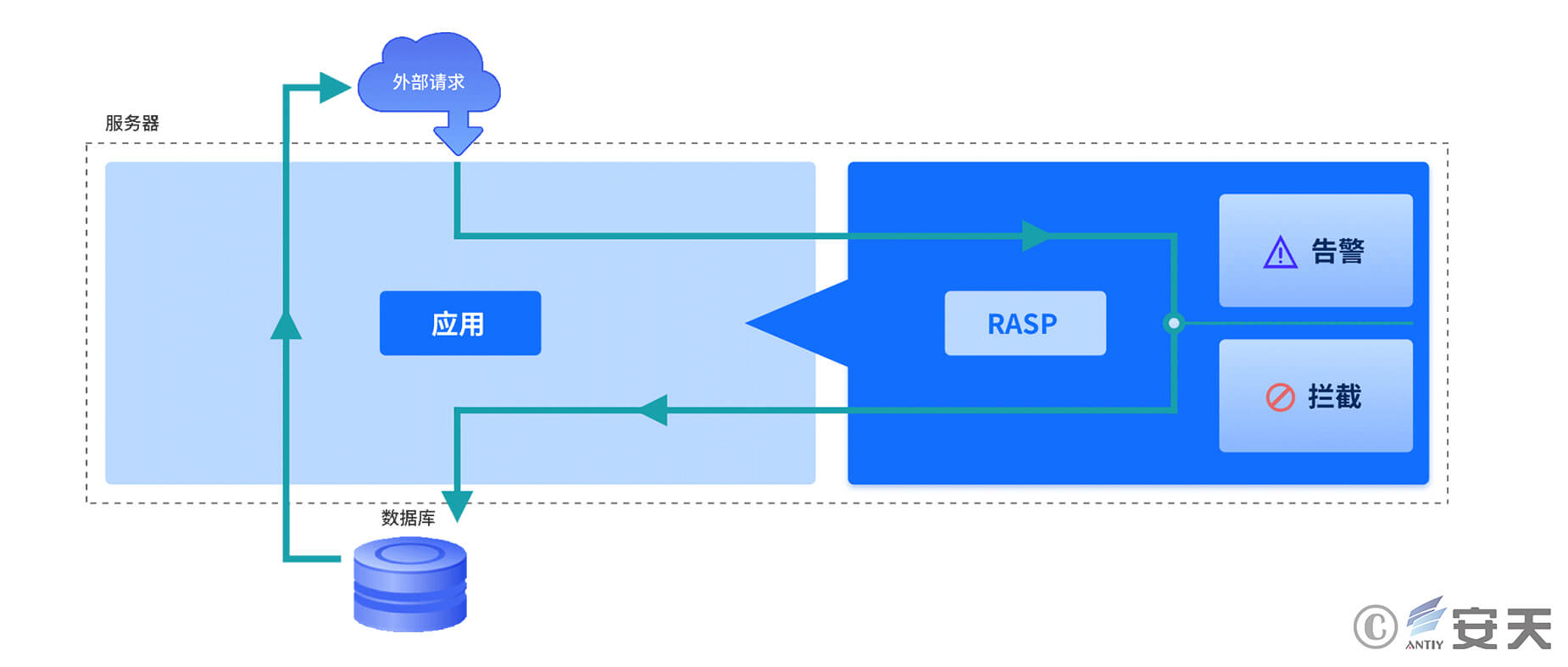

图2 Antiy RASP 设计原理示意图

可在无定制化的情况下,支持 HTTPS 业务、自加密请求场景的防御。针对高水平、变形绕过的攻击,甚至 0day 漏洞攻击,Antiy RASP 可基于行为特征进行有效检测,并精准定位漏洞详情。

2.五大攻防演练场景价值(Q&A)

问题1:攻防演练期间,陈旧、缺乏维护的业务系统是被攻击的重点目标,但又要保证其正常运行,怎么办?

Antiy RASP:为陈旧的应用系统嵌入最新的安全检测代码,在不影响业务的正常运行的前提下,提供安全防护。

问题2:攻防演练期间出现了 0Day 漏洞,高水平的攻击者可能绕过防御设备,在相关对策还不完善的情况下,该如何有效防御?

Antiy RASP:基于行为特征的通用漏洞检测算法,可作为应对 0Day 漏洞的兜底手段,极大提高应用安全防护能力的短板。

问题3:应用系统的数据使用了加密数据传输,未做定制化的流量安全设备无法解密则无法防御?

Antiy RASP:因注入位置的特性,使其可以对解密后、格式化后的数据进行研判分析,精准识别攻击者的意图,而不受混淆绕过、加密请求的干扰。

问题4:如何在应急处置过程中得分,以最快的速度获得漏洞定位与修复能力,以及业务整改恢复能力?

Antiy RASP:在成功实现攻击防御后,可以知晓恶意行为是如何产生,漏洞是如何造成的。不仅可以帮助后续修复,也可支撑及时为同类应用修复与响应。

问题5:1day 漏洞详情公布了,如何快速自查应用依赖是否在受影响清单中?

Antiy RASP:通过组件管理功能,可确认应用依赖的版本信息。

3.有效适配演练场景

Antiy RASP 采用探针 + 平台管理的方式,平台支持 SaaS 化部署和私有化部署两种方式。

1. 管理平台:提供探针的统一管理

SaaS 化部署:只需在安天垂直响应服务平台上申请开通后,创建对应的企业租户即可使用。

私有化部署:支持容器化、非容器化多种部署方式;适用于探针无法出网的情况。

2. 探针(Agent):嵌入到应用内部,为应用提供安全防护能力

JAVA 语言支持 Windows / Linux,JDK7-17,OracleJDK / OpenJDK ,Tomcat / Spring Boot / Jboss / PHP /…等环境的任意组合。

PHP 语言支持 Linux 环境下5.4、5.5、5.6、7.0、7.1、7.2、7.3、7.4版本。

同时,提供一键安装脚本(程序)和安装镜像,可在不重启应用的情况下,动态注入到需要被保护的主机进程、Docker 容器、Kubernetes 集群。并支持引擎热更新。

4.重点能力支撑演练需求

1. 智能拦截各类已知及未知漏洞

使用 Hook 技术对各类关键函数进行监测,根据用户输入、已知规则等对函数调用进行污点追踪和快速检查,自动拦截风险调用并提示运维和开发人员。支持拦截48种类型攻击(JAVA 语言23类、PHP 语言25类),覆盖绝大多数常见漏洞。

2. 可追溯到具体漏洞点

每次攻击事件均会详尽地记录相关信息,包括全部的用户输入、完整的请求信息、触发的漏洞类型、格式化后的攻击 Payload 、触发漏洞时应用的瞬时堆栈信息、涉及的资产信息,并提供修复建议。帮助开发人员快速准确定位并修复漏洞。

3. 组件管理

应用依赖库信息统一展示,方便定位是否存在供应链污染问题。

4. 应用加固与安全检查

通过浏览器的安全特性,通过输出指定响应头实现对应用的加固。

检查应用程序安全运行所需的相关配置,包括弱口令检测、默认配置检测、安全运维项检测等。

下期预告

下期为【安天攻防专题】系列的第九期,将分享在攻防演练场景中,如何运用应急处置工具箱实现安全运维的日常检查和快速开展应急处置与分析取证。。