【“挖矿”威胁治理】专项方案

时间:2022年04月25日 来源:安天

本期为《安天 “挖矿”威胁治理专题》第一期《安天“挖矿”威胁治理专项方案》:基于对典型“挖矿”威胁的持续深度监测分析,结合安天安全理念与产品能力,和在客户侧现场应急响应处置经验,推出“端点统管、持续监测、情报驱动、协同响应” “挖矿”威胁治理总体思路。

1.“挖矿”威胁行为与风险分析

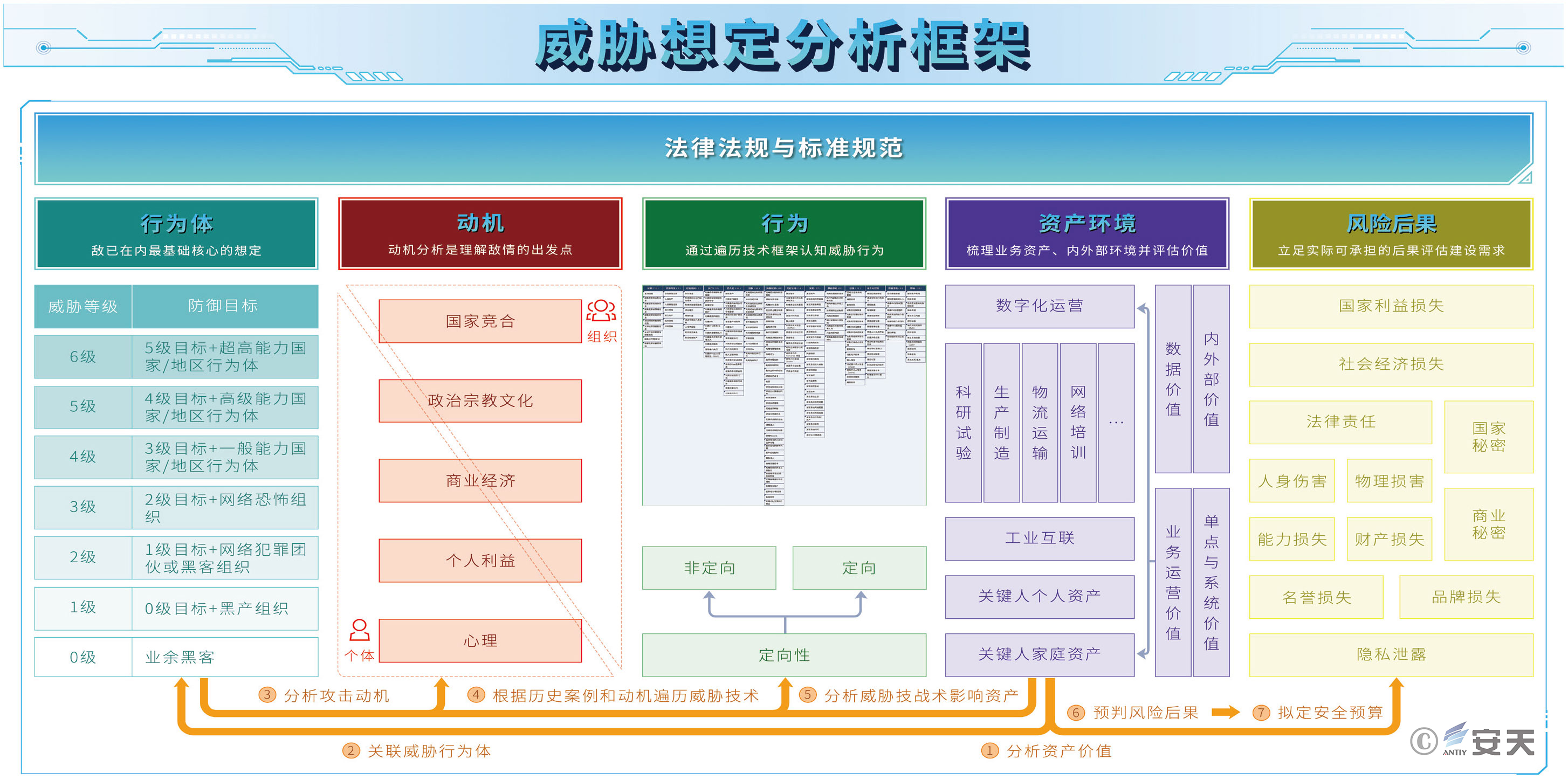

2017年6月,安天提出了“有效敌情想定是网络安全工作的前提”,将“敌情想定”这一军事术语引入了网络安全领域。在后续的实践中,安天以此为基础发展出“威胁想定分析框架”,作为重要信息系统和关键信息基础设施防护规划的基本方法。分析框架从“威胁行为体”、“动机”、“行为”、“资产环境”和“后果”等方面,围绕价值资产,分析关联的威胁行为体及其动机,根据历史案例和动机遍历威胁技术,分析威胁技战术对资产环境的影响以及风险后果,以此作为规划安全能力建设要点的需求输入。

▲ 图:安天威胁想定分析框架

针对“挖矿”威胁攻击,理清“我情”(价值资产)、“敌情”(威胁行为体、动机、行为)、“风险后果”,是开展专项治理工作的前提。基于对典型“挖矿”攻击持续深度监测分析与赋能客户现场应急响应处置经验,安天CERT梳理了典型“挖矿攻击活动”的威胁行为及分析后果图谱。如下表所示:

|

威胁行为体 |

动机 |

行为 |

资产环境 |

风险后果 |

|

内部员工 |

【心理】个人心理得到满足(报复、炫技或挑衅等) |

主动下载挖矿软件 |

邮件系统 |

敏感信息泄露 |

|

个体黑客 |

【个人利益】通过挖矿,获得经济利益 |

利用扫描工具发现存在漏洞的网络主机 |

内网办公系统 |

影响业务系统稳定运行 |

|

黑客组织 |

【个人利益】毁坏目标形象 |

通过钓鱼邮件、弱口令破解或其他自动化手段获取主机控制权限 |

对外业务系统 |

浪费大量算力、能源,造成经济损失 |

|

一般行为体 |

【商业经济】通过挖矿,获得经济利益 |

钓鱼邮件、钓鱼网站、身份仿冒等社工形式获取管理员信息等 |

私有云主机 |

影响企业形象 |

|

|

【商业经济】打击目标核心竞争力 |

网站挂马,入侵访问主机 |

物理服务器 |

个人经济损失 |

|

|

【商业经济】干扰目标正常运行 |

SSH暴力破解,传播挖矿木马 |

公有云相关资源 |

成为跳板机攻击其他计算资源 |

|

|

【商业经济】通过挖矿,获得经济利益 |

获取访问权限,横向传播 |

研发终端 |

|

|

|

【国家竞合】打击目标生产交付体系 |

远程控制,下载挖矿软件 |

财务终端 |

|

|

|

【国家竞合】长期潜伏 |

DDoS攻击或释放勒索病毒瘫痪服务器 |

办公终端 |

|

|

|

|

隐藏进程,替换、伪装系统进程,清除系统日志,欺骗检测排查 |

|

|

综合来看,伴随加密应用的普遍化,“挖矿类”网络通信行为也隐藏在正常的加密通信中,传统边界侧安全的作用正在被削弱甚至被绕过,网络安全防护的支点重回系统侧安全;另外一方面,无论是内部人员自主行为、还是被攻击者入侵后的被动行为,“挖矿动作”的作用主体在主机节点,因此“挖矿”威胁治理工作的核心是需要加强对各类工作负载端点的统一管理,形成端点有效防护屏障。

同时,“挖矿”行为的主要动机是趋利行为,虚拟货币只要有利可图,“挖矿”威胁将持续存在,因此针对网内可能出现的主动或被动“挖矿行为”,还需要加强常态化安全监测和提升对“挖矿威胁情报”的消费能力,支撑更加及时和准确的检测与响应。

2.“挖矿”威胁专项治理方案

通过多年的安全合规建设拉动,大部分政企单位已经形成了相对全面的防御纵深,针对“挖矿”威胁的专项治理工作,安天提出“端点统管、持续监测、情报驱动、协同响应”的总体思路,重点对客户侧现有防护体系进行加强、完善和统管,辅以流量侧的持续监测与端点侧防护形成互补。通过威胁情报的消费与运营支撑客户侧发挥传统安全设施的效能,并提供全方位的应急响应服务协同客户快速响应处置相关事件。

▲ 图:安天“挖矿”威胁治理体系架构

2.1 端点统管·构建系统侧有效防护能力

安天面向服务器、云、虚拟化、容器和传统办公节点等提供有全防御能力覆盖的“智甲安全产品家族”,可以满足客户对于包括终端杀毒、终端检测与响应(EDR)、云工作安全防护(CWPP)等系统安全层面需求。

“智甲终端防御系统”是业内率先采用“云查杀+黑白双控模式”进行有效防御的终端安全防护产品,结合本地的深度检测和云端服务的强大计算能力,有效保障“挖矿木马”快速精准的识别,同时大幅减少终端资源占用;智甲能主动对进入系统的文件进行监控,自动感知并扫描文件安全性;自动扫描监控进程源文件以及调用文件的安全性;监控网络的端口和流量,实现对“挖矿行为”的实时监测告警。

▲ 图:智甲对“挖矿”的检测和查杀

智甲具备全面的终端设备关键信息采集能力,可实时监控系统行为,并通过机器学习等智能检测分析技术来构建高效的威胁检测分析模型。依托大数据分析技术和威胁情报关联分析技术,可精准、及时、有效的发现“挖矿活动”,揭示“挖矿”等威胁事件。

2.2 持续监测·提升网络侧挖矿检测能力

通过部署“安天探海威胁检测系统”,对用户网络侧流量进行实时检测;探海基于内置的威胁检测引擎(文件检测引擎、C&C 检测引擎、网络行为检测引擎、自定义检测引擎)能够对采集到的数据从数据流、网络行为、文件等多层次进行检测,及时发现网络中的“挖矿木马”、病毒横向移动、病毒感染传播等攻击行为。

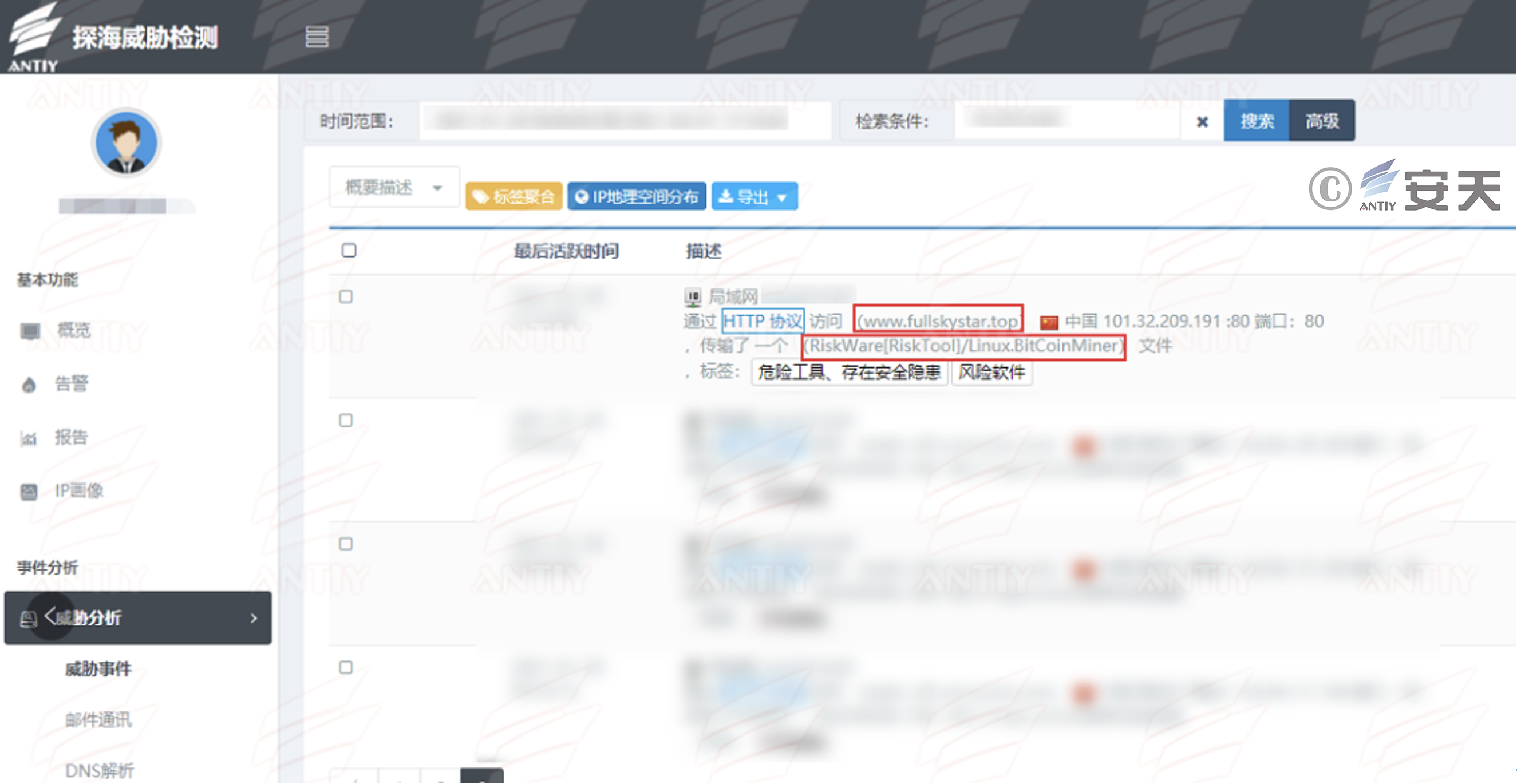

▲ 图:“挖矿”行为检测分析

探海内置矿池相关威胁情报,可有效发现比特币、以太坊、门罗币、莱特币等主流的虚拟货币矿池连接行为,发现矿池“挖矿”活动;能够检测多种基于区块链的数字虚拟代币发行服务的矿池连接行为,可检测基于波场公链TRON、币安智能链BSC、火币生态链HECO、以太坊ETH等公链发行的衍生虚拟货币。同时,通过对“挖矿”协议的分析与识别,在威胁情报滞后更新的情况下,也能发现在主要矿池进行的“挖矿”行为。

2.3 情报驱动·支撑智能化安全运营闭环

通过“安天威胁情报分析平台”、“追影威胁分析系统”和“捕风蜜罐系统”的威胁情报能力,有效提升客户情报赋能和私有化情报生产能力,可以有效支撑更为细致的“挖矿”活动分析工作,针对攻击者的攻击工具、攻击资源、攻击手段进行全面揭示,基于情报驱动网内各环节检测和发现能力。

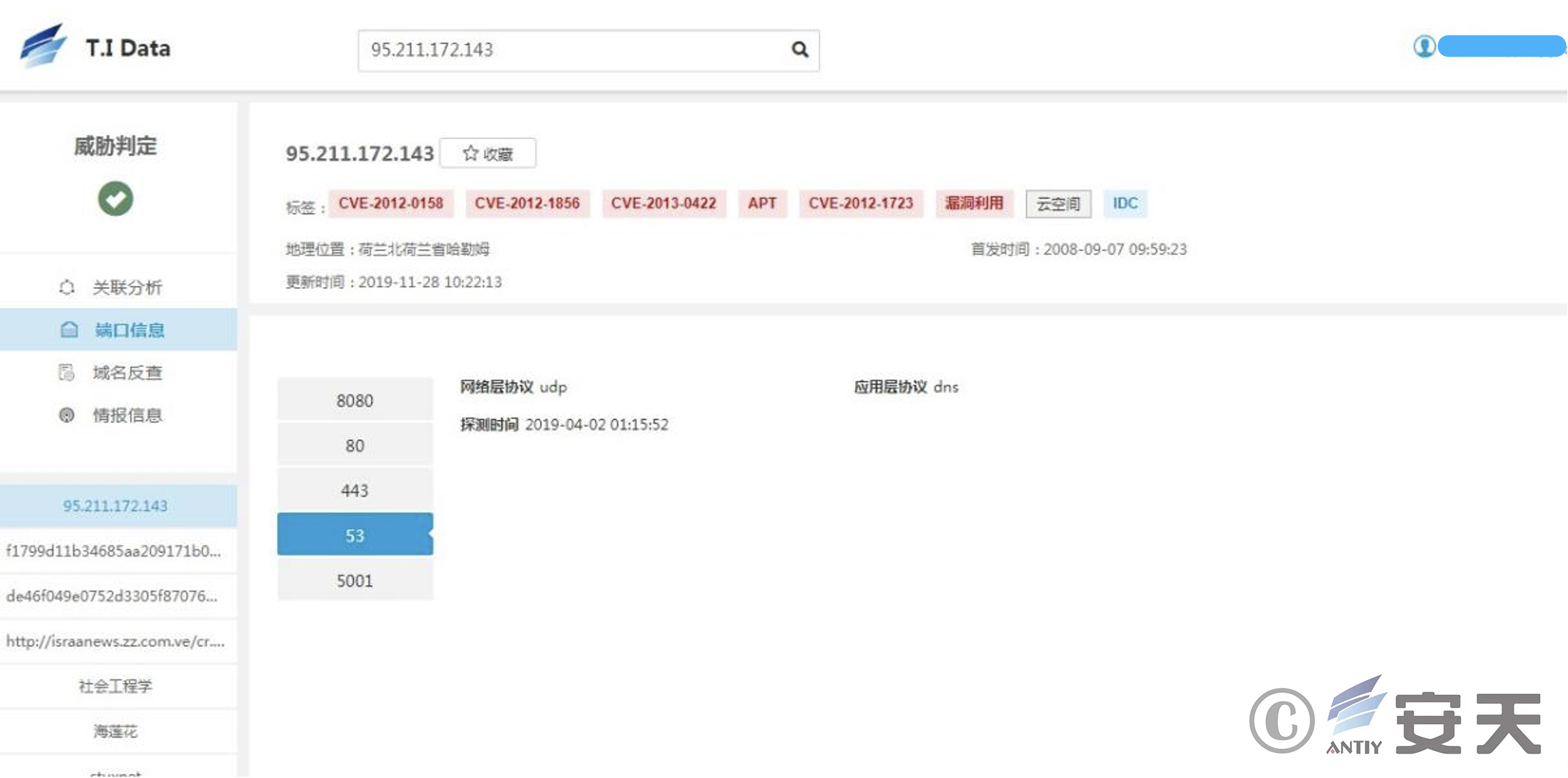

▲ 图:“挖矿”IP地址关联分析

▲ 图: “挖矿”IP端口关联分析

通过持续监控与协同响应,联动包括端点侧、边界侧、应用侧、流量侧等场景对“挖矿”活动进行全面响应处置,基于情报生产、消费的闭环,赋能给各场景防御系统,有效实现对“挖矿”行为的实时监测告警、响应处置。

2.4 协同响应·协助快速处置与威胁猎杀

安天提供安全服务专家,通过远程或现场安全实时监测、响应处置和威胁猎杀服务,全面监测发现“挖矿行为”,检测内部失陷的主机,以及针对发现的“挖矿行为”进行分析研判,协助客户对疑似“挖矿主机”进行检查分析,对发现的“挖矿活动”进行彻底清除,并对相关“挖矿活动”进行深度分析和追溯,及时修复相关安全漏洞,避免主机被再次植入“挖矿程序”,做到把“挖矿活动”“找出来”和“赶出去”。

3.“挖矿”威胁治理价值

合规价值:全面梳理排查虚拟货币“挖矿”威胁,符合国家、相关行业的标准和规范,以及主管部门监管检查要求。

运营提升:从“端点统管、持续监测、情报驱动、协同响应”四个维度入手,构建挖矿木马检测、防护、监测、研判、溯源和取证一体化安全管理闭环,提升安全运营能力,确保企业内的“挖矿”行为无处藏身。

社会效益:积极响应国家政策,有效防护和清除“挖矿”活动,降低“挖矿”能源和计算资源消耗,为推动国家节能减排,实现碳达峰、碳中和目标等做出积极贡献。

下期预告:

第二期内容将通过对安天智甲产品有效应对“挖矿”威胁的特征检出、行为阻断、程序清除等能力介绍,分享基于端点统管构建系统侧有效防护。