《从八个方面认识勒索攻击和危害》之四:“勒索攻击杀伤链”分析

时间 : 2021年11月05日 来源: 安天

自2021年11月1日起,安天垂直响应服务平台运营组以威胁分析和防御赋能视角,通过一天一篇的科普专题连载,分享勒索攻击的攻击技术、行为特点、演进趋势等8组关键信息,介绍安天产品如何构建防御勒索攻击的防线。

今天是本专题的第四篇,将从定向勒索攻击切入,结合“网络杀伤链”模型,分析总结出勒索攻击的重要流程节点与相互逻辑关系,以便用户明确各阶段防护重点。

勒索攻击专题

《从八个方面认识勒索攻击和危害》之一:勒索攻击中的四种分工角色

《从八个方面认识勒索攻击和危害》之二:勒索攻击的两种典型模式

《从八个方面认识勒索攻击和危害》之三:惯用传播方式与侵入途径

勒索攻击的手段不断地在变化,攻击水平也在不断地提升,但攻击流程的共性总是存在的。理解攻击流程中各节点的价值,可以对其中的相关节点进行层层阻断,帮助用户建立更加安全缜密的防护体系。

本期内容将从定向勒索攻击切入,结合“网络杀伤链”模型,分析总结出勒索攻击的重要流程节点与相互逻辑关系,尽可能通过简单易懂的方式介绍“勒索攻击杀伤链”,以便用户明确各阶段防护重点。

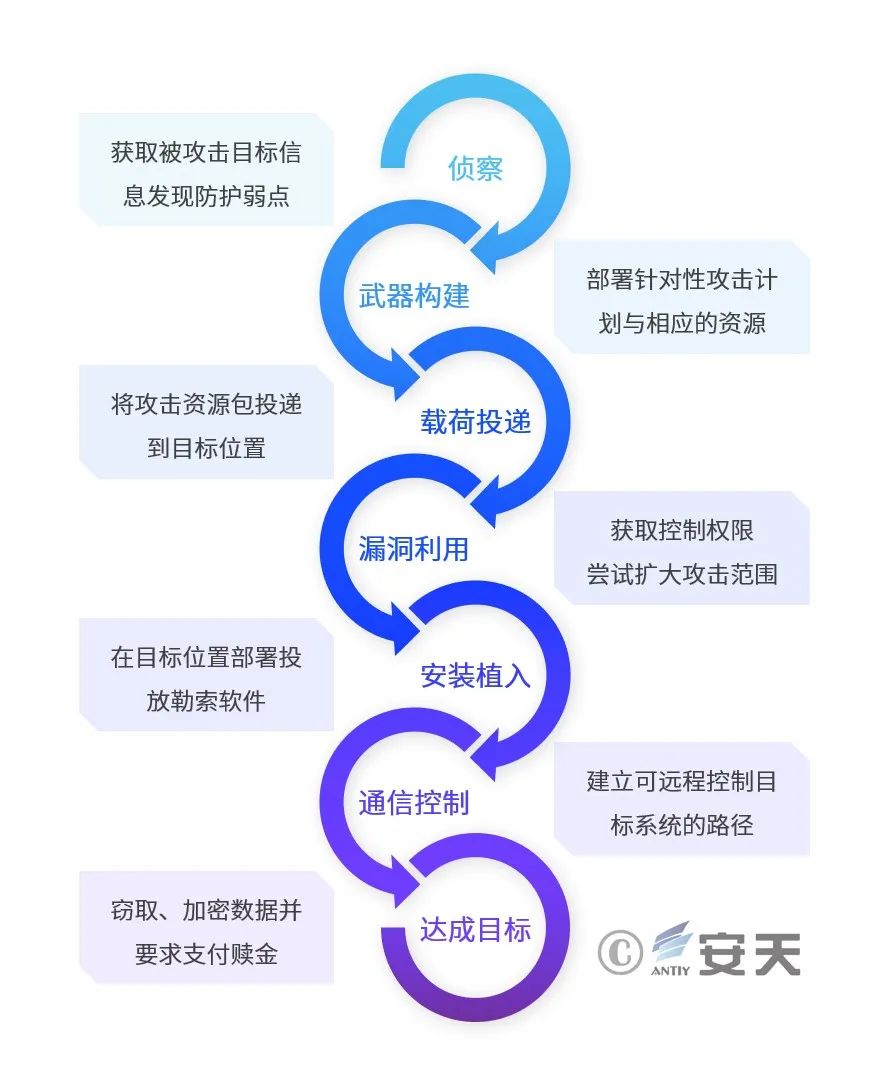

注:“网络杀伤链”的概念源自军事领域,它是一个描述攻击环节的模型,网空威胁可划分为7个阶段,分别是“侦察-武器构建-载荷投送-突防利用-安装植入-通信控制-达成目标”。该理论也可以用来反制此类攻击,即“反杀伤链”,分别是“发现-定位-跟踪-瞄准-打击-达成目标”六个环节。

▲勒索攻击杀伤链示意图

一、侦察

攻击者首先会收集信息以确定被攻击目标,并侦察被攻击目标系统的防护薄弱环节。

1. 收集基础信息:以定向勒索攻击为主的威胁攻击发起前,攻击者会通过主动扫描、网络钓鱼以及在“暗网”黑市购买等方式,收集被攻击目标的网络信息、身份信息、主机信息、组织信息等,如:电子邮件地址、连接互联网的服务器等,以丰富制定攻击计划所需要的信息储备。

2. 发现攻击入口: 攻击者通过漏洞扫描、网络嗅探等方式,发现目标网络和系统存在的安全隐患,找到网络攻击的突破口。

二、武器构建

攻击准备阶段,攻击者可能会根据发现的漏洞开发具有针对性的攻击“武器”,或者通过合作的方式从其他渠道获取成熟的攻击“武器”;之后,攻击者会利用在侦察阶段获取的被攻击目标的网络、漏洞、主机、身份和组织等画像信息,尝试制定攻击计划,并基于计划部署参与人员、开发攻击工具、确认技术细节等攻击资源。

三、载荷投递

当准备工作结束,攻击者并不能马上发动勒索攻击,而是需要通过网络邮件、远程桌面(RDP)弱口令暴力破解、僵尸网络、网页挂马、软件供应链、移动存储介质、水坑攻击等传播与侵入途径,将攻击“武器”投递到目标位置。

四、漏洞利用

这一阶段,攻击者除了需要获取更高级别的控制权限,以扩大攻击范围之外,还会想尽办法绕开或关闭杀毒软件,保障勒索攻击实施的效率与效果。

1. 获取控制权限: 攻击者获取到目标网络和系统的控制权限后,会进一步通过修改域策略设置等方式提升自身权限。

2. 扩大攻击范围: 攻击者还会再继续寻找系统内部漏洞,通过内网横向渗透,尽可能增加受控设备数量,扩大攻击范围;此外,攻击者还会利用权限执行修改注册表、混淆文件信息、手动退出安全防护软件等操作,以保障勒索软件的安装植入效率与运行效果。

五、安装植入勒索软件

确保攻击范围、环境与设备可控后,攻击者会通过脚本、手动植入等手段,部署投放勒索软件,待受害者将其触发或攻击者手动启动。

六、通信控制

攻击者通过建立远程控制目标系统的路径,以保障在对被攻击目标实施窃密、加密的攻击行动全程可控。

七、目标达成

在这一阶段,攻击者会先将被攻击目标的数据进行窃取,并在对数据完成加密后,留下勒索信息,要求受害者支付赎金。

1. 窃取数据: 获取受害者数据(包括文本、图片、音频、视频等应用数据,重要文件、磁盘引导记录等系统数据,以及数据库类文件),并回传数据至指定服务器(定向勒索攻击因事前已详细侦察受害者,会专注窃取敏感、重要及涉密部分数据)。

2. 加密勒索: 完成数据窃取后,勒索软件加密磁盘文件,攻击者通常会以桌面壁纸显示或弹窗勒索信息,也有些攻击者会在桌面留下包含勒索信息的.txt文档;一般内容包括:勒索攻击的情况、攻击者联系方式(如“暗网”联系方式、电子邮箱等)、赎金支付地址、赎金额度、支付时限、要求受害者尽快支付赎金的威胁施压信息(如:不支付赎金就会曝光数据)等。

注:也有受害者每操作一次设备(哪怕正常点击一次鼠标)就弹窗一次勒索信息的现象。

需要明确的时,在勒索攻击中,不论是定向勒索攻击还是非定向勒索攻击,攻击者的最终目的是获得赎金,或者通过出售窃取而来的数据获利。

总结

通过“勒索攻击杀伤链”可以发现,应对勒索攻击的关键在于预防,建立安全用网规范、保持安全用网习惯、及时修补漏洞、构建动态的综合防护体系,才能有效的层层阻断,从根本上提升防护能力。

下期预告

通过对“勒索攻击杀伤链”的分析,不难发现,用户想要阻断“勒索攻击杀伤链”,构建更为动态的综合勒索攻击安全防护体系并持续提升组织安全运营水平是更有效的方式。安天垂直响应服务平台运营组也将计划在近期,基于“反勒索攻击杀伤链”为用户提供“安全防护手册”,敬请期待。

下一期内容将重点分析勒索攻击的主要类型,发布时间为11月8日(下周一),感谢支持。

附件:安天智甲5+2防护,构筑端点系统侧安全防线

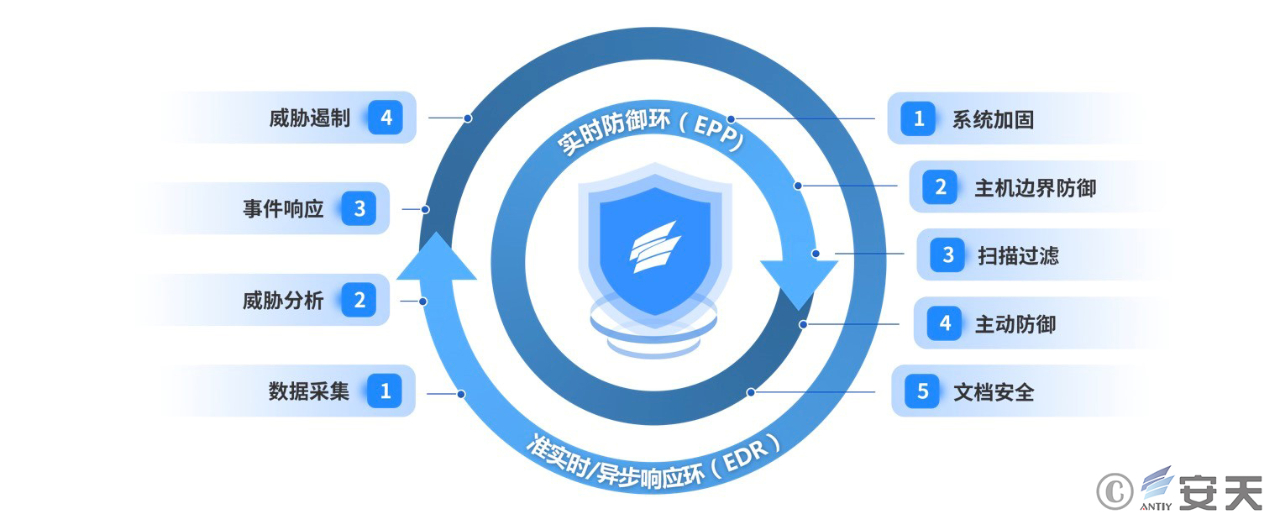

▲ 智甲终端防护系统防御勒索病毒原理示意图

智甲针对勒索攻击构建了“五层防御,两重闭环”的防护解决方案。五层防御即系统加固、(主机)边界防御、扫描过滤、主动防御、文档安全五个防御层次,两重闭环是EPP(端点防护)实时防御闭环,和EDR(端点检测和响应)准实时/异步防御闭环。

|

安天智甲终端防御系统防护勒索病毒的机理表 |

|

|

防护层级 |

技术原理 |

|

系统加固 |

通过基线和补丁检查功能,实现对系统配置脆弱点的检查修补、补丁加固和系统自身安全策略调整等,从而减少包括开放端口、弱口令、不必要的服务等勒索攻击的暴露面,削弱漏洞利用的成功率。 |

|

(主机)边界防御 |

通过分布式主机防火墙和介质管控功能,拦截扫描、入侵数据包,阻断攻击载荷传输,拦截U盘、光盘等插入自动运行,使勒索攻击难以获得主机入口。 |

|

扫描过滤 |

基于安天AVL SDK反病毒引擎对文件对象、扇区对象、内存对象、注册表数据对象等进行扫描,判断检测对象是否是已知病毒或者疑似病毒,从而实现精准判断查杀。 |

|

主动防御 |

基于内核驱动持续监控进程等内存对象操作行为动作,研判是否存在持久化、提权、信息窃取等攻击动作,判断是否存在批量读写、删除、移动文件或扇区等操作,并通过文件授信(签名验证)机制,过滤正常应用操作动作以降低误报。 |

|

文档安全 |

依靠部署多组诱饵文件并实时监测,诱导勒索病毒优先破坏,达成欺骗式防御效果。采用多点实时备份机制,即使正常文档被加密也可快速恢复。 |

凭借这样的机理设计,辅以每日10次病毒库本地升级,云端库实时升级,威胁情报定时推送,安天智甲可以有效阻止病毒落地、阻断恶意行为、保护重要文档,全面有效的保障用户免受勒索攻击威胁。

对于安天全线产品如何支持客户构建有效防御体系,请参考《安天产品助力用户有效防护勒索攻击》。

安天垂直响应服务平台中开通了面向Windows主机的轻量级勒索风险评估,并提供专用响应工具,帮助客户快速排查风险。

详情地址:https://vs.antiy.cn/endpoint/rdt

同时,个人和家庭用户,推荐安装使用安天杀毒软件(Windows版),获得有效安全防护。

详情地址:https://vs.antiy.cn/endpoint/anti-virus

安天垂直响应服务平台简介

“安天垂直响应服务平台”是安天旗下专注满足中小企业和个人(家庭)用户安全刚需的“一站式服务平台”。

平台通过持续为个人安全、中小企业安全、开发安全与安全分析领域的用户,提供轻量级的产品与服务支撑,以实现快速响应用户在各类场景下的安全需求。

专业、精准、纯净、高效,是我们的服务宗旨;达成客户有效安全价值、提升客户安全获得感、与客户共同改善安全认识,是我们不变的初心与使命。